靶机介绍

官方下载地址:https://www.vulnhub.com/entry/billu-b0x,188/

这个靶机没有flag,进入root目录就算完成,关于本地文件包含的

运行环境:

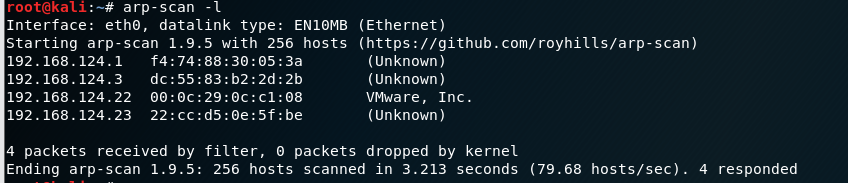

靶机:网络连接方式设为桥接,IP地址:192.168.124.25

攻击机:通网段下的kali linux,IP地址:192.168.124.24

开始渗透

获取IP地址

扫描端口

扫描目录,使用多个工具一起扫,或者跟换字典扫描

开始访问页面

80端口首页是一个登录页面,提示我们SQL注入

使用万能密码和sqlmap注入都没有注入成功,访问其他页面看一下

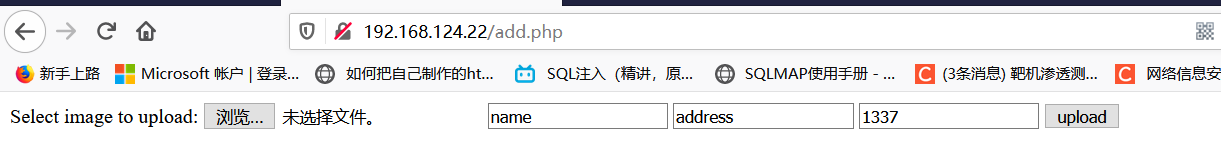

add.php是一个文件上传的页面,但是不管上传什么文件页面都没有变化

c.php是空白页面,源代码也是空白

phpmy是phpmyadmin数据库管理工具,尝试使用弱密码登录 无法登录

in.php是一个phpinfo页面

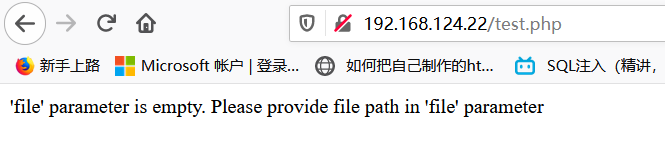

test.php是一个文件包含的页面,提示少一个参数

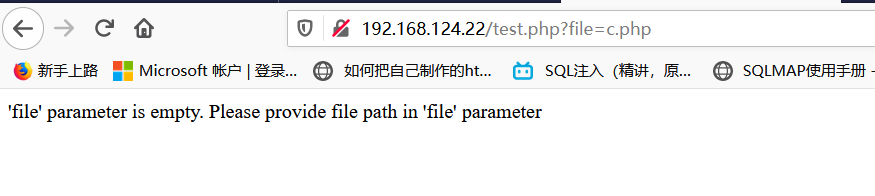

使用get传参提交参数没有反应

使用post传参可以将包含文件下载到本地

在c.php文件当中找到了数据库的用户名密码

使用获取的用户名密码登录phpmyadmin

登录成功之后在,ica_lab数据库的第一张表当中找到了首页的用户名密码

登录之后发现是一个文件上传页面可以上传图片格式的文件

上传一张上传一句话木马的图片马使用菜刀和蚁剑都无法连接,那就上传一张cmd的图片马,

执行查看你命令可以正常回显,找一个拥有可读可写可执行的目录写入一句话木马

使用中国蚁剑连接成功,上传反弹shell的php文件

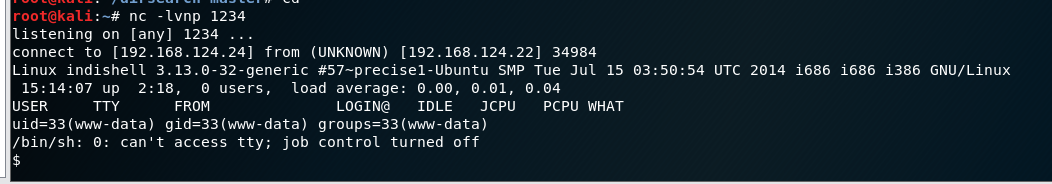

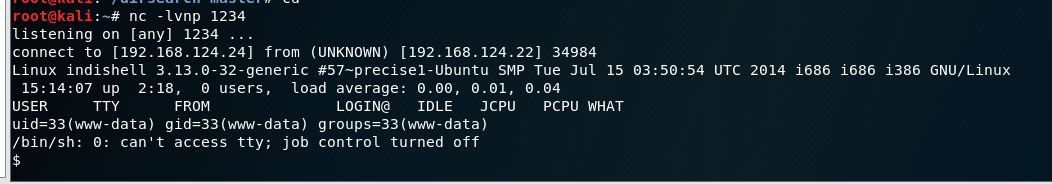

kali开启监听,浏览器执行shell.php

监听成功

查看内核版本和系统版本

使用searchsploit查看漏洞

使用37292.c脚本,可以使用wget直接下载到靶机,也可以使用中国蚁剑上传到靶机

找一个权限较高的目录

使用wget上传脚本

使用中国蚁剑上传脚本

赋予脚本777的权限

使用gcc编译脚本输出到exp

执行exp

提权成功

切换到root目录

这个靶机就完成了

后来我看到某个大神操作,在phpmyadmin的配置文件当中就有root用户的密码,可以使用ssh进行登录

Vulnhub靶机billu-b0x渗透

猜你喜欢

转载自blog.csdn.net/xingjinhao123/article/details/114026584

今日推荐

周排行