web狗日记 4月10日 晴

今天在vulnhub下载了个靶场,被领导看见了,我急忙解释是用来消磨时间的,领导微微一笑对我说:有时间的人不适合做渗透。

咳咳,其实本人也不怎么打ctf,只是最近该准备的也差不多了,拿一些靶场临阵磨磨枪。之前没打过vulnhub的,所以随便找了个不是那么无情的靶场试试看。入正题先:

在vunlhub官网下载后,ovf导入vmware中,我第一次导入没有分配ip。这个解决是在开机启动的时候,会出现ubuntu高级选项,进入内核版本的恢复模式先。网卡配置在/etc/network/的interfaces文件中,把auto和iface参数后面的网卡名改成你靶机的网卡名,改完重启就好,时间关系我就忽略那些基础步骤了。

我这里设置的桥接模式,而后用nmap扫描一下,多出的那个d段117的就是了。访问:

一个登录页面,,这种看网页源代码估计无从下手,我们随便爬下看有哪些目录,发现robots.txt这个文件,实在耀眼,访问吧:

可以,看到有个flag文件,访问

这种级别的靶场我肯定不会天真的觉得通关了,想想那个登录框放在那里肯定是要去突破 的,我们继续访问其他目录,回到robots界面,根据我多年英语学习的经验,那个uploaded_files 这个uploaded过去式肯定不平凡,应该就是上传后文件目录。

这里看了下uploads,特么没有。。。。。

继续往上走,一直到,,,

在这里,我看到了希望,

见一些赛棍一般都是习惯的右键源代码,所以

找到一个flag,上面有个用户名和密码?我就知道,我就知道,这里的用户名我们拿去访问系统试试,ssh连接以密码错误而告终,还记得访问初始页面时的登录框么?

访问成功了,,是个上传页面,ojbk,这里顿时大便通常,为了更优雅(装比)的拿到shell,我这里顺便介绍个工具,weevely后门管理工具,平常用他生成的webshell稍微省心点。

生成shell:python3 weevely.py generate shell密码 生成地址

连接shell:python3 weevely.py 后门地址 密码

为验证uploaded那个地址是上传后文件保存地址,我多加了个尖括号

证明地址后,连接

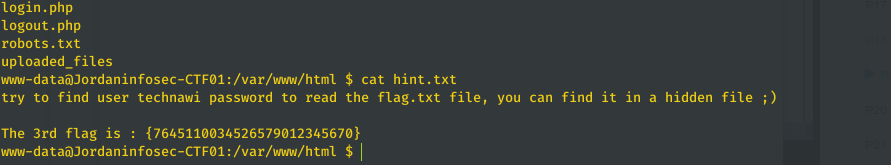

成,看看网站目录文件。

访问flag.txt给我提示没权限访问。

奥写特!阿帕奇用户难做啊,再回去把所有文档文件看一遍先,

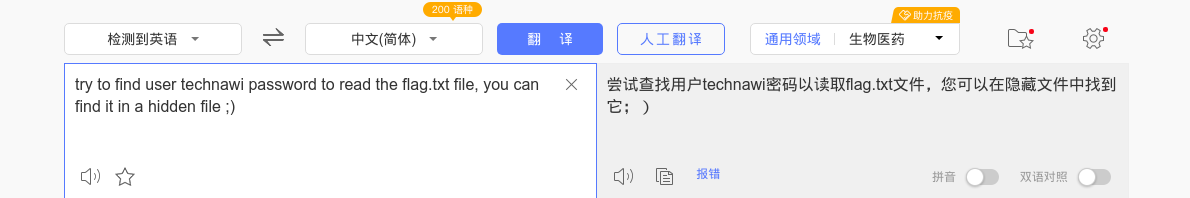

那就是还没完了,这次有提示,英语水平卒。

知道用户名了,搜一下吧。

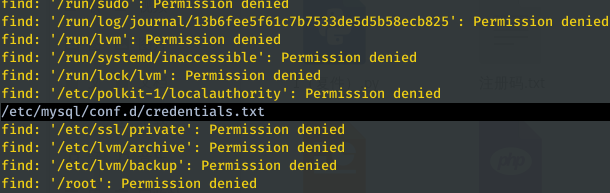

阿帕奇用户就别看前面的了,往后翻翻。

这有个可以访问的文档,跑不了了,天无绝菜比之路。

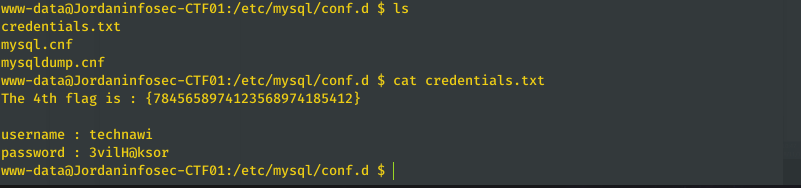

下去看看,拿到用户名和密码,顺走另一个flag,我们再次尝试下ssh登录

可以了,退了shell,干就完了奥里给!

到网站目录下再看那个没权限读取的flag.txt

到这以我八级英语水平来看应该是完了,有空看看更吊的靶场噻。

关机,下班。