靶场信息:

地址:https://www.vulnhub.com/entry/y0usef-1,624/

难度:简单

目标:user.txt和root.txt

运行:VirtualBox(网络桥接)

信息收集

Web 服务器: Apache 2.4.10

编程语言: PHP 5.5.9

操作系统: Ubuntu

nmap扫描一下

nmap 192.168.1.0/24

Nmap scan report for 192.168.1.50

Host is up (0.0017s latency).

Not shown: 996 filtered ports

PORT STATE SERVICE

22/tcp open ssh

25/tcp open smtp

80/tcp open http

110/tcp open pop3

可以看到开放22、25、80、110访问一下80端口,22和25去弱口令爆破一下(未成功)

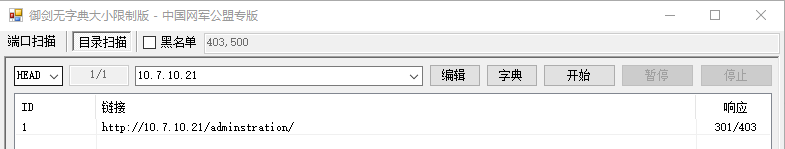

扫描目录(一开始扫不到直接自己添加的)

403 :服务器理解客户的请求,但拒绝处理它,通常由于服务器上文件或目录的权限设置导致的WEB访问错误。

没有权限访问该目录,尝试添加指向本地的X-Forwarded-For header头,可以看到添加后可以绕过看到数据

burp暴力破解

账号:admin

密码:admin

后台有个上传文件的位置

这里直接上传图片马

连接蚁剑

地址:http://IP/adminstration/upload/files/16127462163.php

密码:8

找到user.txt

内容被编码了,解开看看

base64编码:c3NoIDogCnVzZXIgOiB5b3VzZWYgCnBhc3MgOiB5b3VzZWYxMjM=

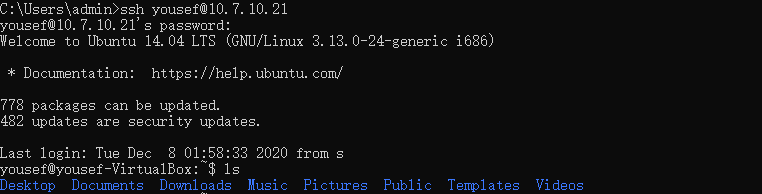

登陆ssh

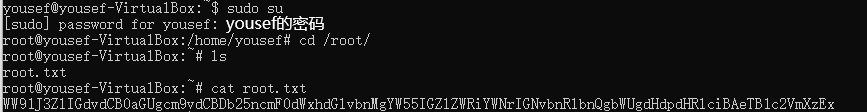

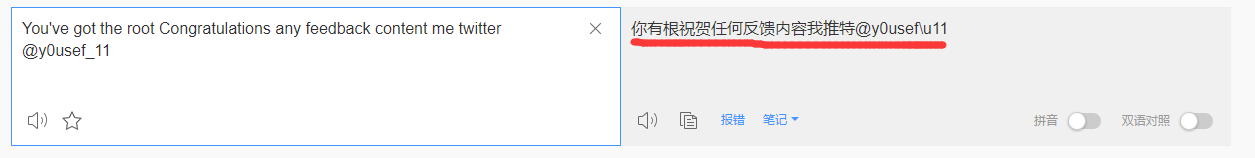

WW91J3ZlIGdvdCB0aGUgcm9vdCBDb25ncmF0dWxhdGlvbnMgYW55IGZlZWRiYWNrIGNvbnRlbnQgbWUgdHdpdHRlciBAeTB1c2VmXzEx

不懂英文是硬伤

参考文章:

https://bbs.ichunqiu.com/thread-39761-1-5.html

https://www.freebuf.com/articles/web/261251.html

https://blog.csdn.net/weixin_45922278/article/details/113524222