目录

信息收集

主机发现

端口扫描

masscan探测开放端口:

nmap探测端口开放的服务:

目录扫描

首先访问80服务:

可以访问,但是找不到利用点。

进行目录扫描:

漏洞发现

1.进入phpmyadmin页面:

尝试弱口令,无法进入。

2.进入wordpress:

存在一个搜索框,输入内容,在页面返回:

没有利用点。

进入wordpress默认后台登录页面:

尝试弱口令,发现存在admin用户,但是登录失败。

web方向暂时放弃。

使用nessus进行漏洞扫描

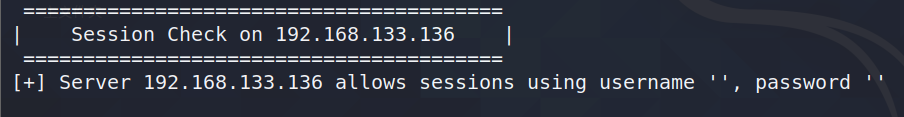

发现存在ssh弱口令。

使用msf进行ssh登录

进行参数设置:

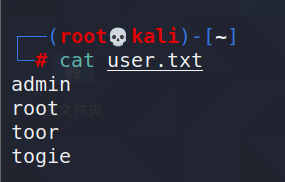

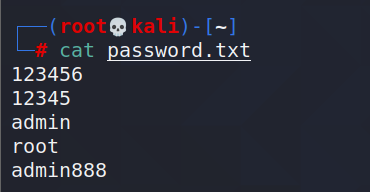

设置user字典:

设置password字典:

运行:

ssh爆破成功。

漏洞利用

使用ssh若口令

进行远程连接:

提权一(使用sudo提权)

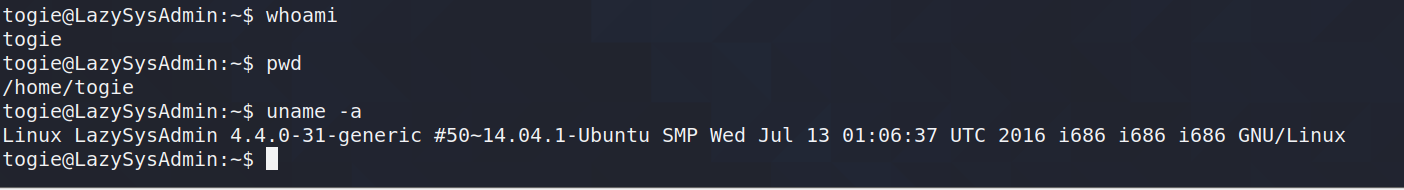

三连:

whoami—pwd—uname -a

查看/etc/passwd:

使用:

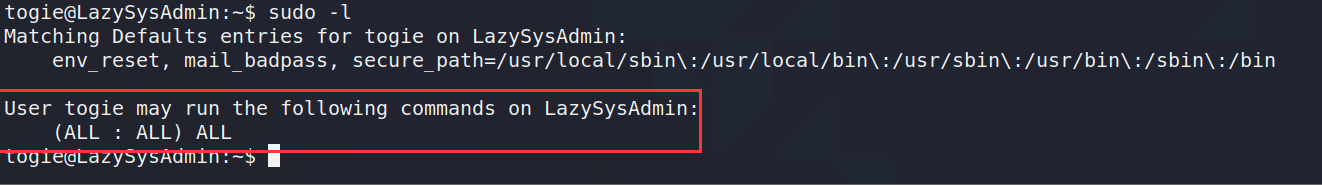

sudo -l

查看当前用户togie允许命令的权限信息

查看用户所在组:

使用 sudo su root 进行提权(此时输入的密码为togie用户的密码):

提权二(web漏洞提权)

获得了普通用户的登录终端,但是无法使用一些常见命令,使用python创建一个新终端(linux默认安装了python):

python -c 'import pty; pty.spawn("/bin/bash")';

查看网站配置文件:

一般的配置文件的文件名都有config字段。

查看内容:

得到了mysql数据库的用户名密码,进行登录:

查看里面内容时会弹窗:

但是还是可以导出。

但是利用点不在这里。。。

人们在设置用户名密码时,经常使用相同的账号密码,随意尝试使用数据库账号登录wordpress:

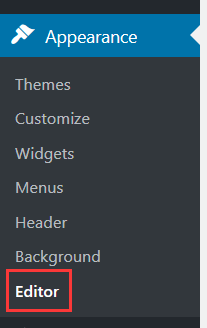

利用点在:

在404.php中,尝试插入一句话木马(头部插入,尾部插入,全部删除插入):

原因:404页面比较隐蔽。

在wordpress页面,存在p参数,访问错误页面,进入404页面,菜刀进行连接:

这里蚁剑连不上,不知道为什么。

补充

139,445端口的利用

139端口:在Internet上共享自己的硬盘

445端口:在局域网中访问各种共享文件夹或共享打印机

enum4linux :

enum4linux是KaliLinux自带的一款信息收集工具。它可以收集Windows系统的大量信息,如用户名列表、主机列表、共享列表、密码策略信息、工作组和成员信息、主机信息、打印机信息等等。该工具主要是针对Windows NT/2000/XP/2003,在Windows 7/10系统,部分功能受限。

别人的描述 ↑ ↑ ↑

枚举靶机信息:

进行挂载:

获得了数据。

总结

在发现漏洞的过程中,首先在web端进行尝试。

尝试无果时,再通过其他端口尝试获得一些有用的信息(用户名、密码)。

web端的一些邮箱,电话,页面中显示的账号名称等信息,都用可能是其他登录方式的条件。

web端的搜索框等区域可以进行xss测试等。

在获得普通用户的wehshell时,使用sudo -l查看允许命令的配置信息,进行提权操作。sudo的配置文件是/etc/sudoers。