文章目录

问题描述

微软RDP远程代码执行漏洞(CVE-2019-0708)

远程桌面协议(RDP, Remote Desktop Protocol)是一个多通道(multi-channel)的协议,让用户(客户端或称“本地电脑”)连上提供微软终端机服务的电脑(服务器端或称“远程电脑”)是大部分的Windows都有客户端所需软件,RDP服务默认监听本机3389端口。

根据MSRC公告显示,本漏洞为RDP服务远程代码执行漏洞,未经认证的恶意攻击者通过向目标主机RDP服务所在端口发送精心构造的请求,即可在目标主机执行任意代码。该漏洞利用门槛低,危害大且攻击者可通过该漏洞横向蠕虫传播,感染大量主机,危害效果可堪比2017年WannaCry等具备勒索能力的恶意程序。

漏洞复现

这里子涵先生不再赘述了,喜欢研究的朋友可以亲自动手验证。借其他的博主的文章:

微软RDP远程代码执行漏洞(CVE-2019-0708)复现

漏洞修复

1、官网解答

官网资料:https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-0708

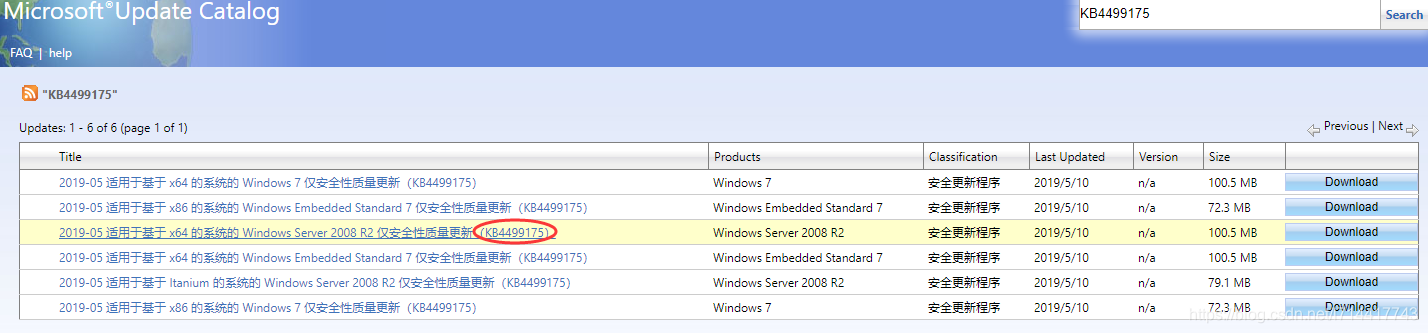

根据操作系统版本,查看官网资料提供的修复补丁:

这里,我们可以找到官网提供的补丁了。别着急下载,我们先检查一下windows update,说不定有惊喜哦~

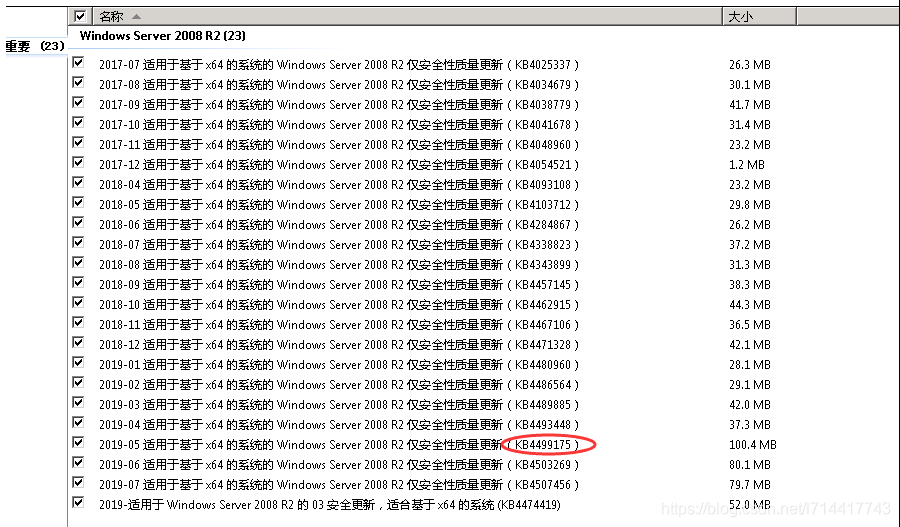

2、查看windows update

windows update是官网漏洞修补的核心工具。因此第一步,我们要去检查该模块的更新是否有正常执行。果不其然,windows update在服务器上一直无人去点击更新。我事先记录了一下windows提供的重要更新列表,正好在补丁列表里找到了修复该问题提供的补丁。接下来,我们点击安装windows提供的补丁列表就好了。

欢迎关注加点赞,您的支持就是我不断前进的动力源泉~