0x00 前言

这个是做的第三台机子

目标地址

https://www.vulnhub.com/entry/sunset-sunrise,406/

0x01 实验

1.信息收集

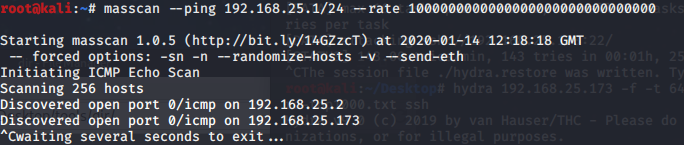

1.1 目标IP

192.168.25.173

1.2 目标端口

22,80,8080,3306

2 攻击尝试

2.1 端口攻击尝试

3306防止了远程连接

22端口估计也爆破不出啥东西

2.2 web攻击尝试

查看80端口没有收获,查看8080

搜索一下漏洞,可以看到任意文件读取

使用payload,查看

然后查看一下home的文件

查看一下sunrise用户的home有一个user.txt

查看user.txt文件

查看 weborf用户的目录

这里可以对这两个用户进行一个敏感文件的爆破

这里访问http://192.168.25.173:8080/…%2f…%2f…%2f…%2f…%2f…%2f…%2fhome%2fweborf%2f.mysql_history

下意识用这个去试一下ssh,马上就连上了

接着我自己的想法是去连接一下数据库

这里可以看到账号密码,root的这个md5我去查了一下。。。。

付费就很绝望

先不管,先接着看sunrise,thefutureissobrightigottawearshades

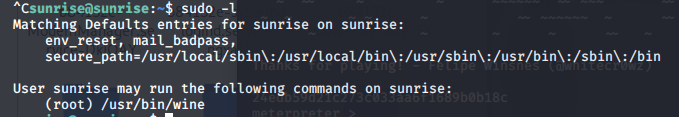

sudo -l一下

然后看到wine,就是说在linux下执行exe,这个第一次谁知道这个鬼东西。。。

然后利用msf生成后门,然后getshell就行了。。。(我本来不想用msf的,但是貌似没有找到合适的替代物)

这就算是拿到最终的结果了。

3.总结

简单的说从一个web洞,分分钟上升到服务器权限问题,有一种上午在北京,下午在成都的既视感。

这里存在一个问题,听说oscp里msf只允许使用一次,那么有没有什么可以替代的产物呢。用python生成的貌似没有办法进行使用。